samba – mise en place de LAPS

Local Administrator Password Solutions (LAPS) est une solution fournie par Microsoft pour gérer le compte de l'administrateur local sur les ordinateurs et les serveurs liés à un domaine. Microsoft LAPS étend le schéma Active Directory pour stocker les mots de passe uniques des clients gérés par LAPS. Ce mot de passe est stocké dans l'attribut ms-Mcs-AdmPwd. Par défaut, les administrateurs de domaine peuvent lire cet attribut pour obtenir le mot de passe des comptes administrateurs locaux. Avec l'aide de PowerShell, nous pouvons configurer la délégation pour permettre à d'autres groupes ou utilisateurs de la voir et de la réinitialiser. LAPS Modifie périodiquement le mot de passe de l'administrateur local en fonction d'un calendrier que vous avez défini dans la stratégie de groupe.

Introduction à LAPS

LAPS c’est :

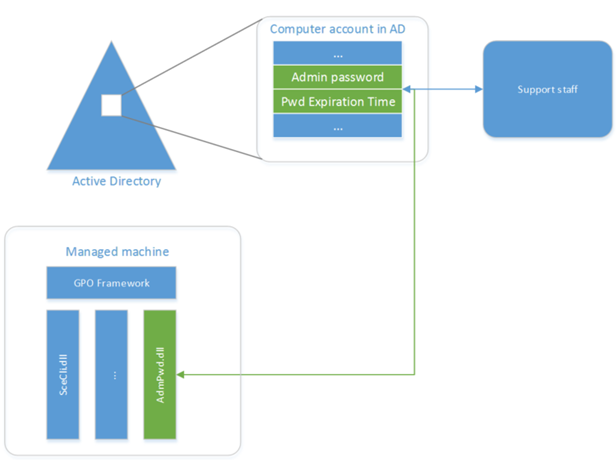

* Un composant client effectuant la mise à jour du mot de passe dans le contexte système afin de l'envoyer aux contrôleurs de domaine Active Directory.

* Le mot de passe est stocké comme attribut dans l’objet machine de l’Active Directory.

* Une GUI et le script permet de retrouver le mot de passe pour les utilisateurs habilités.

* Un contexte de déploiement centralisé via les GPO et les ADMX).

Voici un schéma d’architecture de la solution LAPS :

Déploiement partie client

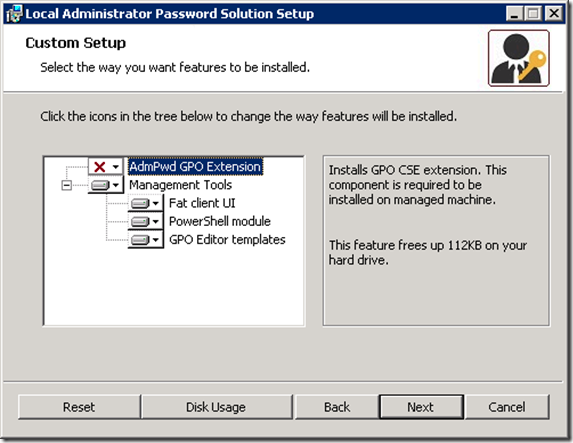

LAPS est livré en fichier MSI pour permettre d’installer les composants clients et serveurs. L’installation par défaut n’installe que les composants clients. Il est facile de scripter au login son installation avec la commande : msiexec /i \LAPS.x64.msi /quiet. Il est possible d'utiliser une solution de déploiement type WAPT des chez Tranquil.it .

La partie cliente de LAPS est une extension (CSE :Client Side Extension) qui s’enregistre auprès du service client de stratégies de groupe de Windows. Ce n'est pas un nouveau service à gérer mais bien un composant de l’OS. Ce CSE va se retrouver par défaut dans %programfiles%\LAPS\CSE\AdmPws.dll .

A chaque déclenchement du CSE, il va vérifier si le mot de passe a expiré via l’attribut ms-Mcs-AdmPwdExpirationTime de l'AS. Si le mot de passe est expiré, il y a régénération du mot de passe selon les critères définies dans la GPO et mise à jour des attributs : ms-Mcs-AdmPwd (mot de passe en clair) et ms-Mcs-AdmPwdExpirationTime (age du mot de passe).

L’échange du mot de passe entre la machine et le contrôleur de domaine se fait de manière authentifiée par Kerberos et le transport par le dialogue sécurisé avec LDAP. Seuls les administrateurs du domaine ont la possibilité de voir ces informations.

Déploiement partie infrastructure

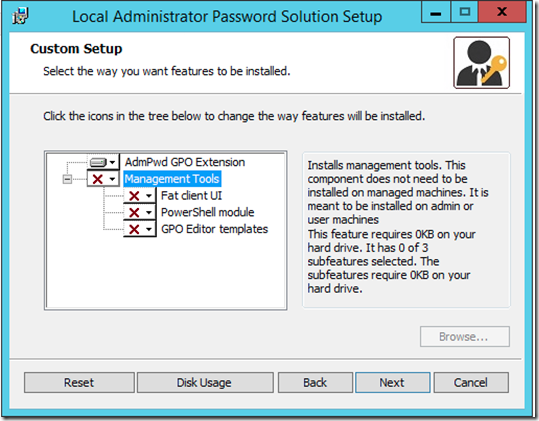

Sur un serveur membre, installer les composants LAPS avec les droits d’administrateur local du serveur. Ensuite vous devez disposer des droits administrateur du domaine.

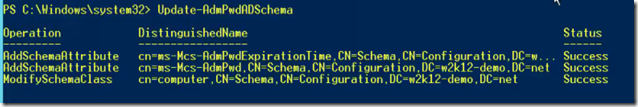

Les deux attributs mentionnés précédemment sont de nouveaux attributs à ajouter au schéma Active Directory.

Il faut dans un premier temps étendre le schéma en PowerShell ou via samba-tool.

Installons LAPS avec les composants serveurs :

On installe l’environnement via une fenêtre PowerShell et on procède à l’extension du schéma AD en utilisant la commande :

Import-Module AdmPwd.Ps

Update-AdmPwdADSchema

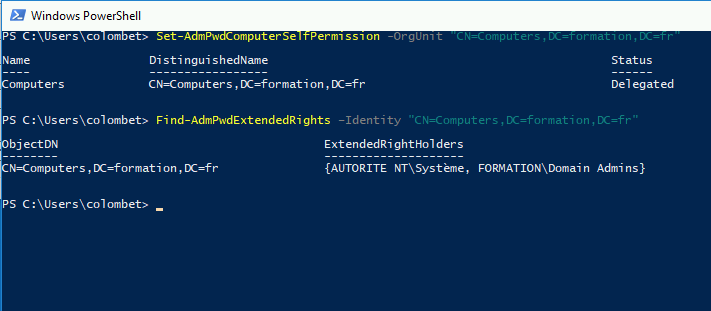

On va vérifier et attribuer aux machines le droit de modifier ces attributs pour leur propre compte machine :

Find-AdmPwdExtendedRights –Identity "CN=Computers,DC=formation,DC=fr"

ObjectDN ExtendedRightHolders

-------- --------------------

CN=Computers,DC=formation,DC=fr {AUTORITE NT\Système, FORMATION\Domain Admins}

Set-AdmPwdComputerSelfPermission -OrgUnit "CN=Computers,DC=formation,DC=fr"

Name DistinguishedName Status

---- ----------------- ------

Computers CN=Computers,DC=formation,DC=fr Delegated

Déployer les stratégies de groupe qui déterminent le comportement du client LAPS. Par défaut, LAPS positionne les fichiers ADMX et ADML sur le poste local, vous pouvez les placer dans le SYSVOL de l’organisation en récupérant les fichiers ci-dessous :

- C:\Windows\PolicyDefinitions\AdmPwd.admx

- C:\Windows\PolicyDefinitions\en-us\AdmPwd.adml

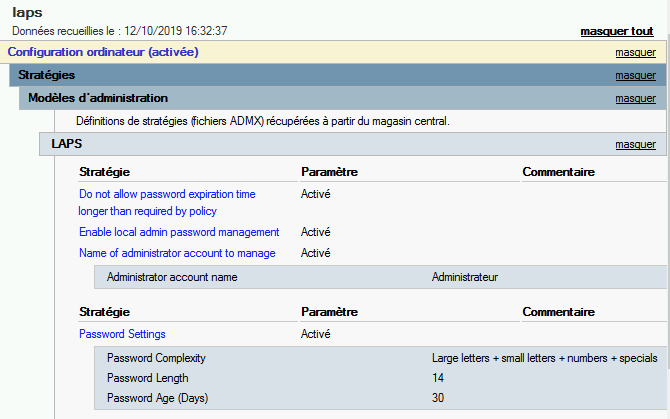

Une fois l’opération effectuée, ajouter une GPO avec les paramètres suivants :

Ici les paramètres de LAPS permettent de définir l’intervalle de changement de mots de passe, ses critères de complexité ainsi que le nom du compte administrateur si celui-ci n’est pas « Administrateur ». Une fois les paramètres validés, forcer l'application de la GPO sur le poste client en executant un gpupdate /force depuis une console cmd.

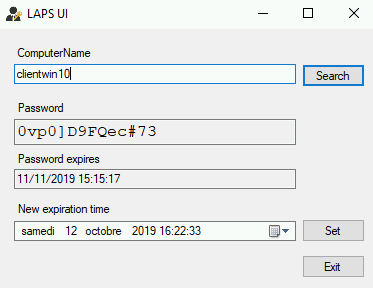

Pour accéder au mot de passe :

En interface graphique :

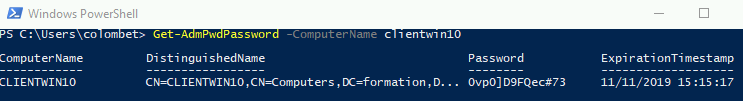

En commande PowerShell :

Get-AdmPwdPassword -ComputerName clientwin10

ComputerName DistinguishedName Password ExpirationTimestamp

------------ ----------------- -------- -------------------

CLIENTWIN10 CN=CLIENTWIN10,CN=Computers,DC=formation,D... 0vp0]D9FQec#73 11/11/2019 15:15:17

Références

cf : https://pixelrobots.co.uk/2017/06/step-by-step-guide-to-installing-microsoft-laps/

cf : https://scripting.rocks/sysadmin/laps/