samba – déployer une infrastructure Active Directory avec Linux

Vous en avez toujours rêvé ! Aujourd’hui, c’est possible avec la solution alternative libre « SaMBa ».

Disponible sur de nombreuses architectures Linux, SaMBa est le service indispensable de partage de fichiers et d’imprimantes entre plateformes Windows et Unix. Depuis sa version 4, SaMBa est également contrôleur de domaine Active Directory et supporte les protocoles d’authentification utilisés par Windows 2000 et plus.

La formation proposée abordera à travers des sessions interactives et des exercices d’application pratique les thèmes suivants :

Plan de la formation

JOUR1

- Comprendre un système de type Active Directory et les différents services associés (DNS, LDAP, Kerberos, NTP)

- Installer et configurer SaMBa ; des outils d’administration natifs aux outils d’administration de serveur distant (RSAT)

- L’ancêtre couple OpenLDAP/SaMBaPDC – TP n°1

- Installation du service OpenLDAP

- Installation de phpldapadmin

- Installation du service SaMBa

- Interconnection SaMBa et OpenLDAP

- Initialisation de la base de données LDAP

- Ajout des utilisateurs (en mode manuel ou migrationtool)

- Authentification des utilisateurs sur linux (libnss-ldap et libpam-ldap)

- Intégration dans le domaine formation.fr d’un poste client Windows 7

- Migration vers SaMBa4 à partir de vos environnements – TP n°2

- Migration de votre vieux domaine SaMBa3 OpenLDAP vers SaMBa4

- Création de votre domaine SaMBa4

- L’ancêtre couple OpenLDAP/SaMBaPDC – TP n°1

JOUR2

- Maîtriser les particularités d’implémentation d’un service SaMBa4

- Découvrir les nouveaux usages rendus possibles avec SaMBa4

- Appréhender la méthodologie pour réussir le déploiement ou la migration de SaMBa4 dans votre infrastructure : retour d’expérience du CNRS – LCC

Pré-requis

-

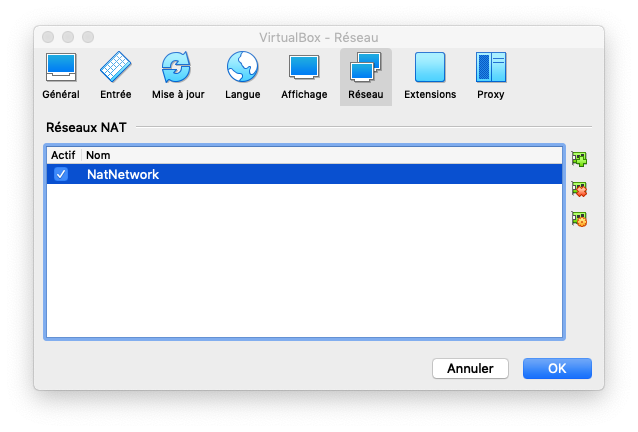

Installation de VirtualBox 6.0.12

- Installation des VirtualBox Extension Pack

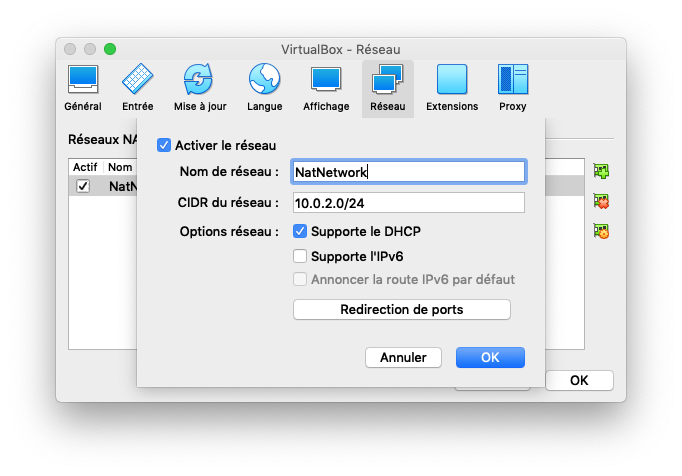

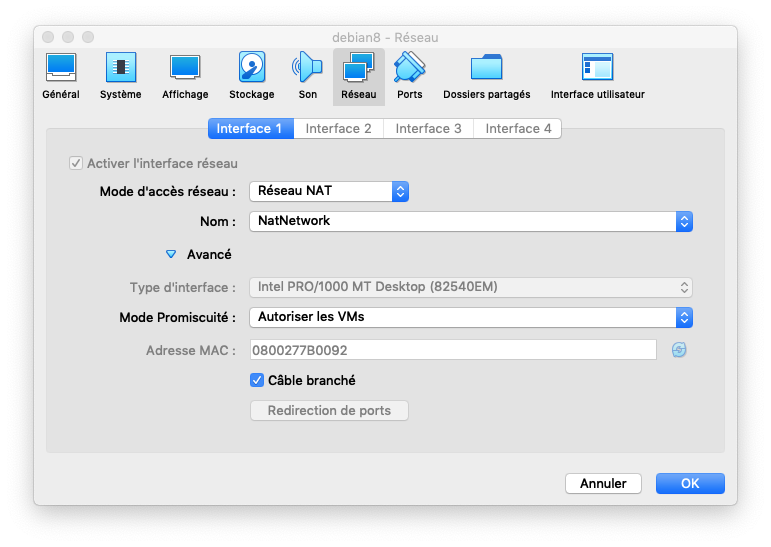

- Configurer le réseau NatNetwork dans les paramètres globaux de Virtualbox

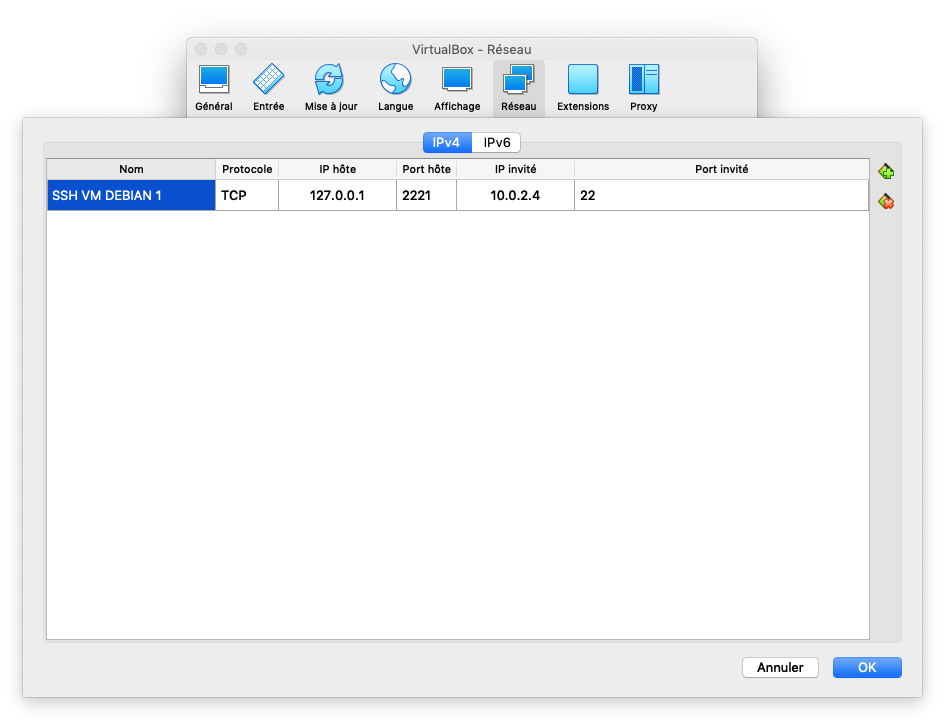

– Configurer les redirections suivantes afin de pouvoir vous connecter en ssh depuis l’hôte :

more /Users/colombet/Library/VirtualBox/NatNetwork-Dhcpd.leases

<?xml version="1.0"?>

<Leases version="1.0">

<Lease mac="08:00:27:7b:00:92" network="0.0.0.0" state="acked">

<Address value="10.0.2.6"/>

<Time issued="1569485906" expiration="1200"/>

</Lease>

</Leases>

- Nous utiliserons les identifiants suivants pour vos VM

- root / Pa$$w0rd

- Administrator / Pa$$w0rd

- asr / Pa$$w0rd

- admin / Pa$$w0rd

Remarque : Privilégier le compte asr afin d’exécuter vos commandes avec sudo , pour faciliter le déroulement du TP, activer l’astuce suivante afin de lancer des commandes sudo sans demande de mot de passe :

$ asr@dc1ad:~$ su -

dc1ad:~# echo "asr ALL=(ALL:ALL) NOPASSWD:ALL" | sudo tee -a /etc/sudoers.d/asr

dc1ad:~# exit

$ asr@dc1ad:~$ sudo ma_commande

$ asr@dc1ad:~$ sudo -i

dc1ad:~#

Toutes les VM et les outils sont disponibles à cette adresse : https://mycore.core-cloud.net/index.php/s/2gLOipJIY02iJIp

Paquets nécessaire à l’ensemble des TP Linux

# apt-get install vim lwatch sudo tree net-tools locate dnsutils

Tuning de votre environnement bash en éditant le fichier « /root/.bashrc » ou « /home/users/.bashrc »

PS1='${debian_chroot:+($debian_chroot)}\[\033[01;31m\]\u@\h\[\033[00m\]:\[\033[01;34m\]\w\[\033[00m\]\$ '

export LS_OPTIONS='--color=auto'

alias ls='ls $LS_OPTIONS'

alias ll='ls -lh --color=auto'

alias lh='ls -lat | head'

alias df='df -h'

alias du='du -hs'

alias cd..="cd .."

alias c="clear"

alias sys="tail -n 20 -f /var/log/syslog|/usr/bin/lwatch -i-"

alias egrep="egrep -v '(^#|^$)'"

alias apt-all="apt-get update && apt-get upgrade && apt-get autoremove && apt-get autoclean && apt-get clean all"

export LANGUAGE=en_US.UTF-8

export LANG=en_US.UTF-8

export LC_ALL=en_US.UTF-8

Afficher l’adresses IP directement au prompt login de la machine en regénérant automatiquement le fichier « /etc/issue »

# systemctl edit getty@

[Service]

ExecStartPre=-/bin/bash -c '[ ! -f /etc/.issue.orig ] && cp /etc/issue /etc/.issue.orig; int=`ls /sys/class/net|grep enp|head -1`; sed -r "s/\\\\\\n/[\\\\\\4\{$$int\}]/" /etc/issue'

Redémarrer le service et rebooter la machine afin de voir le résultat :

# systemctl daemon-reload && systemctl restart getty@tty1

Après clone d’une VM il convient de faire une reset de la @MAC et de changer son hostname :

# hostnamectl set-hostname 'mamachine'

pour vérifier

# hostnamectl

Attention, les dépôts évoluent avec les années

# vi /etc/apt/sources.list

...

# Debian Jessie, dépôt principal

deb http://deb.debian.org/debian/ jessie main

# Debian Jessie, mises à jour de sécurité

deb http://security.debian.org/ jessie/updates main

...

Comprendre un système de type Active Directory : et les différents services associés (DNS, LDAP, Kerberos, NTP)

Historique de SaMBa

SaMBa est un logiciel interopérable1 qui intègre une dizaine de services et une douzaine de protocoles propriétaire dont le célèbre CIFS (système de fichier au travers de SMB) de Microsoft. SaMBa opère sur des ordinateurs tournant sous des systèmes d’exploitation différents comme Mac OS, Unix et ses dérivés de manière à partager des imprimantes et des fichiers au travers d’un réseau informatique.

SaMBa facilite les échanges entre systèmes d’exploitation hétérogènes Apple, Windows et Unix en offrant un service pour accéder aux ressources des serveurs Unix. Il peut également se substituer à des serveurs Windows dans le rôle de contrôleur de domaine. SaMBa est issue d’une réécriture par ingénierie inverse des protocoles SMB/CIFS sous GNU/Linux et consœurs.

SaMBa a été initialement développée par l’Australien Andrew Tridgell et distribuée sous licence libre GNU/GPL. Son nom provient du nom du protocole standard de Microsoft, SMB (Server Message Block), auquel a été ajoutée deux fois la voyelle « A » pour donner « SaMBa ».

À partir de la version 3, SaMBa fournit les services partages réseaux pour les répertoires (y compris tous les sous-répertoires) et d’impression pour divers clients. Il s’intègre à un domaine NT, soit en tant que contrôleur de domaine principal (PDC) ou en tant que membre d’un domaine. Il fonctionne sur la plupart des systèmes Unix, comme GNU/Linux, Solaris, AIX et les variantes BSD, y compris Apple, Mac OS X Server (qui a été ajoutée au client Mac OS X en version 10.2).

Le projet SaMBa4 a démarré en 2003 ; apporte la fonctionnalité supplémentaire d’un contrôleur de domaine Active Directory (Active Directory Domain Controller – AD DC) à travers une version modifiée de Kerberos et de LDAP. SaMBa4 prend en charge d’une manière transparente les domaines Active Directory en implémentant en natif les protocoles propriétaires tels que NTLM, DNS, LDAP, Kerberos et RPC.

Le 20 décembre 2007, dans le cadre d’un jugement antitrust, Microsoft l’éditeur de Windows signe un accord d’information technique2 avec pour obligation de publier la documentation des protocoles clés de l’OS Windows. La SaMBa Team profite de cette opportunité pour analyser les spécifications techniques d’AD et offrir SaMBa4 AD à la communauté.

Concepts techniques de SaMBa et Active Directory

LDAP

Au sein d’une structure (entreprise, université, …) , les services et les serveurs ont besoin des données pour l’authentification, des droits d’accès. Ces informations sont difficiles à maîtriser car très volatiles et éparses.

Les annuaires LDAP offrent une réponse à ce problème en proposant de centraliser les informations et, par le biais d’un protocole standardisé, d’y connecter des applications clientes.

Au commencement, l’Union Internationale des Télécommunications (UIT) créa les annuaires X.500. Ce concept novateur uniformise l’accès aux services, centralise les ressources et les protège. Le protocole utilisé pour y accéder était le protocole DAP (Directory Access Protocol). Or il est complexe à mettre en œuvre. L’Université du Michigan réfléchit alors à un moyen de pallier à ces problèmes, tout en reprenant les concepts. LDAP est né. Il devient un protocole natif et utilisable indépendamment de X.500. Début 1996 Netscape prend la tête d’une coalition pour promouvoir l’usage de LDAP.

> Remarque : Le protocole LDAP est un protocole de la couche Application (7) du modèle OSI. Il est conçu pour fonctionner au-dessus de TCP, lui même au-dessus d’IP. Par conséquent, les communications avec un annuaire LDAP sont en mode connecté, et les paquets échangés ont une garantie d’intégrité.

LDAP est ainsi une version allégée du protocole DAP, d’où son nom de Lightweight Directory Access Protocol. Sa version actuelle est la version 3 et propose les évolutions suivantes :

- L’utilisation de l’encodage UTF-8

- L’authentification via Simple Authentication and Security Layer (SASL), et Transport Layer Security (TLS)

- Le support des Referrals (une branche pointe vers un autre annuaire)

- Le support d’Unicode (internationalisation)

- La capacité d’étendre le protocole

- Le support des schémas dans l’annuaire

Devenue pierre angulaire du SI (système d’information), l’annuaire d’entreprise se complexifie proposant de plus en plus de données et gérant de plus en plus de services d’infrastructure.

Un annuaire d’entreprise, c’est comme l’annuaire téléphonique mais pouvant gèrer plus de choses. Les caractéristiques de l’annuaire téléphonique pour mieux comprendre le concept sont les suivantes :

- Il liste des données (nom, prénom, numéro de téléphone, adresse)

- Il organise ces données (/département/villes/nom)

- Il offre un moyen de consultation ( en ligne, appli smartphone, format papier)

- Il peut protéger les données (liste rouge)

- Il est plus consulté que mis à jour

- Il est disponible de manière permanente

Vous allez me dire qu’il est tout à fait possible de stocker ces données dans une base de données !

- On lit plus souvent un annuaire qu’on ne le met à jour. Contrairement à un SGBD, un annuaire n’est pas fait pour stocker des informations constamment en mouvement. Il est logique de le structurer différemment et d’organiser les données de manière arborescente (sur un SGBD, la structuration est relationnelle).

- Un annuaire fournit une méthode de consultation standardisée. Le SQL est, certes, standardisé, mais chaque SGBD (Oracle, SQLServer, MySQL, PostgreSQL …) a sa propre couche de connexion et ses propres fonctions.

- La norme LDAP définit le modèle de données, alors qu’un SGBD varie ( quoi, où et comment). Avec les schémas, un annuaire fournit des modèles de données officialisés , ce qui permet d’être interopérable.

Principes et concepts

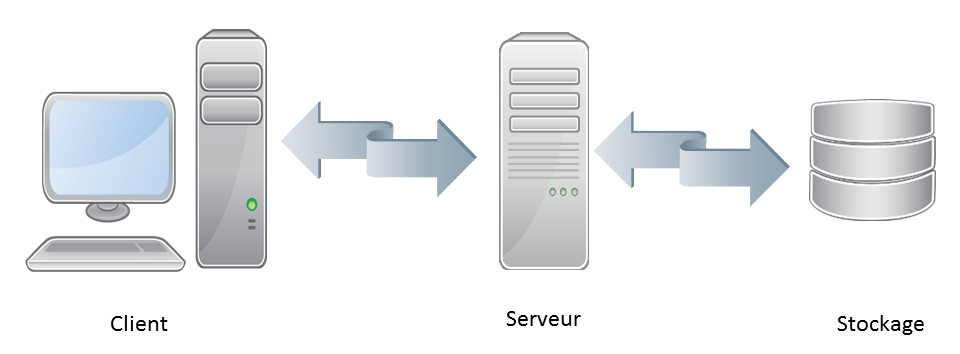

Un serveur LDAP agit en tant qu’intermédiaire entre une source de données et un client. Le client ne verra, ni ne connaîtra l’existence du stockage des données. En effet elles peuvent être dans un fichier plat ou dans une base de données. De plus, découpler les messages du stockage permet d’avoir plusieurs serveurs et un même système de stockage.

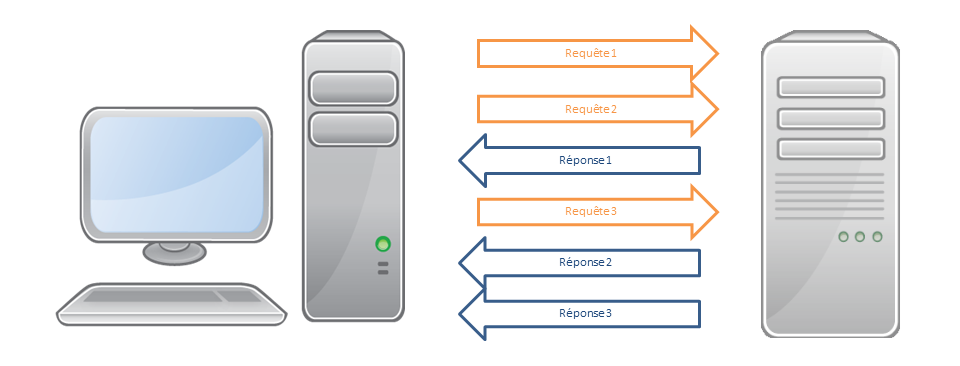

LDAP est asynchrone, c’est-à-dire que si le client émet plusieurs requêtes successivement, elles peuvent arriver dans un ordre différent.

Les modèles LDAP représentent les services que propose le serveur au client. Bien que la RFC 2251 sépare l’annuaire LDAP en 2 composants : le modèle de données et le modèle de protocole, définissons le en 4 comme Timothy A. Howes, Mark C. Smith, et Gordon S. Good dans leur livre Understanding and Deploying LDAP Directory Services :

- Le modèle de nommage définit comment l’information est stockée et organisée

- Le modèle fonctionnel définit les services fournis par l’annuaire (recherche, ajout, …)

- Le modèle d’information définit le type d’informations stockées

- Le modèle de sécurité définit les droits d’accès aux ressources

Un annuaire est un arbre d’entrées, il y a une représentation hiérarchique des données et par conséquence, toutes les informations découlent d’une seule et même « racine ».

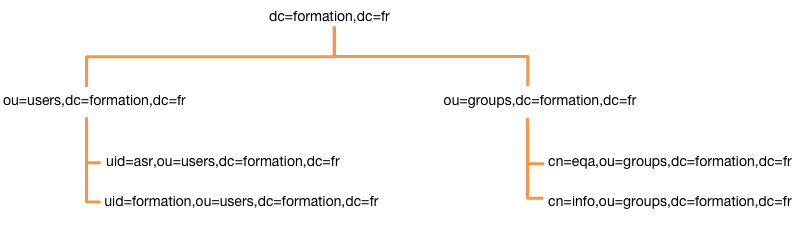

Dans l’arborescence LDAP suivante, notre entité formation, a 2 utilisateurs et 2 groupes.

Cette arborescence est liée au nommage de chaque élément. Un élément marque son appartenance à l’élément supérieur en reprenant le nom, qu’il complète par le sien.

Par exemple, si on prend cn=info,ou=groups,dc=formation,dc=fr, on a info > groups > formation.fr.

La racine choisie ici est composée du nom du domaine où est hébergé notre serveur LDAP, formation.fr, décomposé en « dc » (Domain Components) pour obtenir « dc=formation,dc=fr ». L’arbre se découpe ensuite en deux « ou » (Organisational Units) qui constituent deux branches : « users » et « groups », dans lesquels nous trouvons ensuite les entrées feuilles de notre arbre, les utilisateurs et les groupes. Chacune des entrées de notre arbre correspond à un type de donnée particulier, défini par une classe d’objet.

Chaque élément est appelé une entrée (an entry). Une entrée peut être une branche (a node) ou un élément terminal (a leaf). Chaque élément possède un DN (Distinguished Name). Le DN est le nom complet de l’élément qui permet de le positionner dans l’arborescence. Il est unique dans l’annuaire : cn=info,ou=groups,dc=formation,dc=fr.

Chaque élément possède également un RDN (Relative Distinguished Name). Le RDN est la partie du DN de l’élément qui est relative au DN supérieur. Le RDN d’un élément ne permet pas de l’identifier de manière unique dans l’annuaire : cn=info.

La racine est l’élément supérieur de tous les autres, c’est la base de l’arborescence : dc=formation,dc=fr.

Une entrée est constituée d’un ensemble d’attributs. Un attribut possède un nom, un type et une ou plusieurs valeurs. Les attributs sont définis dans des schémas et est l’une des caractéristiques de cet élément. Dans notre exemple, l’arbre se découpe ensuite en deux « ou » (Organisational Units) qui constituent deux branchements : « users » et « groups », dans lesquels nous trouvons ensuite les entrées : les utilisateurs et les groupes.

Important : La RFC 2253 normalise l’écriture des DN et conseille de ne pas ajouter d’espaces autour du signe =, ni à la fin du DN. Les espaces sont autorisés par contre pour les valeurs des entrées.

Modèle fonctionnel

La base :

La base est le DN à partir duquel nous effectuons une recherche. Par exemple dc=formation,dc=fr effectuerait une recherche sur tout l’arbre, puisqu’il s’agit de la racine. Le scope est le nombre de niveaux sur lesquels l’action va être effectuée. Il existe 3 niveaux différents :

La portée :

- sub : l’action est effectuée de manière recursive à partir de la base spécifiée sur toute l’arborescence.

- one : l’action est effectuée sur les fils directs, c’est-à-dire un seul niveau inférieur par rapport à la base spécifiée. Pour notre arbre, au niveau le plus haut « dc=formation,dc=fr », on aurait pour la portée ONE « ou=users,dc=formation,dc=fr » et « ou=groups,dc=formation,dc=fr ».

- base : l’action est effectuée uniquement sur la base spécifiée. Une recherche sur « dc=formation,dc=fr » avec la portée BASE renverrait cette entrée uniquement.

Les filtres :

Un filtre permet d’avoir des critères sur la recherche. Il est constitué d’un ensemble d’opérations, portant sur des attributs, combinées avec les opérateurs booléens classiques: ET, OU et NON. La syntaxe est : attribut OPERATEUR valeur La forme générale d’un filtre est une combinaison : (operator(search operation)(search operation)…)). Les opérateurs de recherche peuvent être combinés.

| Égalité | := |

| Approximation | ~= |

| Supérieur ou égal | >= |

| Inférieur ou égal | ** Important : En cas de doute sur le type, le nom ou la syntaxe d’un attribut, n’hésitez pas à consulter le schéma. Si vous voulez créer un nouveau schéma, vérifiez qu’il n’existe pas déjà. Il se peut qu’il suffise d’étendre un objectClass existant, et de créer seulement un ou plusieurs attributs supplémentaires. |

Chaque type d’attribut doit être identifié par un OID :

attributetype ( 2.5.4.20 NAME 'telephoneNumber'

DESC 'An integer uniquely identifying a user in a domain'

EQUALITY telephoneNumberMatch

SUBSTR telephoneNumberSubstringMatch

SYNTAX 1.3.6.1.4.1.1466.115.121.1.50 )

L’OID de telephoneNumber est 2.5.4.20. La valeur est évaluée avec telephoneNumberMatch, et doit contenir ce que spécifié dans telephoneNumberSubstringMatch. 1.3.6.1.4.1.1466.115.121.1.50 correspond à la syntaxe du n° de téléphone, exemple: +1 234 567 8901.

Comme les attributs, l’objectClass est toujours identifié par un OID.

( 2.5.6.6 NAME 'person'

SUP top

STRUCTURAL

MUST ( sn $ cn )

MAY ( userPassword $ telephoneNumber $ seeAlso $ description ) )

La classe person étend la classe top et est une classe structurelle, c’est-à-dire qu’elle représente un objet réel. Les attributs sn et cn sont obligatoires; Les autres userPassword, telephoneNumber, seeAlso, description sont facultatifs.

Le format LDIF

Pour importer/exporter les données ainsi que la configuration du serveur, un format a été défini (RFC 2849) : LDIF (LDAP Data Interchange Format).

Prenons l’exemple suivant pour faire une entrée dans un fichier LDIF pour import.

dn: uid=colombet,ou=users,dc=formation,dc=fr

objectClass: top,person,organizationalPerson,posixAccount,shadowAccount,inetOrgPerson,sambaSamAccount

cn: colombet

sn: colombet

uid: colombet

uidNumber: 1000

gidNumber: 513

homeDirectory: /home/colombet

loginShell: /bin/bash

gecos: System User

givenName: colombet

sambaLogonTime: 0

sambaLogoffTime: 2147483647

sambaKickoffTime: 2147483647

sambaPwdCanChange: 0

displayName: colombet

sambaSID: S-1-5-21-974850198-1505400730-1293609509-3000

sambaPrimaryGroupSID: S-1-5-21-974850198-1505400730-1293609509-513

sambaLogonScript: logon.bat

sambaPwdMustChange: 1536311362

sambaPwdLastSet: 1532423362

sambaNTPassword: 92937945B518814341DE3F726500D4FF

sambaLMPassword: 727E3576618FA1754A3B108F3FA6CB6D

sambaAcctFlags: [U]

userPassword: {SSHA}iCSo/PYs7avk0YhOuWuZZmiiAEdLVkRT

shadowLastChange: 17736

shadowMax: 45

Conclusion

LDAP, du fait de sa standardisation, permet au annuaires d’entités d’être interopérables. Ils sont simples, fiables, pérennes et centralisent l’information au sein d’une entreprise : Identifiant/mot de passe, comptes POSIX, utilisateur…

Références

OpenLDAP : l’annuaire LDAP open-source de référence

Active Directory : est une mise en œuvre d’un service d’annuaire LDAP par Microsoft

LDAP Browser/Editor : client java multiplateforme

phpLDAPadmin : client web développé en PHP

cf : https://openclassrooms.com/fr/courses/2257706-presentation-du-concept-dannuaire-ldap/2260116-quest-ce-quun-annuaire

DNS

Le DNS (Domain Name System) est le protocole indispensable au fonctionnement d’Internet. Pas d’un point de vue technique, mais d’un point de vue pratique. Il est inconcevable aujourd’hui d’utiliser des adresses IP en lieu et place des noms des sites web pour naviguer sur Internet.

Le système DNS se charge de convertir (on parle de résolution) le nom du site web demandé en adresse IP.

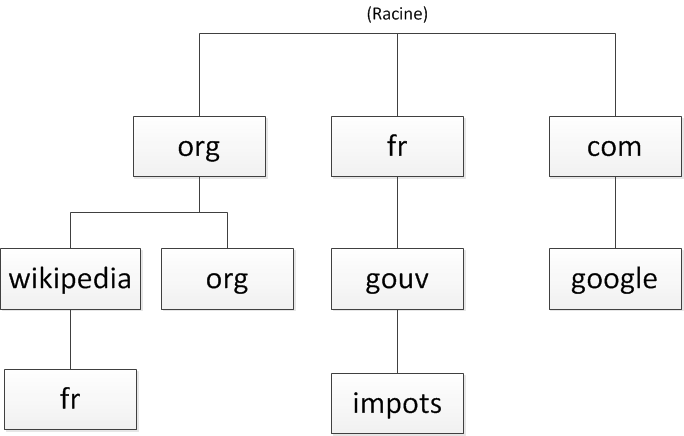

Un nom de domaine se décompose en plusieurs parties. Prenons l’exemple de www.formation.fr :

Chaque partie est séparée par un point. On trouve l’extension en premier (en premier, mais en partant de la droite) ; on parle de Top Level Domain (TLD). Il existe des TLD nationaux (fr, it, de, es, etc.) et les TLD génériques (com, org, net, biz, etc.).

Il existe une infinité de possibilités pour la deuxième partie. Cela correspond à tous les sites qui existent : formation.fr, etc.

Comme vous le voyez, formation.fr est un sous-domaine de fr. Le domaine fr englobe tous les sous-domaines finissant par fr.

La troisième partie est exactement comme la seconde. On y retrouve généralement le fameux « www », ce qui nous donne des noms de domaine comme www.formation.fr. www peut soit être un sous-domaine de formation.fr, mais dans ce cas il pourrait y avoir encore des machines ou des sous-domaines à ce domaine, soit être directement le nom d’une machine.

Ici, www est le nom d’une machine dans le domaine formation.fr.

On peut bien entendu ajouter autant de troisièmes parties que nécessaire, ce qui peut vous conduire à avoir un nom de domaine comme : www.fr.1.new.super.formation.fr.

Voici une toute petite partie de l’arborescence des noms Internet :

Chaque « partie » est appelée label et l’ensemble des labels constitue un FQDN : Fully Qualified Domain Name. Ce FQDN est unique. Par convention, un FQDN se finit par un point, car au-dessus des TLD il y a la racine du DNS, tout en haut de l’arbre. Ce point disparaît lorsque vous utilisez les noms de domaine avec votre navigateur.

Remarque : Au niveau DNS, www.formation.fr n’est pas un FQDN, car il manque le point à la fin. Tout FQDN sur Internet doit obligatoirement se finir par un point, comme www.formation.fr. qui est alors bien un FQDN, car on est sûr qu’il n’y a pas de domaine au-dessus.

NTLM ou Kerberos

Deux principaux mécanismes d’authentification existent sous Windows NTLM et Kerberos. De par leur conception, ces deux mécanismes sont sensiblement différents et ne sont pas exposés aux mêmes problématiques.

LM, NTLM, NETNTLMV1, NETNTLMV2

Le NTLM (NT Lan Manager) est une méthode d’authentification utilisée dans un réseau Microsoft Active Directory propriétaire Microsoft.

Au cours de la dernière décennie, les termes utilises pour décrire les concepts de relais NTLM ont suscite de nombreuses confusions. En effet, des termes très proches ont souvent été utilisés afin de faire allusion a des concepts différents. Afin de partir sur de bonnes bases et d’éviter tout malentendu, ce chapitre tentera de décrire les différents termes nécessaires a la bonne comprehension du concept de relais NTLM.

Algorithmes de stockage des mots de passe

- LM Hash (condensat LM alias Lan Manager Hash) : format de stockage des mots de passe utilise sur les anciens systèmes Windows (anterieurs a Windows NT 4). ll est également present sur les nouveaux systèmes Windows afin d‘assurer la retrocompatibilité, mais est désactivé par défaut depuis Windows Vista, car son niveau de sécurité est considéré comme très faible aujourd’hui [1]. ll est préférable d’utiliser le format NT Hash.

- NT Hash (communément appelé NTLM) : format de stockage des mots de passe utilise sur les systèmes Windows modernes. Bien que vulnerable a certaines attaques, il est beaucoup plus robuste que son prédécesseur.

1. Ces condensats peuvent être présents :

* dans la base SAM (Security Accounts Manager) pour le stockage des comptes locaux ;

* dans la base ntds.dit de l’Active Directory pour le stockage des comptes de domaine ;

* dans la mémoire du processus 1sass.exe (Local Security Authority Server Service) d’une machine sur laquelle une ou plusieurs authentifications ont été réalisées.

2. Une fois en possession de ces condensats, il est possible de :

* realiser des attaques par dictionnaire ou force brute afin de tenter de retrouver les mots de passe en clair ;

* d’effectuer des attaques de type pass-the-hash.

Microsoft a conçu différents protocoles d’authentification NTLM au travers des années. Ils permettent d’authentifier les ressources a travers le réseau. ll s’agit de protocoles dits de type « défi-réponse ». (challenge/response) :

- LM (alias LAN Manager ou LANMAN) : le protocole LM utilise le condensat LM comme secret de l’algorithme de chiffrement DES afin de calculer la réponse d‘un client a un défi (challenge) transmis par un serveur. ll est totalement déconseillé d’utiliser ce protocole aujourd’hui en raison de la faiblesse du condensat LM et de l’utilisation de l’algorithme DES.

-

NTLMv1 (alias NetNTLMv1) : le protocole NetNTLMv1 est similaire au protocole LM sauf que le secret utilise est a présent le condensat NTLM d‘un utilisateur. ll est déconseillé d’utiliser ce protocole aujourd’hui, car il est facile de mener des attaques afin de retrouver le mot de passe d‘un utilisateur.

-

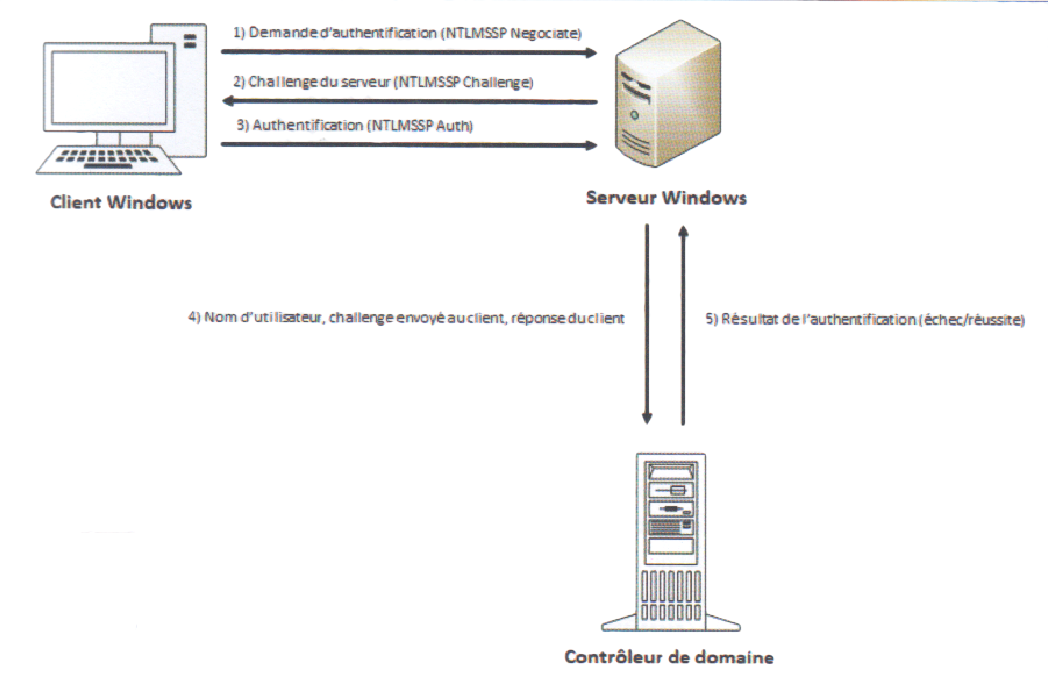

NTLMv2 (alias NetNTLMv2) : il s’agit de la version la plus récente et la plus robuste du protocole NTLM. ll corrige certaines faiblesses du protocole NTLMv1 et remplace notamment l’algorithme de chiffrement DES par un HMAC-DES. L’établissement des protocoles LM, NetNTLMv1 et NetNTLMv2 est réalisé grace au protocole NTLMSSP (NTLM Security Support Provider). Voici les trois étapes nécessaires au processus d’authentification

- NTLMSSP NEGOTIATE : la premiere étape consiste a négocier le protocole qui sera utilisé. Pour cela, le client transmet au serveur une demande d’authentification en précisant les versions du protocole NTLM acceptées.

- NTLMSSP CHALLENGE : le serveur répond au client en précisant les versions NTLM acceptées. Cette réponse contient également un « « challenge » a résoudre.

- NTLMSSP AUTH : le client résout le challenge et le transmet au serveur (accompagné de diverses informations telles que le login, le domaine associé si applicable, etc.).

- étape 1 : Lors de la demande d’authentification, le client transmet au serveur le nom de l’utilisateur.

- étape 2 : Le serveur lui transmet alors un challenge qui est composé de 16 octets aléatoires

- étape 3 : Le client chiffre ensuite ce challenge avec le condensat du mot de passe de l’utilisateur et le retourne au serveur. Dans le cas d’une authentification locale, sur une machine ou un contrôleur de domaine, le serveur effectue l’a même operation avec les condensats presents dans la base SAM ou ntds . dit et indique au client un échec ou un succès (ouverture de session).

- étape 4 : S’il s’agit en revanche d’une authentification avec un compte de domaine, le serveur transmettra alors au contrôleur de domaine des informations permettant de valider l’authentification telles que le nom d’utilisateur, le challenge envoyé au client, la réponse du client.

- étape 5 : Le contrôleur de domaine indique le résultat de l’authentification.

L’authentification NTLM est supportée par de nombreux protocoles comme SMB, LDAP, HTTP(S), IMAP, SMTP, ou encore MS-SQL. Pour cela, l’authentification NTLM est encapsulé au sein du protocole concerné. La capture d’un challenge (LM, NTLMv1, NTLMv2) sur un réseau peut permettre d’effectuer des attaques par dictionnaire ou force brute afin de retrouver les mots de passe en clair, mais également d’effectuer du relai NTLM.

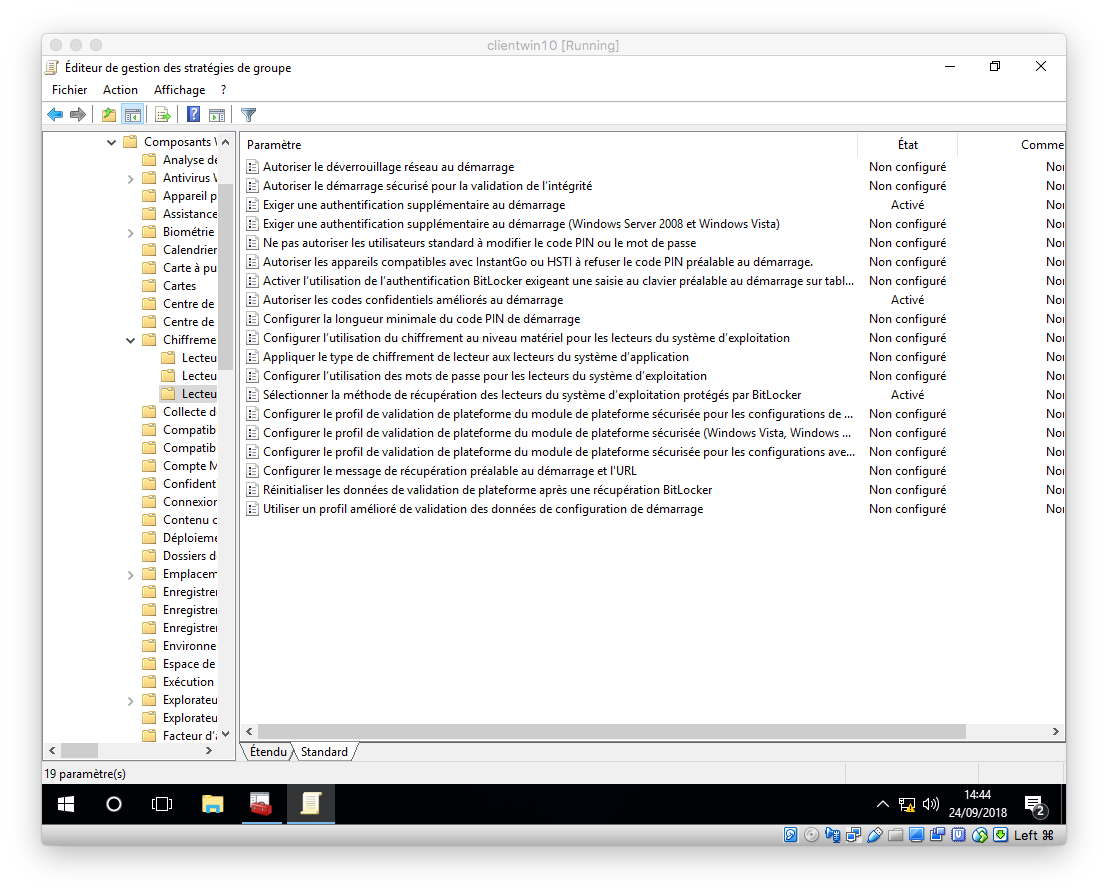

Remarque : Pour se prémunir de ces attaques, des stratégies de groupe (GPO / Group Policy Object) sont déployées sur les postes et serveurs afin d’interdire la négociation de protocoles faibles. Par exemple, via la GPO suivante : Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options -> Network security: LAN Manager authentication level = « Send NTLMv2 response only and refuse LM & NTLM ».

Quelques commandes utilisant le NTLM :

# wbinfo -t : Vérifie la bonne jonction au domaine

# wbinfo -u : Remonte les utilisateurs du domaine

# wbinfo -g : Remonte les groupes du domaine

# wbinfo --trusted-domains : Remonte les serveurs avec les relations d'approbation

# /usr/bin/ntlm_auth --helper-protocol=helper

Les codes retours sont simples :

OK, lorsque le couple login/mdp est valide.

ERR, lorsque le couple login/mdp n'est pas valide.

cf : https://blog.netxp.fr/fonctionnement-ntlm-comprendre-vols-identifiants-et-de-condensats-mot-de-passe-utilisateurs-par-simple-hameconnage/

cf : Extrait Misc Hors-Serie n°20 (p51,p52 et p53)

Kerberos

Kerberos est un protocole d’authentification issu du projet « Athena » du MIT (Massachusetts Institute of Technology). Le nom « Kerberos » vient de la mythologie grecque et désigne le nom du chien à trois têtes gardien des portes d’Hadès. Il est chargé d’authentifier, d’autoriser et de surveiller les utilisateurs voulant accéder aux ressources et services d’un réseau informatique. Le protocole Kerberos a été normalisé dans sa version 5 par l’IETF dans les RFC 1510 (en septembre 1993) et RFC 1964 (juin 1996).

Kerberos se base sur une tierce partie de confiance pour gérer l’authentification, le KDC (Key Distribution Center). Tous les utilisateurs et services du réseau font confiance à cette tierce partie. Pour réaliser la sécurité de l’authentification, Kerberos utilise un mécanisme de chiffrement basé sur des algorithmes à clef symétrique. Tout objets connectés au réseau dispose d’une clé secrète partagée avec le KDC.

Kerberos utilise un système de ticket pour réaliser l’authentification et introduit le principe de SSO (Single Sign On). L’utilisateur s’authentifie sur le KDC puis utilise un ticket pour s’authentifier sur chaque service demandé. L’utilisateur ne transmet jamais son mot de passe au service.

Le protocole Kerberos sépare le rôle du KDC en deux services :

- AS (Authentication Service) : Service sur lequel l’utilisateur s’authentifie. Il délivre un TGT (Ticket Granting Ticket) en cas d’authentification réussie. Ce ticket est en fait une demande d’accès au TGS.

- TGS (Ticket Granting Service) : Service fournissant les tickets d’accès aux différents services du réseau. On les appelle TS (Ticket Service).

En résumé, l’utilisateur s’authentifie auprès du service d’authentification (le vigile). Celui-ci lui donne un ticket d’accès prouvant qu’il s’est authentifié (un badge). L’utilisateur se rend auprès du service de gestion des tickets. Il demande un accès au service de fichiers par exemple. Grâce au badge donné par le vigile le service de ticket sait que l’utilisateur est bien authentifié. Il va donc lui remettre un ticket d’accès au service de fichier. L’utilisateur peut maintenant aller voir le service de fichier avec son ticket. Le service lui donnera accès aux ressources correspondantes à ses autorisations.

Fonctionnement détaillé de Kerberos

Notation

AS: Service d’authentification.

TGS: Service délivrant des tickets d’accès aux services.

TGT: Ticket d’accès au TGS.

TS: Ticket d’accès au service demandé.

Kutilisateur: Clé secrète de l’utilisateur, connu de l’utilisateur et du TGS.

Kservice: Clé secrète du service demandé, connu du service et du TGS.

Ktgs : Clé secrète du TGS connu du TGS et de l’AS.

KsessionTGS : Clé de session entre l’utilisateur et le TGS.

Ksession: Clé secrète de session entre l’utilisateur et le service demandé.

TicketService : Ticket d’accès au service demandé.

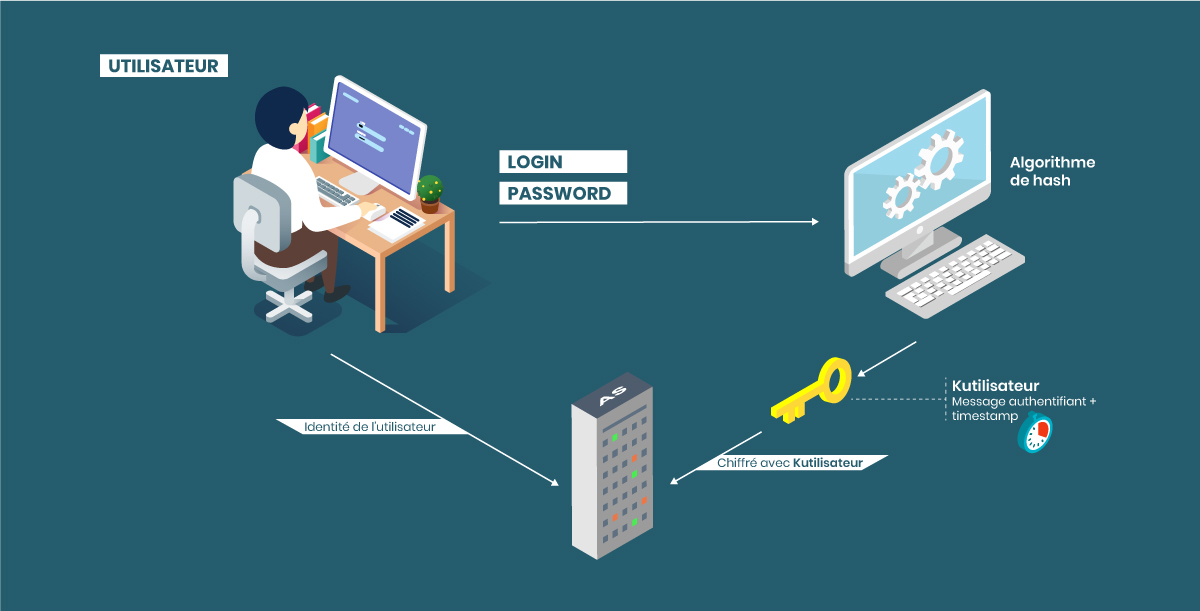

Fonctionnement : L’utilisateur s’authentifie en entrant un couple login/password (généralement à l’ouverture de session sur la machine). Le client kerberos de la machine dérive à l’aide d’un algorithme de hash le mot de passe de l’utilisateur en clé secrète Kutilisateur. Le client kerberos va maintenant contacter l’AS pour authentifier l’utilisateur. Il envoie pour cela à l’AS l’identité de l’utilisateur (en clair) ainsi que Kutilisateur {message authentifiant définie dans le protocole kerberos, timestamp}. L’utilisateur n’aura pas à renouveler son authentification durant plusieurs heures. Le mot de passe n’est pas transmis à travers le réseau. Il sert uniquement à générer Kutilisateur. De même, Kutilisateur servira à chiffrer une partie du message et ne sera jamais transmise à travers le réseau. Il n’y a donc pas de possibilité d’interception. Seule une compromission de la machine cliente ou un brute force peut permettre à une personne malveillante de récupérer ces informations.

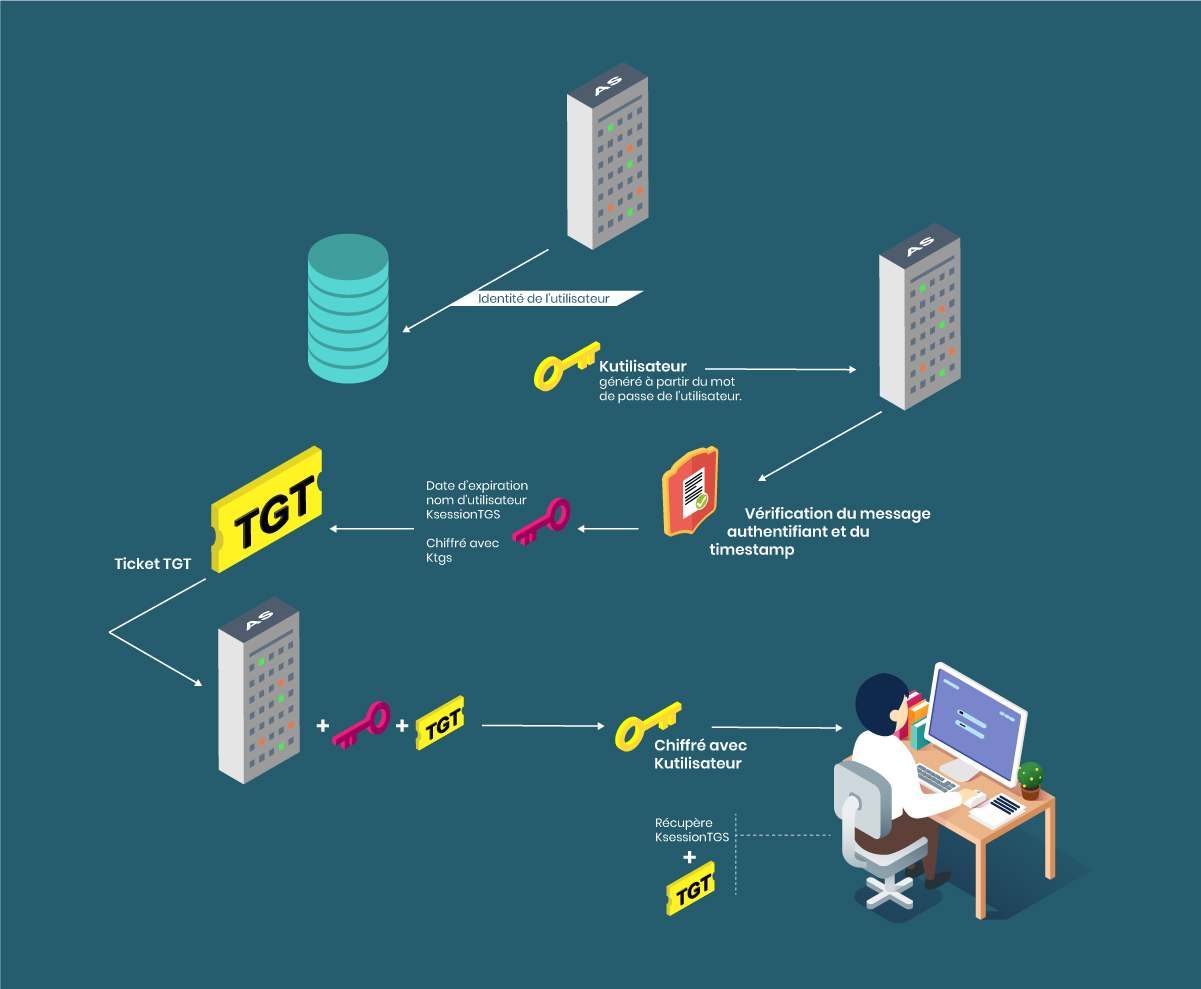

Fonctionnement : L’AS lit l’identité de l’utilisateur (envoyé en clair). L’AS connait le mot de passe de l’utilisateur, car c’est lui qui gère la base de données utilisateur. Il peut donc obtenir Kutilisateur. Grâce à Kutilisateur il va déchiffrer le message authentifiant envoyé par l’utilisateur. Si une fois celui-ci déchiffré il correspond, c’est qu’il a bien été chiffré avec Kutilisateur. L’AS vérifie ensuite le timestamp pour éviter tout rejeu de l’authentification. L’AS retourne maintenant au client Kutilisateur {TGT, KsessionTGS}. C’est-à-dire un Ticket TGT et une clé de session entre l’utilisateur et le TGS, le tout chiffré par la clé secrète de l’utilisateur pour que personne n’ait accès à ces informations. Kutilisateur n’est connu que du serveur et du client et n’a jamais été communiqué à travers le réseau. Cette communication ne peut donc être lue par aucune tierce partie malveillante.

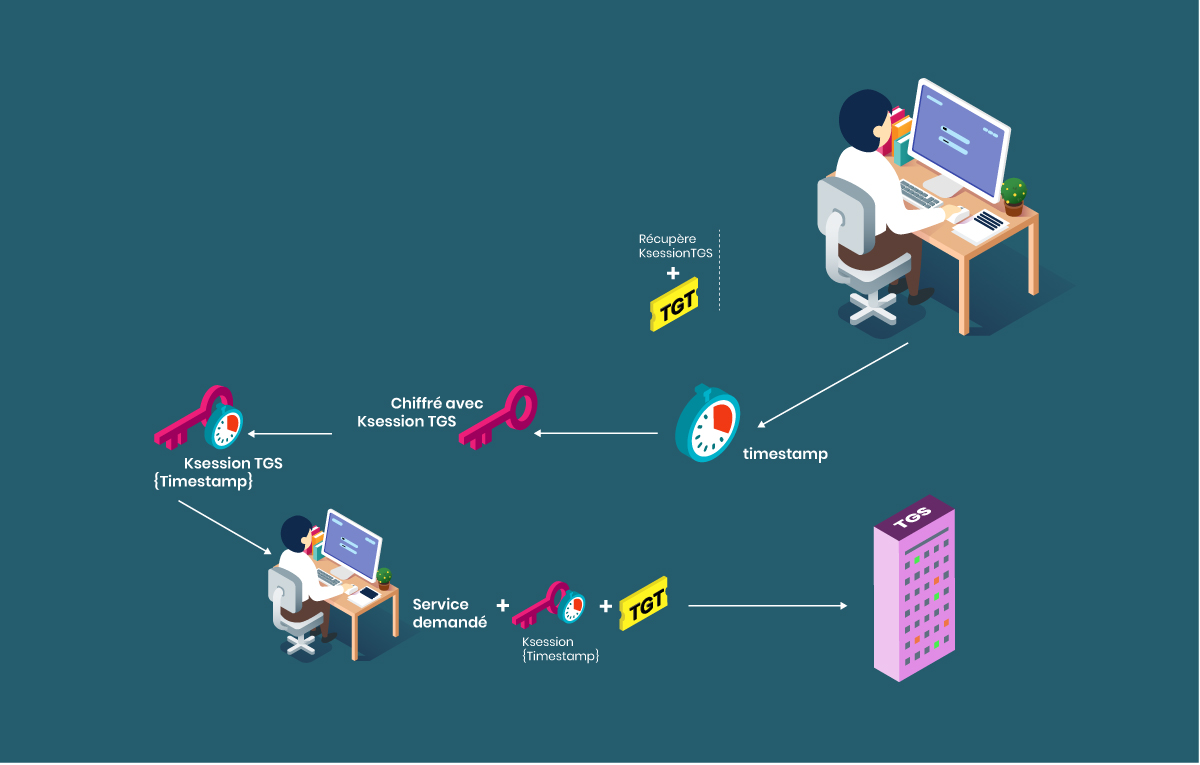

Fonctionnement : L’utilisateur déchiffre la réponse de l’AS. Il récupère le TGT et la clé de session pour communiquer avec le TGS. Le TGT est un ticket contenant trois éléments chiffrés avec Ktgs : une date d’expiration, le nom de l’utilisateur et KsessionTGS. Donc TGT = Ktgs {date d’expiration, nom d’utilisateur, KsessionTGS}. L’utilisateur envoie au TGS : le TGT, un KsessionTGS {timestamp} (permet d’assurer l’unicité de la requête, antirejeu) ainsi que le service auquel il souhaite accéder. Cet envoi correspond à une demande d’accès à un service donné. Le TGT n’est pas lisible par l’utilisateur puisqu’il est chiffré avec la clé secrète Ktgs connue uniquement de l’AS et du TGS.

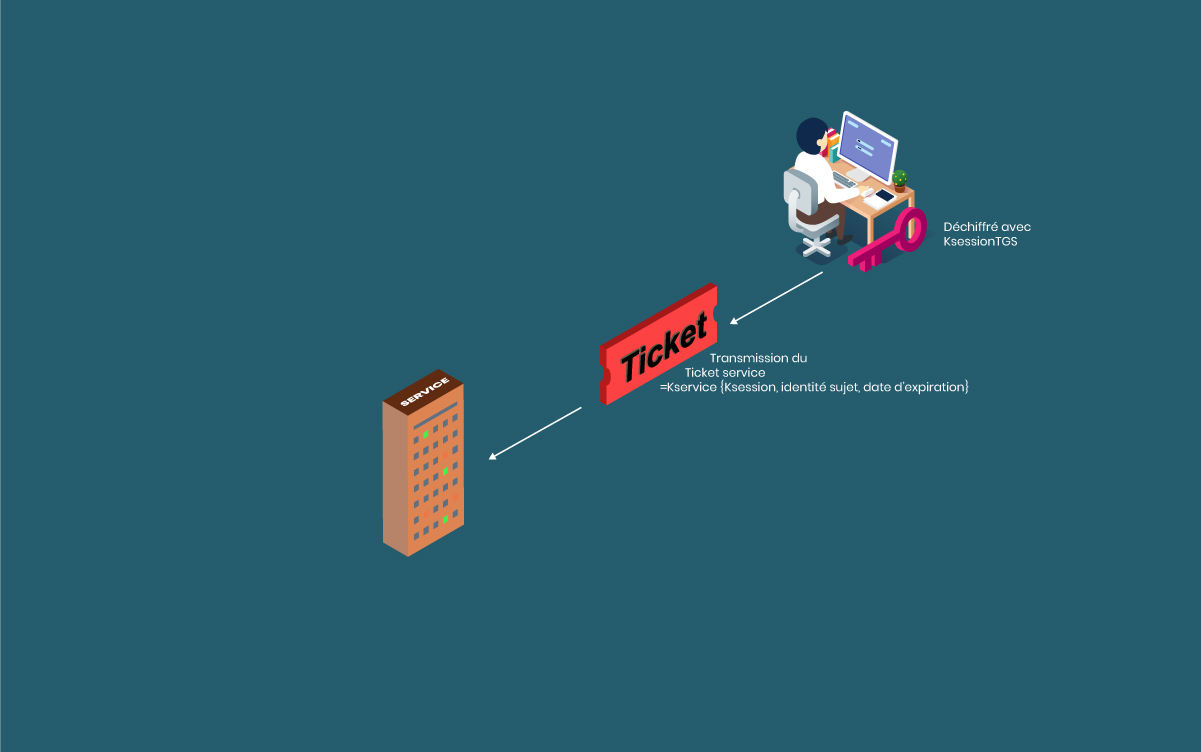

Fonctionnement :Grâce au TGT, le TGS connait l’identité du sujet et la clé de session à utiliser pour chiffrer la communication avec l’utilisateur. Il vérifie grâce à KsessionTGS la valeur du timestamp (permet d’éviter le rejeu et de signer en quelque sorte la requête de l’utilisateur). En fonction des droits du sujet, il va accepter ou refuser la demande d’accès au service. Dans le cas où le sujet possède les droits d’accès au service, le TGS va lui envoyer KsessionTGS {timestamp, Ksession, service à joindre, TicketService}. Le TicketService est un ticket à transmettre au service pour assurer la connexion avec celui-ci. TicketService = Kservice {Ksession, identité sujet, date d’expiration}. KsessionTGS a été transmise au TGS via le TGT, donc de manière sécurisée. Ainsi, seuls le TGS, l’utilisateur et l’AS(fournis Ksession) connaissent la clé. Cette communication ne pourra toujours pas être lue par une personne externe au procédé.

Fonctionnement :Le sujet déchiffre la réponse du TGS. Il transmet ensuite TicketService au service pour initialiser la connexion. TicketService = Kservice {Ksession, identité sujet, date d’expiration}. TicketService est chiffré avec Kservice une clé secrète connue uniquement du service et du TGS. L’utilisateur ne peut donc pas lire ou modifier son contenue.

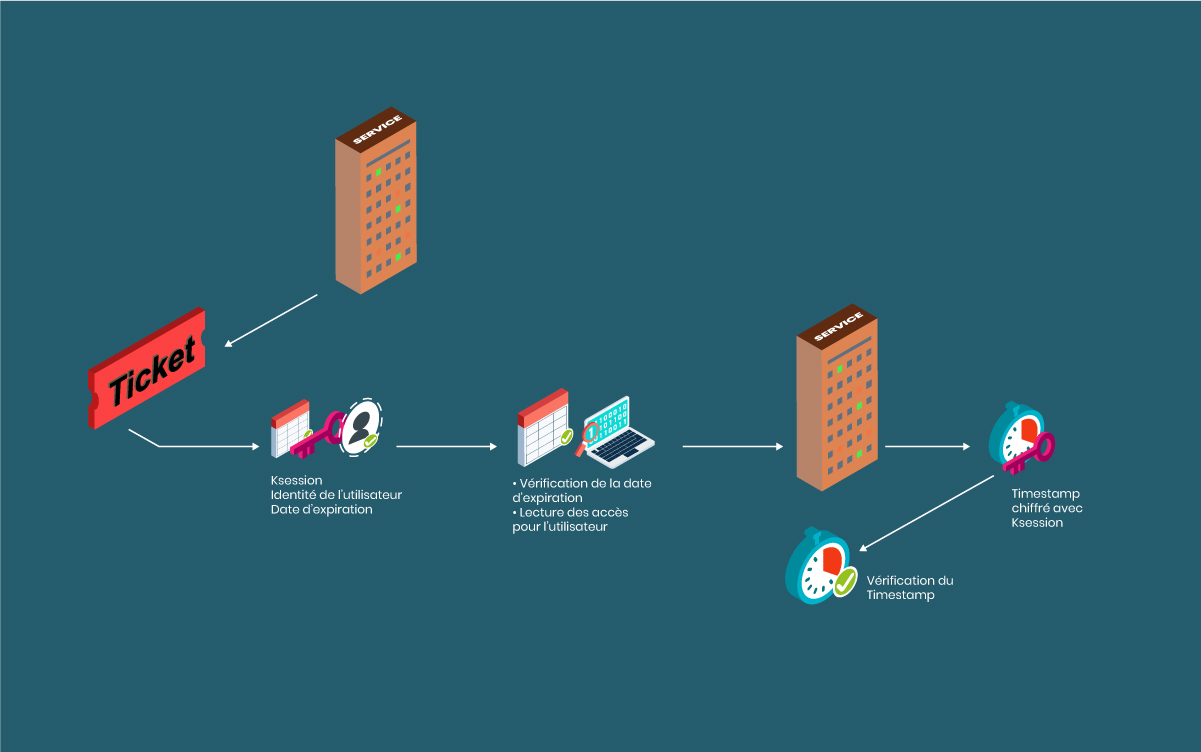

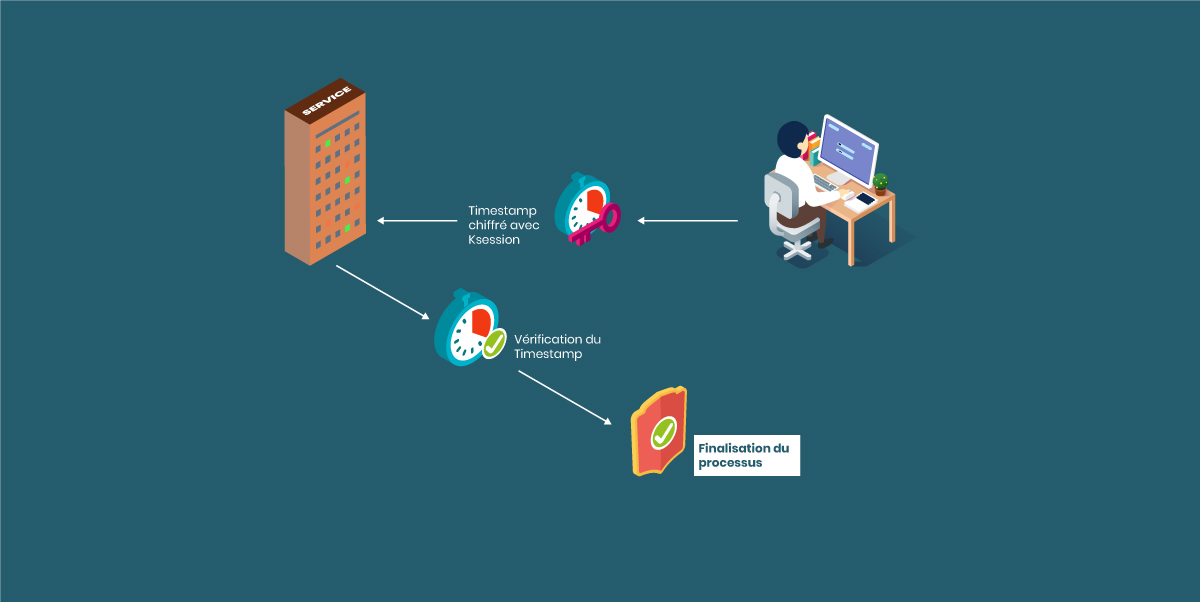

Fonctionnement :Le service déchiffre TicketService et récupère Ksession. Il renvoie Ksession {timestamp}.

Fonctionnement :Le sujet déchiffre le timestamp, vérifie que le temps écoulé entre l’envoi et la réception de la réponse n’est pas trop long. Ksession {timestamp}. L’utilisation de timestamp permet de s’assurer que les parties connaissent la clé et d’éviter qu’une personne mal intentionnée rejoue une séquence d’accès intercepté.

*cf : Merci au blog devensys détaillant le fonctionnement de Kerberos :

WINBIND

Winbind permet à une machine linux où se situe SaMBa de faire un lien entre elle et un contrôleur Active directory. Les comptes créés sur le contrôleur seront efficace immédiatement sur la machine linux sans aucune autre intervention. Winbind est le composant effectuant le mapping entre les UID linux et les SID Windows.

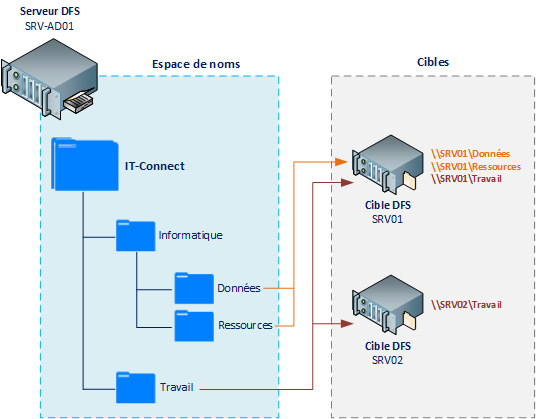

DFS

L’acronyme DFS signifie Distributed File System pour système de fichiers distribués. Ce système de fichier hiérarchisé permet de structurer les fichiers partagés sur différents serveurs du réseau de façon logique. Il permet de référencer un ensemble de partages qu’il faudra rendre accessibles de manière uniforme puis, de centraliser l’ensemble des espaces disponibles sur cet ensemble de partages.

Avec le DFS, l’utilisateur final ne visualise pas le nom du serveur sur lequel il accède pour lire les données, cela est totalement transparent. L’avantage c’est que si le serveur vient à changer à cause d’une panne ou pour cause d’évolution, le chemin d’accès restera le même.

Derrière un même chemin d’accès DFS peuvent se cacher plusieurs serveurs, contenant les mêmes données avec une synchronisation entre ces serveurs grâce à DFS-R (DFS Replication). Cette approche est très intéressante pour de la haute disponibilité de données et de la répartition de charge.

Sachez que le DFS étant de plus en plus présent, désormais il est même utilisé pour la réplication SYSVOL sur un domaine Microsoft entre les contrôleurs de domaine.

Racine, dossier et cible

Lorsque l’on parle de DFS, il y a 3 termes importants à retenir : La racine DFS, le dossier et la cible.

- La racine DFS est le point d’entrée principal du système DFS. Elle contient le chemin d’accès aux différentes liaisons DFS qui lui sont associées.

-

Le dossier sera le nom du partage affiché côté client et dans la configuration du serveur, une liaison sera effectuée entre le dossier DFS et la cible DFS afin de faire un lien entre les deux éléments. Les dossiers sont également appelés « Liaison DFS ».

-

La cible sera le serveur sur lequel sont situées les données, elle représente le chemin d’accès vers le dossier partagé situé sur ce serveur.

Avantages

- Simplifier l’administration : Si une cible DFS tombe c’est transparent pour l’utilisateur, la liaison DFS peut être déplacée vers un autre serveur contenant une copie des données en changeant le dossier cible sur le serveur DFS.

- Un nom unique permet d’accéder à toutes les ressources, il n’est pas nécessaire de mapper une lettre sur chaque ressource

- Équilibrage de charge et tolérance aux pannes (si plusieurs cibles par dossier DFS)

cf : Merci à it-connect détaillant le fonctionnement de DFS.

Installer et configurer SaMBa ; des outils d’administration natifs aux outils d’administration de serveur distant (RSAT)

A travers le TP suivant nous allons voir deux méthodes pour administrer un serveur SaMBa. La première se fera via CLI.

L’ancêtre couple OpenLDAP/SaMBaPDC TP n°1

La mise en place d’OpenLDAP et SaMBa ont déjà fait ses preuves. L’architecture est évolutive : l’intégration de services nécessitant une base de données d’authentification est optimisé grâce aux standards employés par les technologies. La gestion fine d’un intranet/extranet est par exemple supporté.

OpenLdap offre une grande sécurité avec le chiffrement des connexions et une tolérance de panne avec la réplication. Un des grand avantage d’OpenLDAP est sont interopérabilité entre les différent système, il cohabite très facilement avec une architecture windows comme Mac OSX.

L’avantage d’utiliser des technologies ouvertes permet de bénéficier du support technique offert par la communauté du logiciel libre. Plusieurs sociétés de service proposent un support technique professionnel.

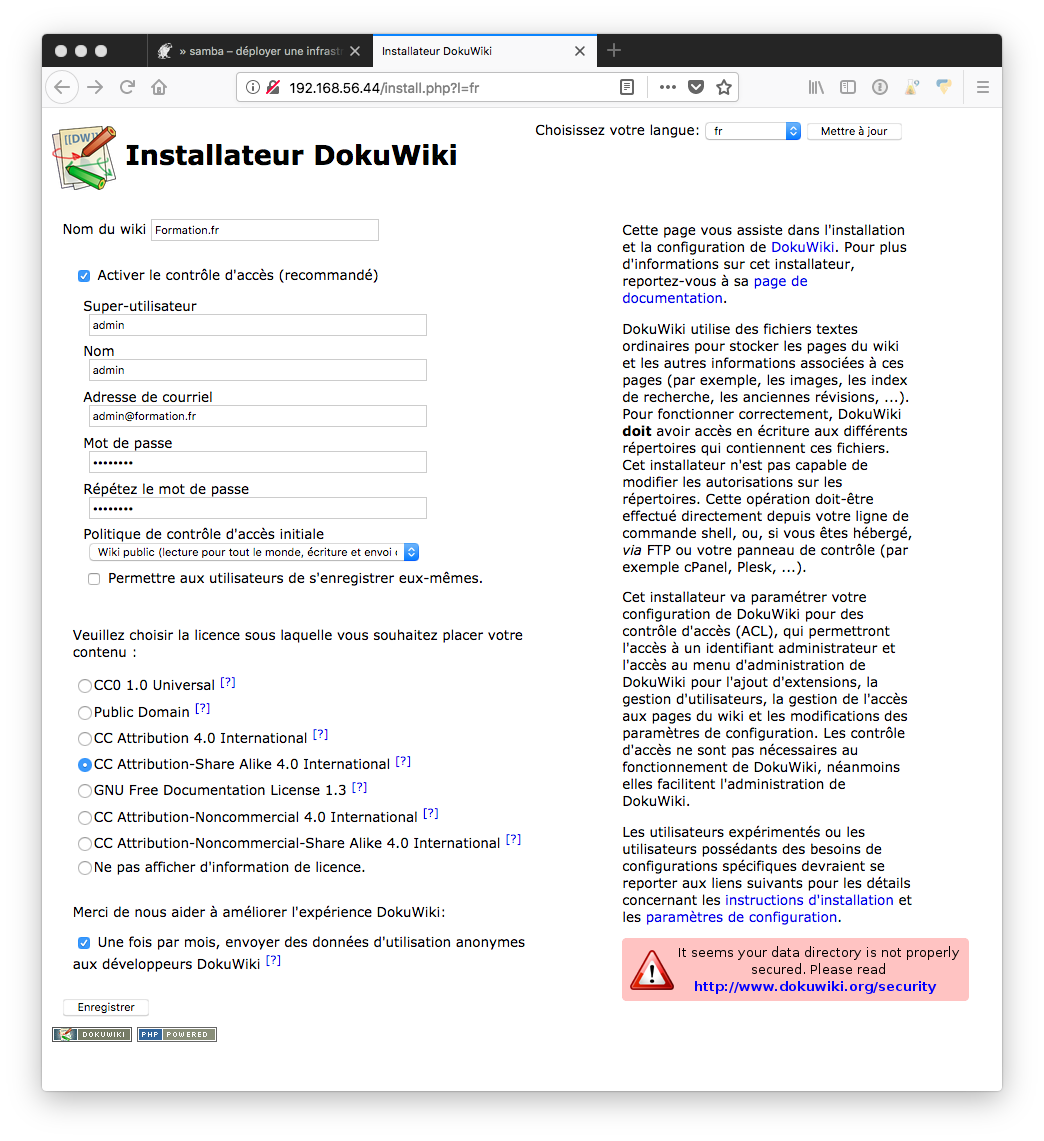

Installation d’un service d’annuaire (OpenLDAP) et des schemas SaMBa

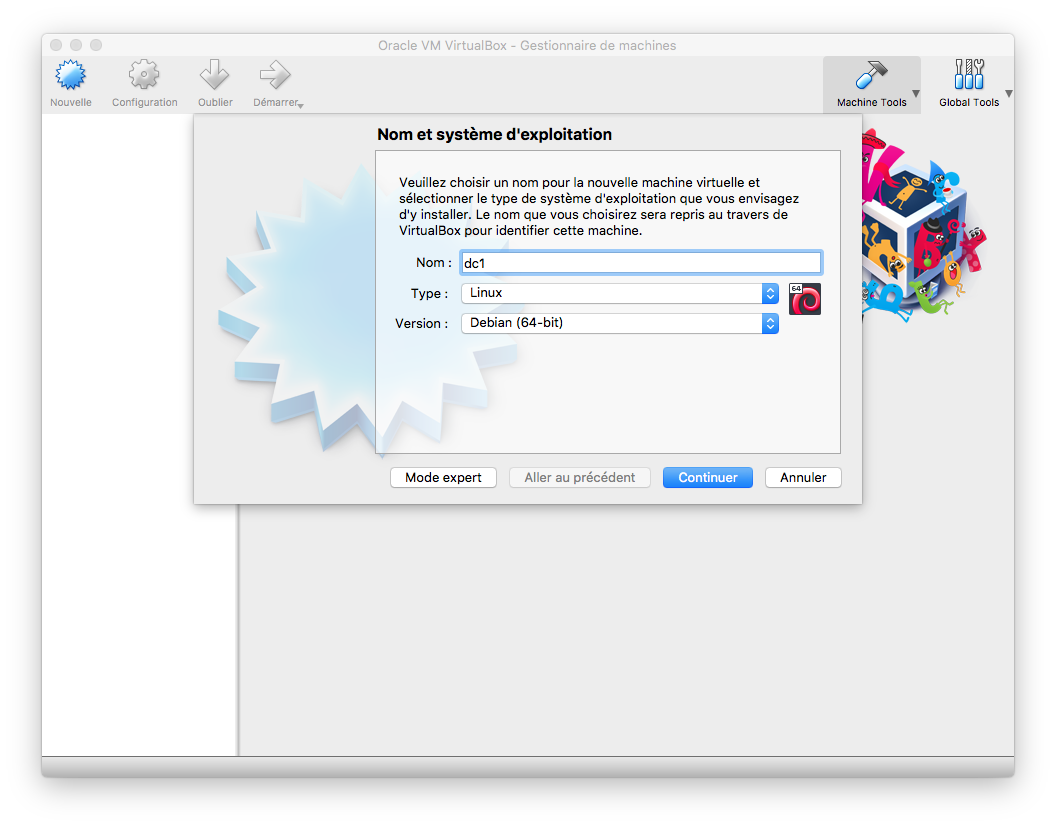

Procéder à l’installation du serveur contrôleur de domaine nommé « dc1old » en Debian Wheezy 7.11 depuis le logiciel Virtualbox en suivant pas à pas les captures suivantes :

Nommer la machine « dc1old » et choisissez le type « linux » et la version « debian x64 » :

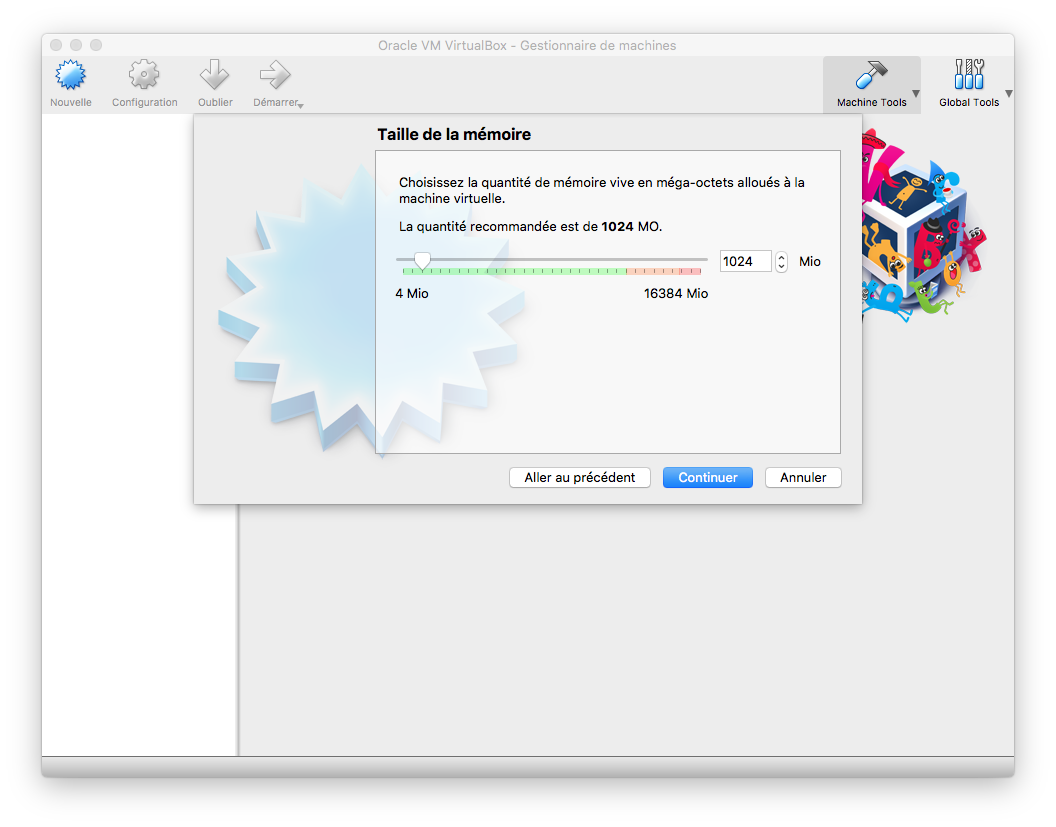

En fonction de votre machine de TP, allouer la mémoire adéquat, ici « 1Go » :

> Remarque : Pour un serveur en production 4Go sont recommandés

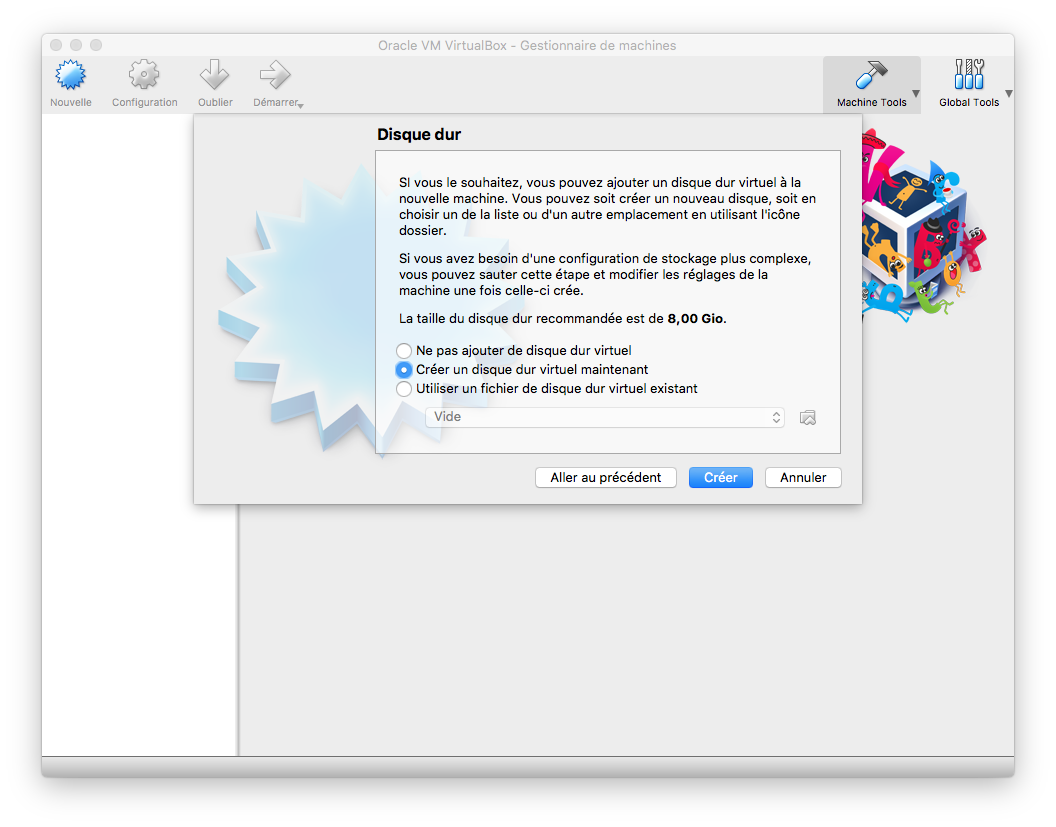

Créer un disque virtuel :

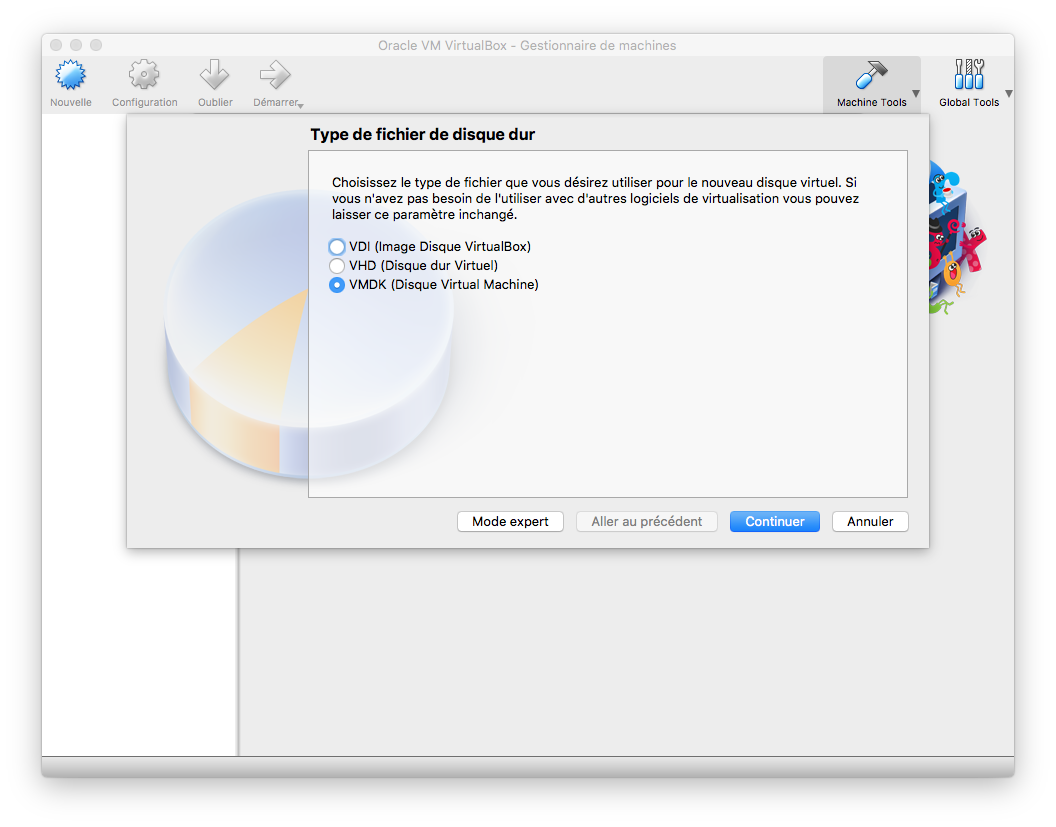

Au format « vmdk », pour une meilleur compatibilité avec un cluster Proxmox2 par exemple :

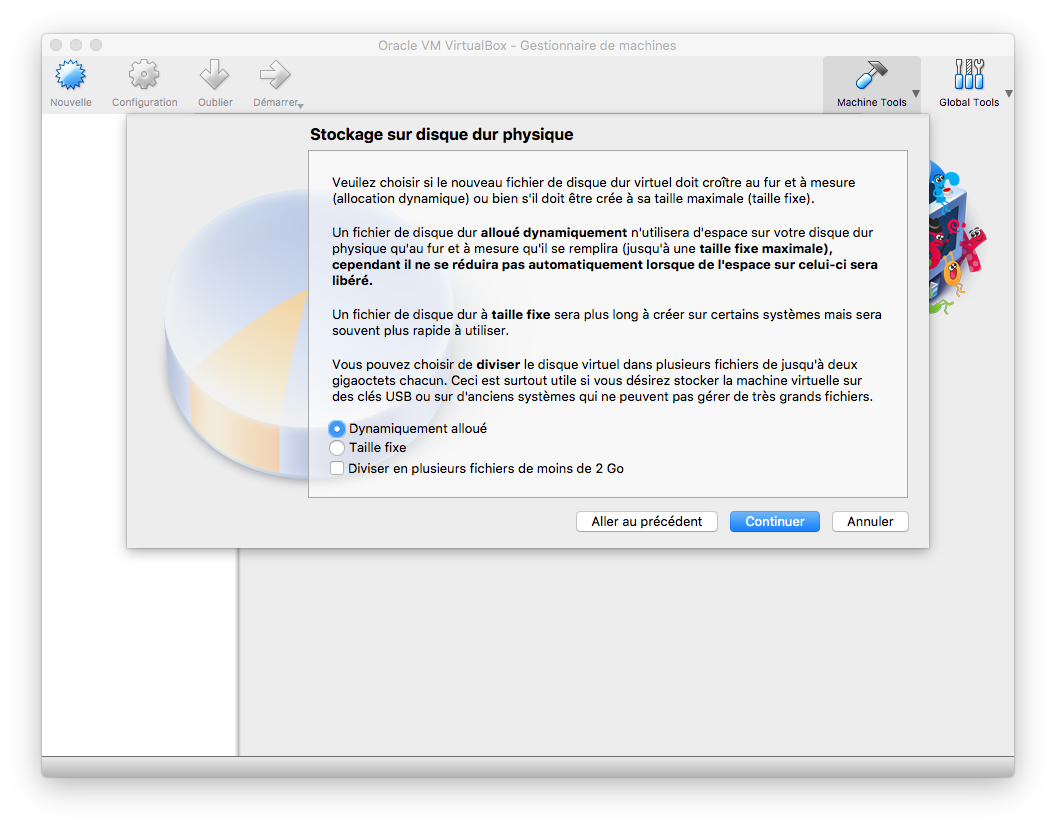

En sélectionnant « Dynamiquement alloué » votre image grossira en fonction du remplissage de la VM :

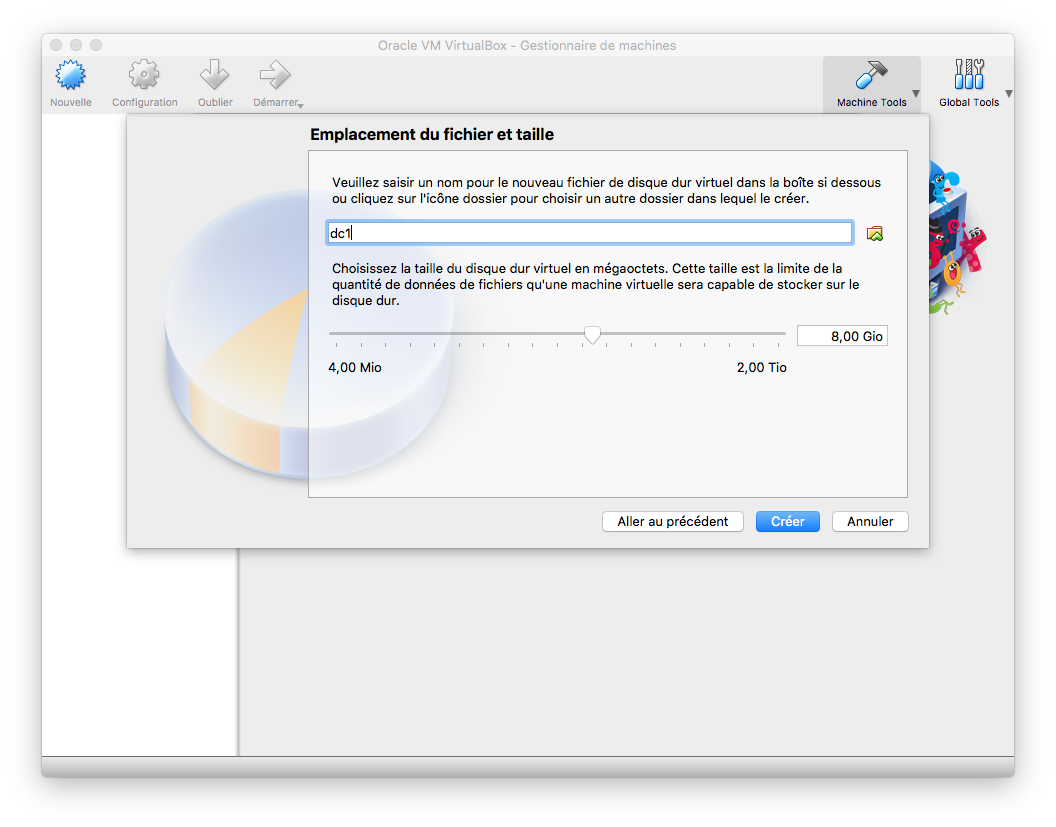

Nommer le disque avec le même nom que votre VM , ici « dc1 » :

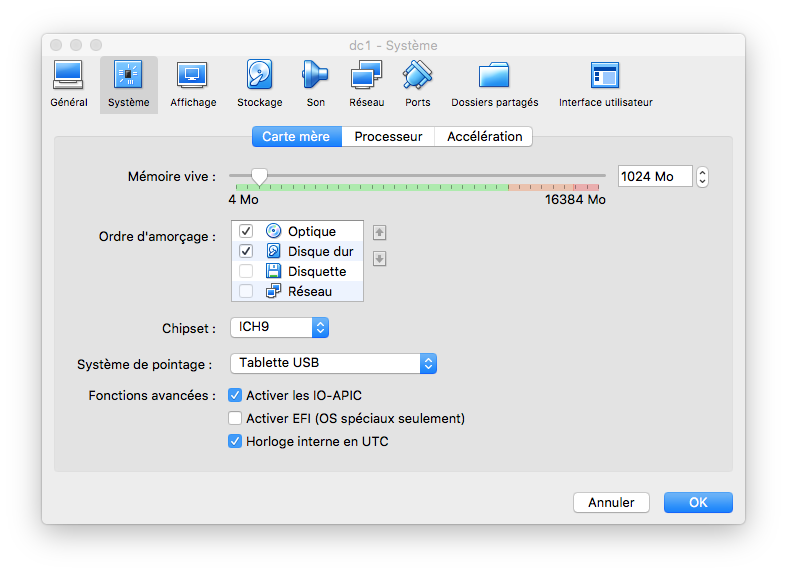

Sélectionner le « lecteur optique » et le « disque dur » en ordre d’amorcage avec le chipset « ich9 » :

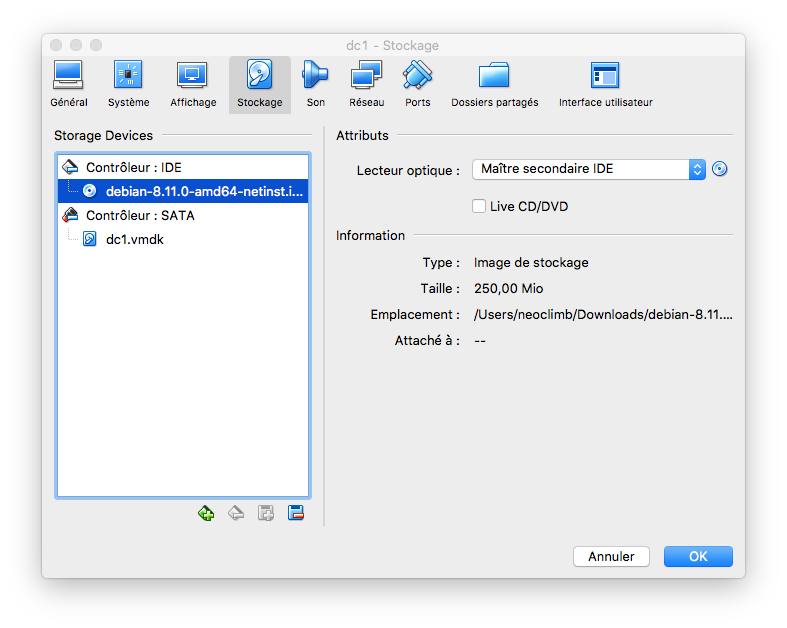

Dans l’onglet « stockage », ajouter l’ISO debian jessie au lecteur de CD :

Dans les pré-requis, vous avez dû créer un réseau privé en NAT :

Lancer la VM et choisir l’installation par défaut (mode texte)

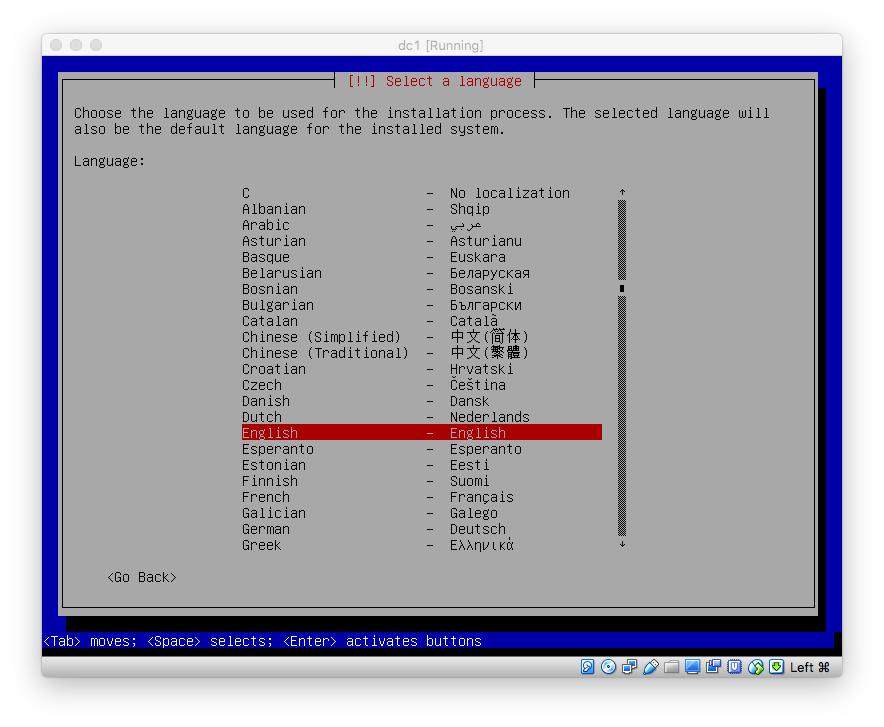

Privilégier la langue de shakespeare pour éviter les mauvaises traductions ou les problèmes d’accentuation dans vos consoles distantes :

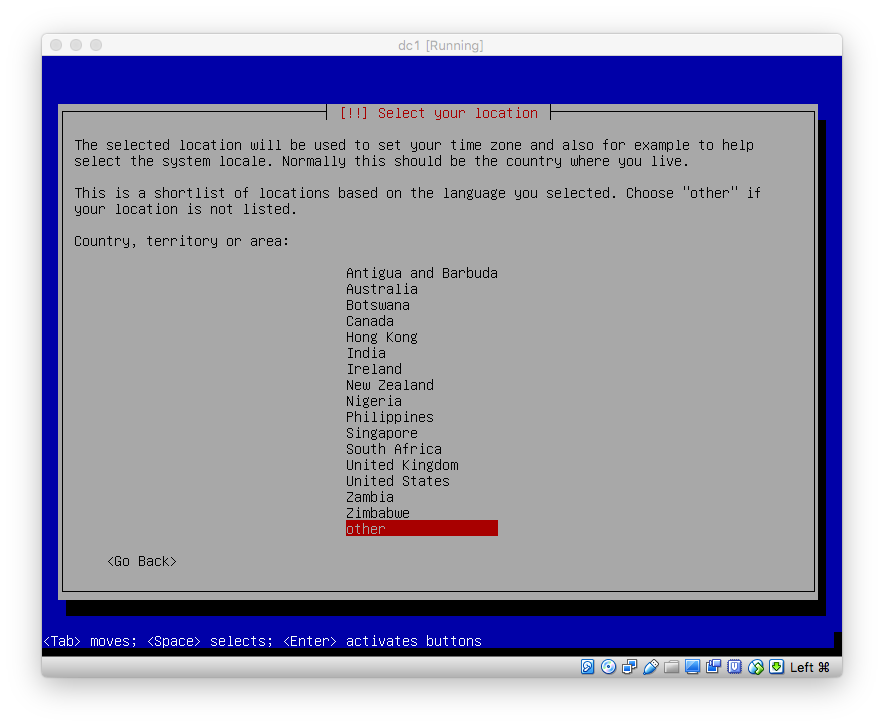

Pour la localisation choisir « other » dans le premier menu :

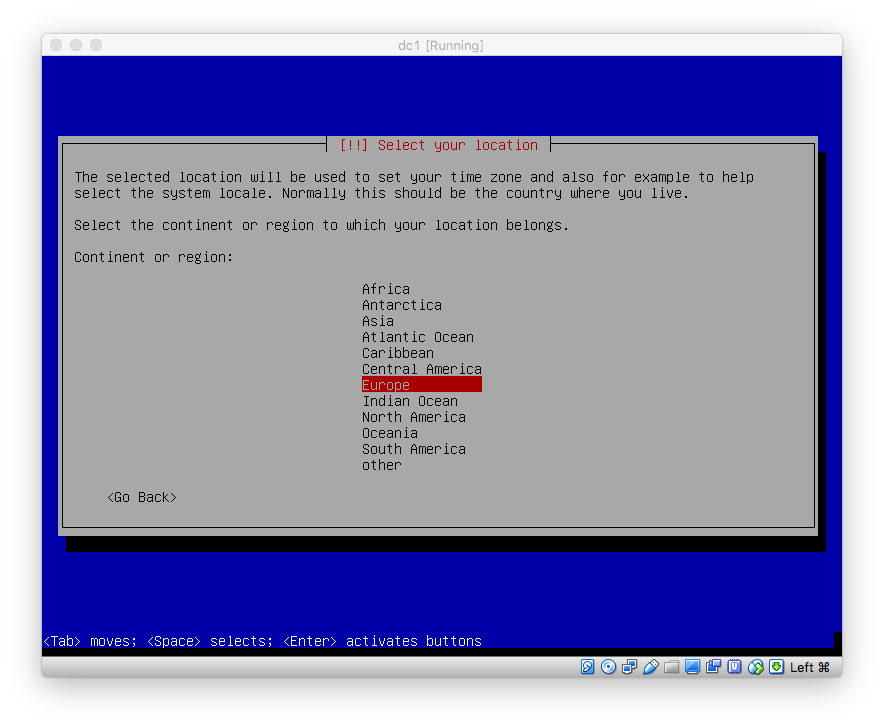

Ensuite « Europe » :

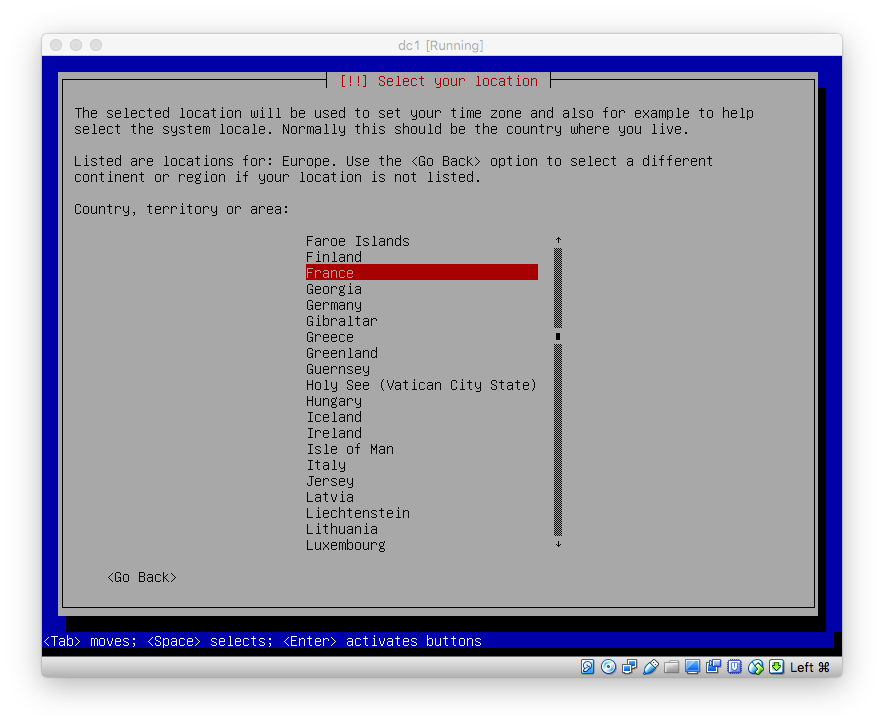

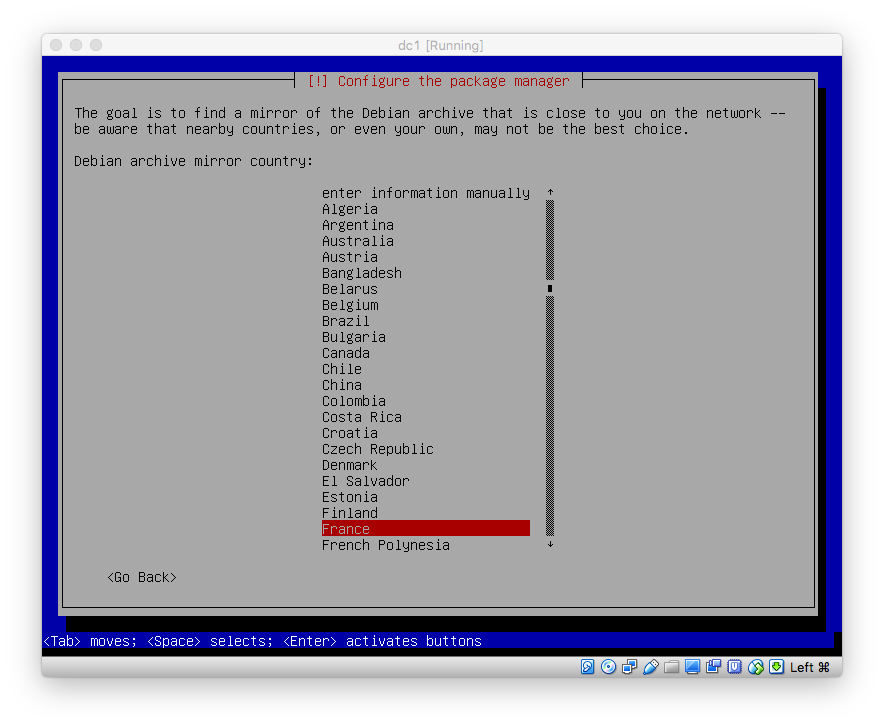

Et enfin « France » :

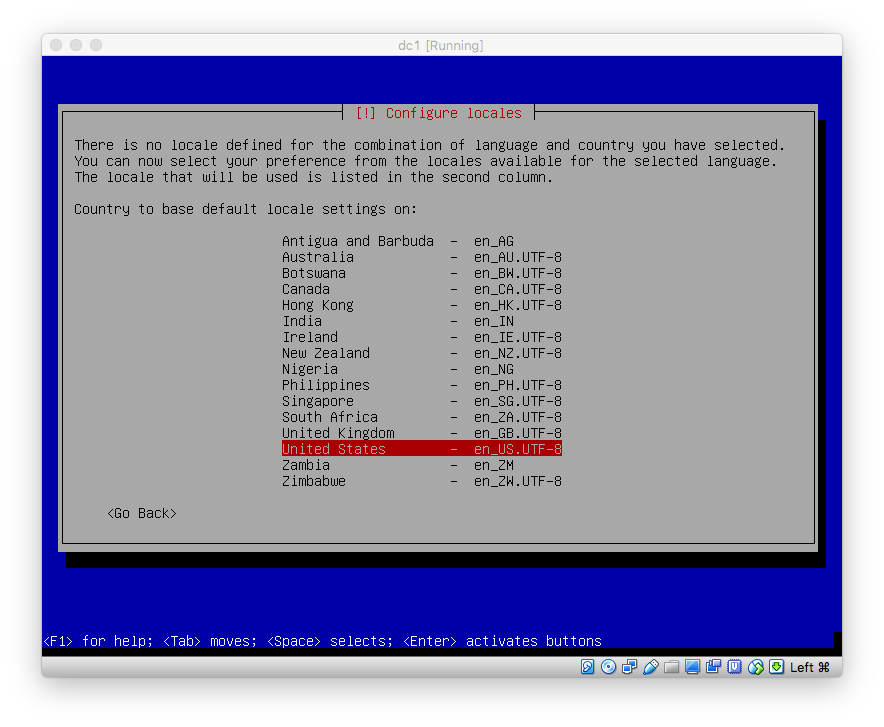

On reste en « en_US.UTF-8 » :

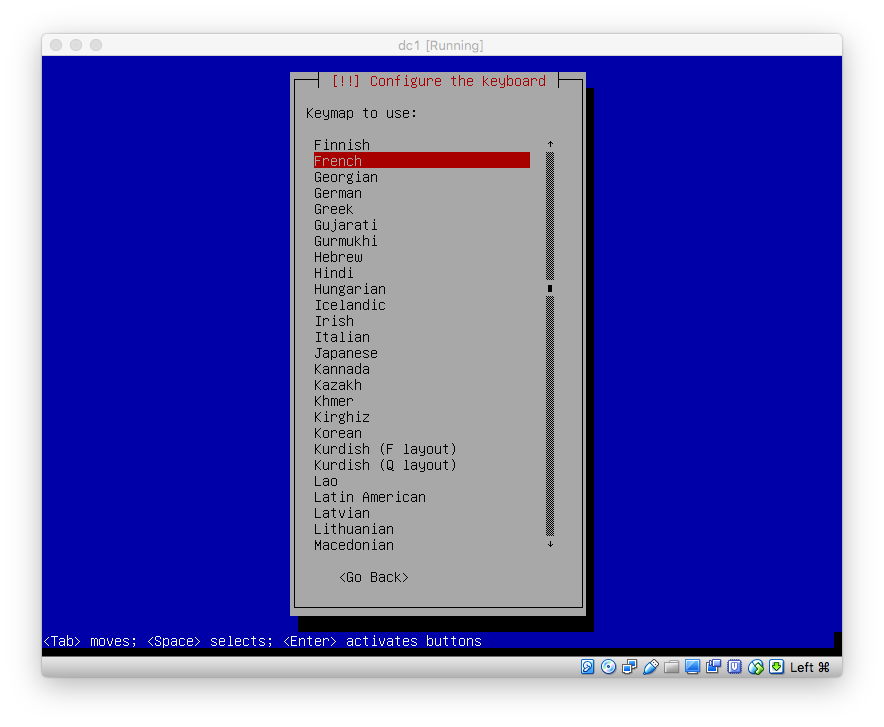

Avec un clavier « French » :

Attendre …

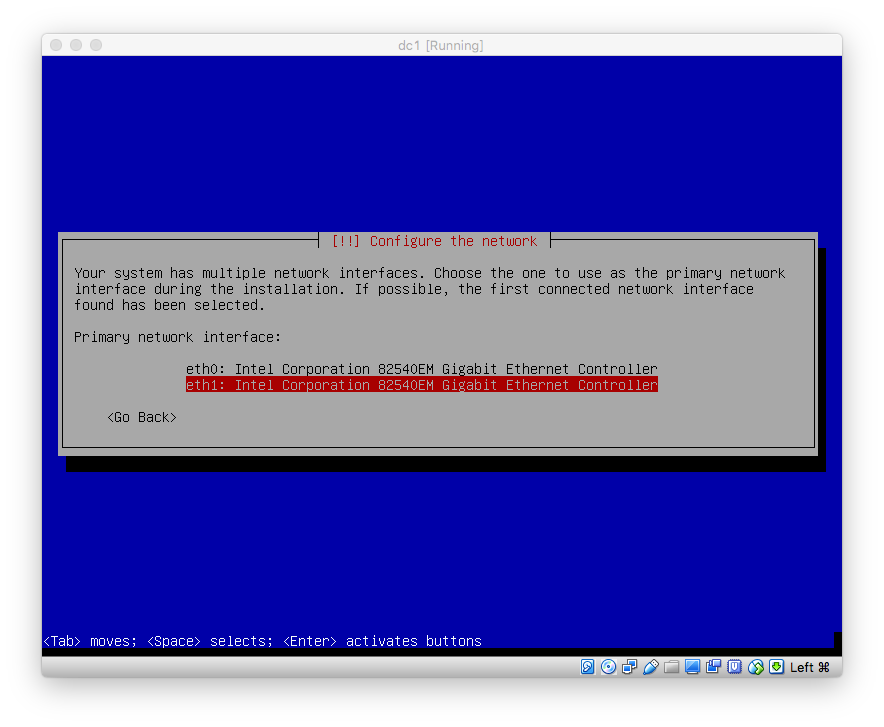

Sélectionner la seconde interface réseau en mode « NAT » pour débuter l’installation via internet :

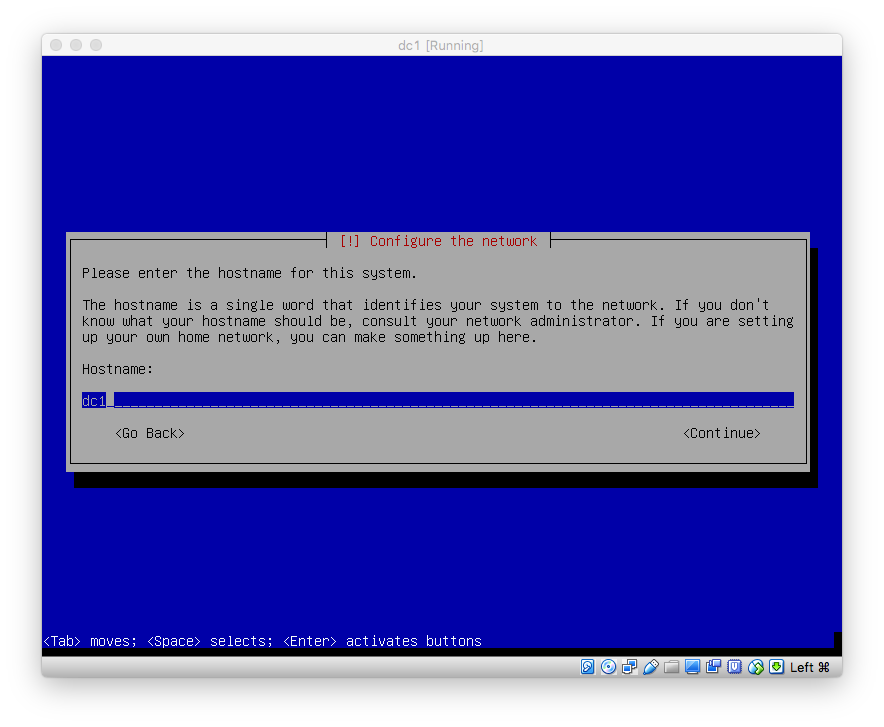

Nommer votre machine « dc1old » :

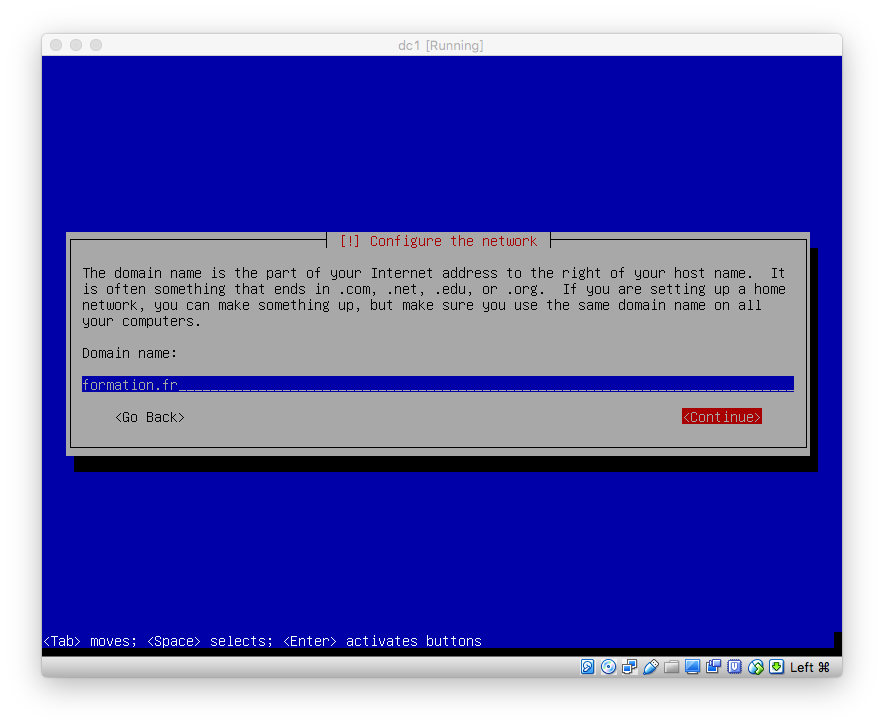

Le nom de domaine pour la formation sera « formation.fr » :

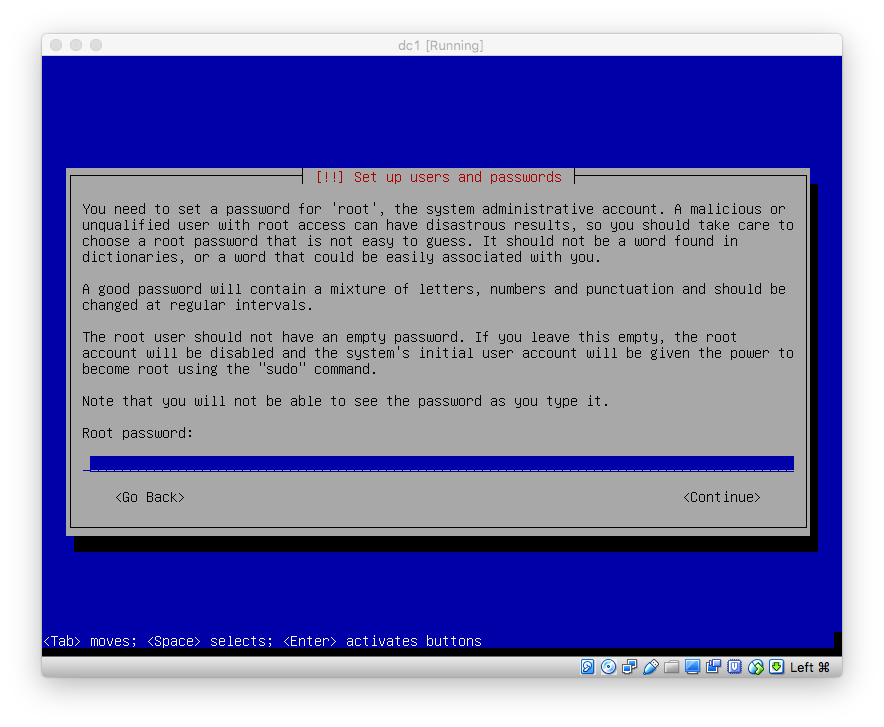

Renseigner le mot de passe root ici « Pa$$w0rd » :

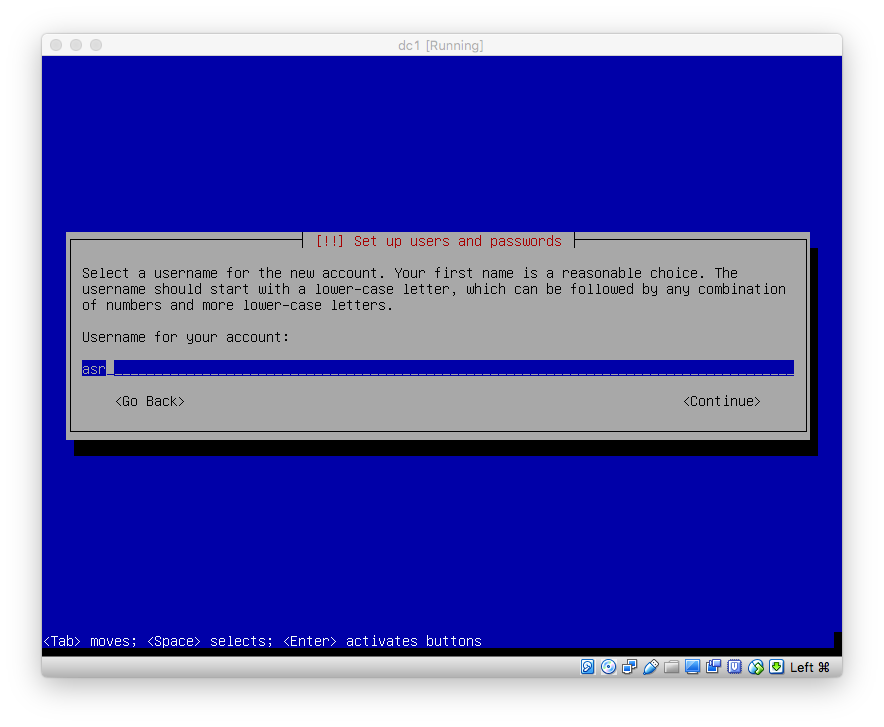

Création de l’utilisateur « asr » :

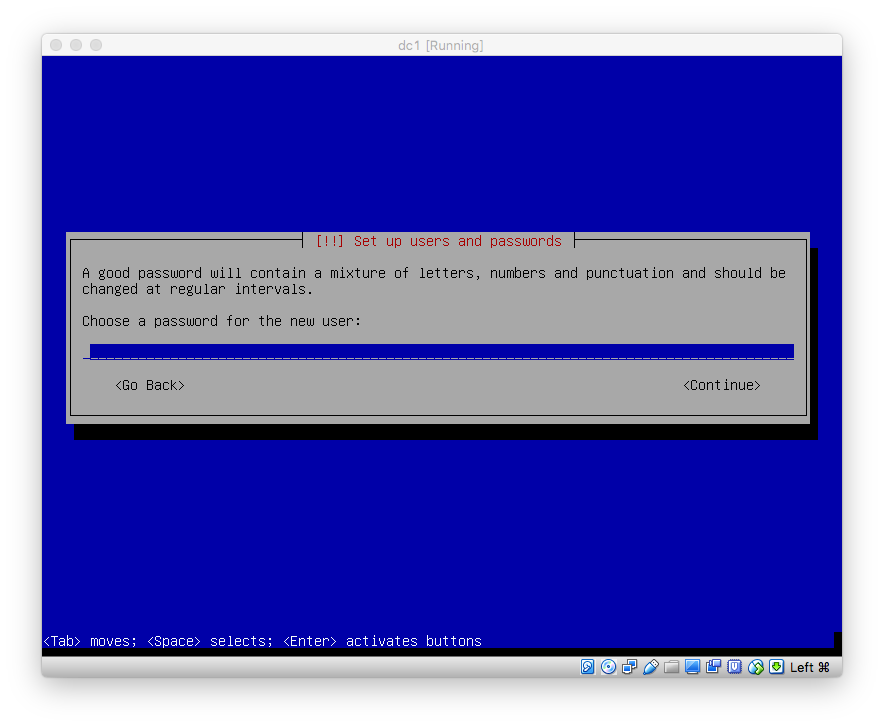

avec le mot de « Pa$$w0rd » :

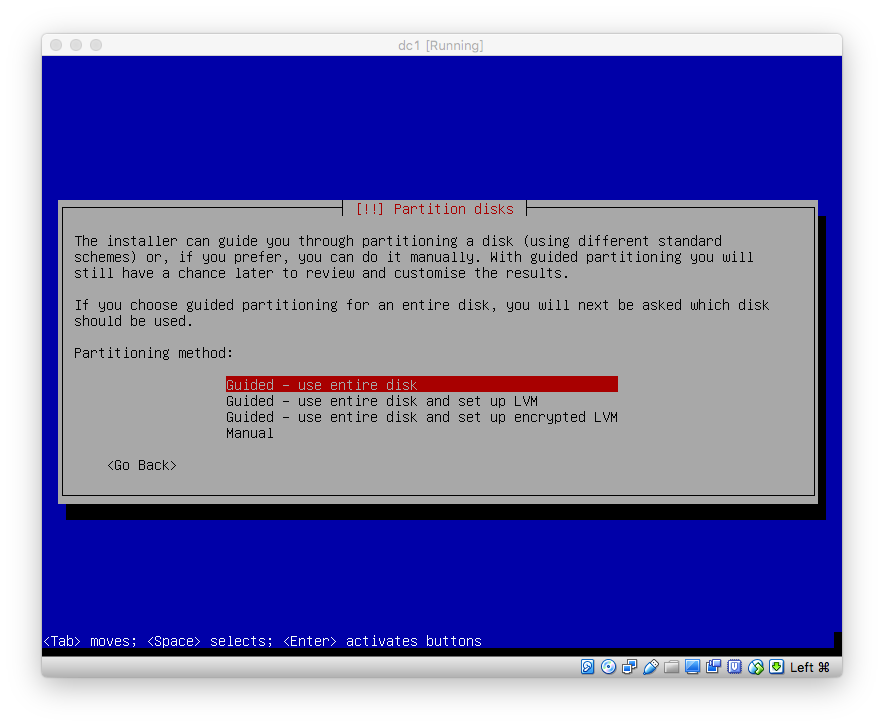

Pour le partitionnement nous gardons le disque entier par défaut

Remarque : En production, par exemple, séparer les homes de la VM sur un stockage externe ZFS

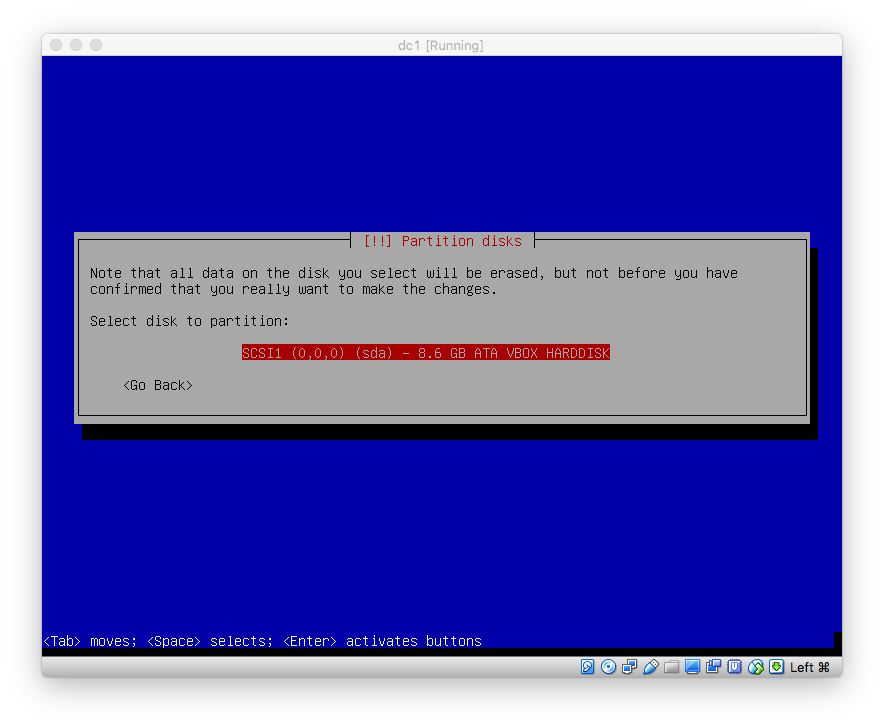

Sur l’unique disque :

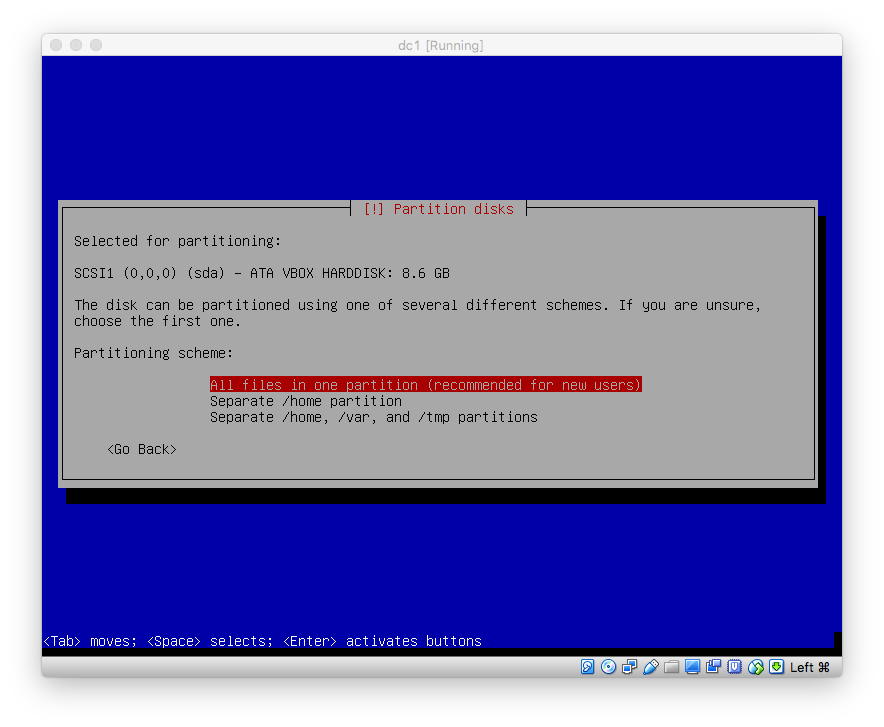

Une seule partition :

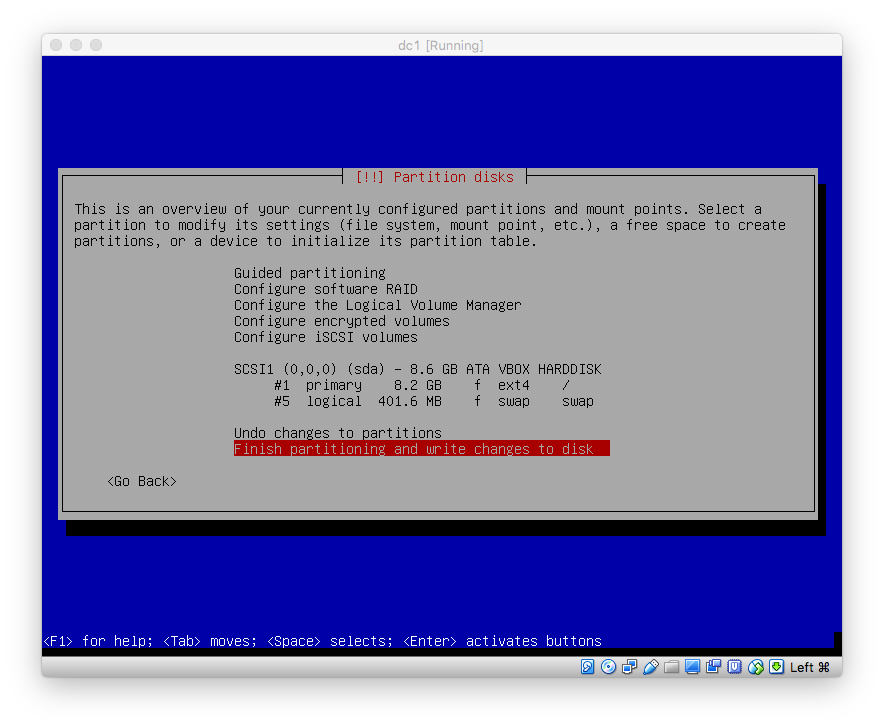

Vérifier les partitions :

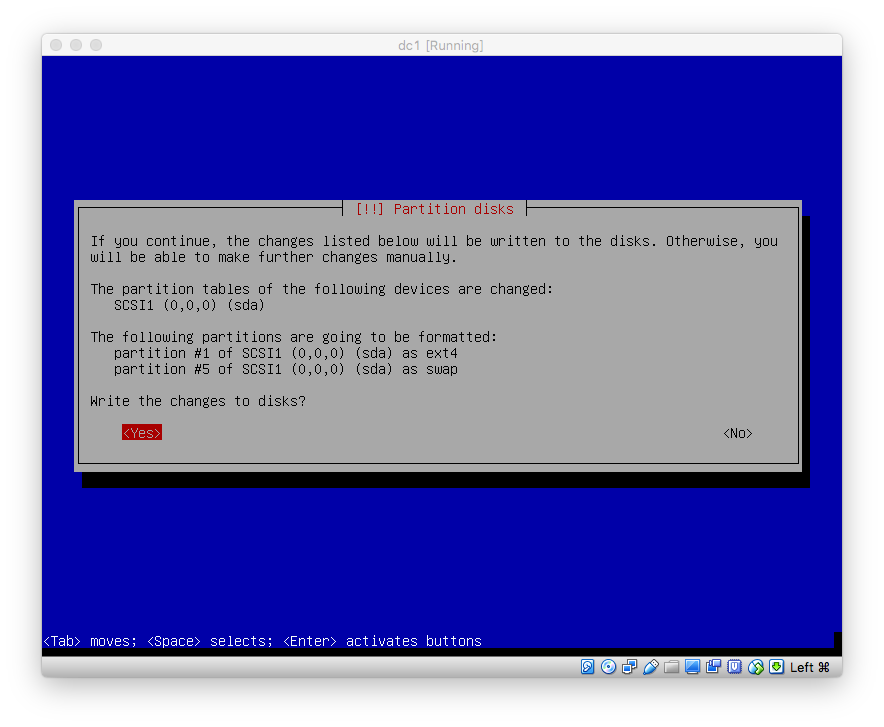

Et valider les changements :

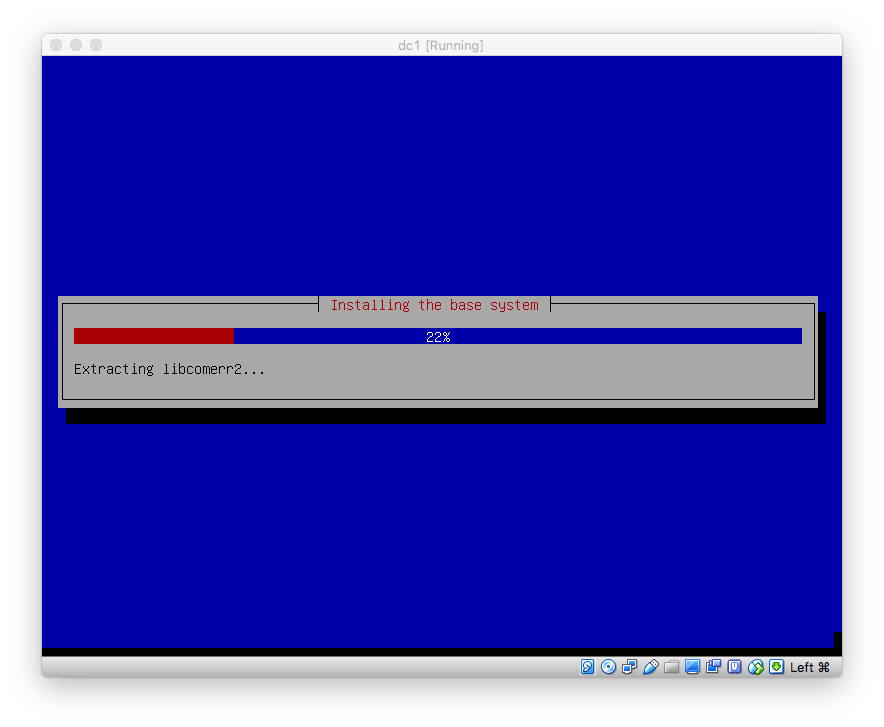

La pré-installation débute :

Sélectionner un dépôt Debian :

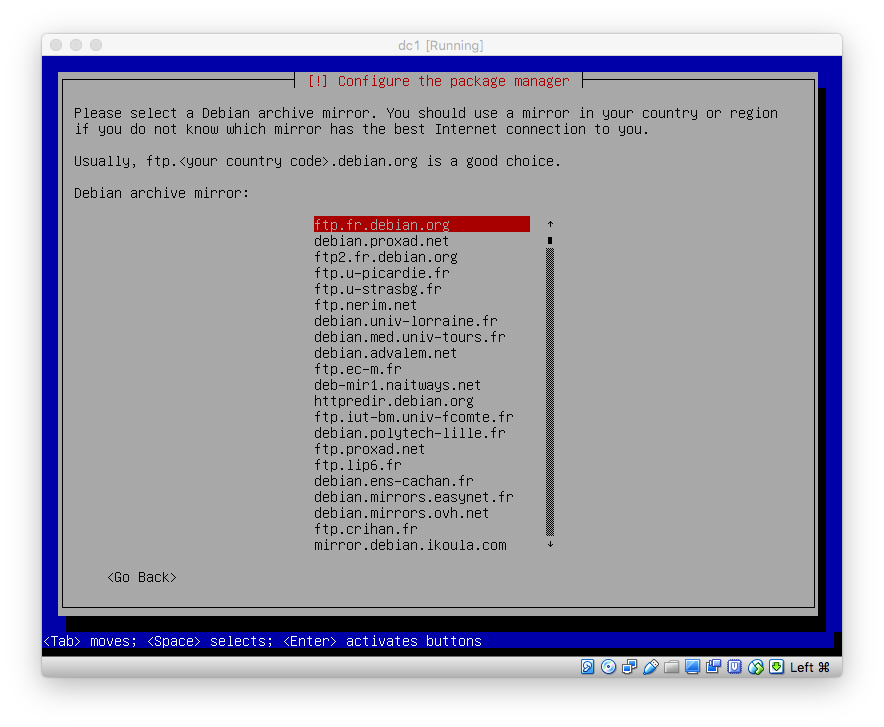

Sur ftp.fr.debian.org par exemple :

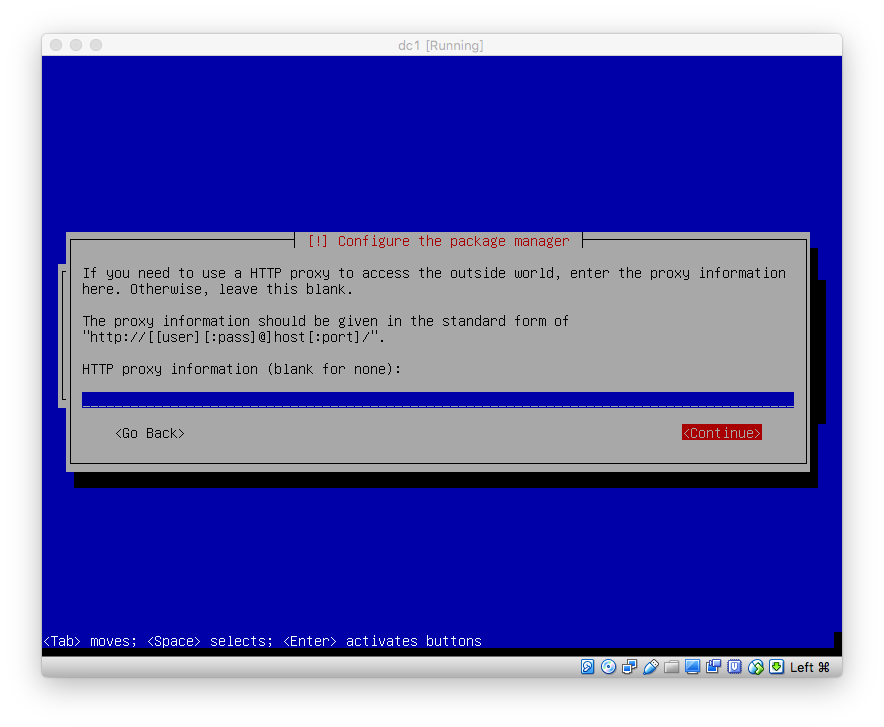

Laisser le proxy vide si vous sortez directement :

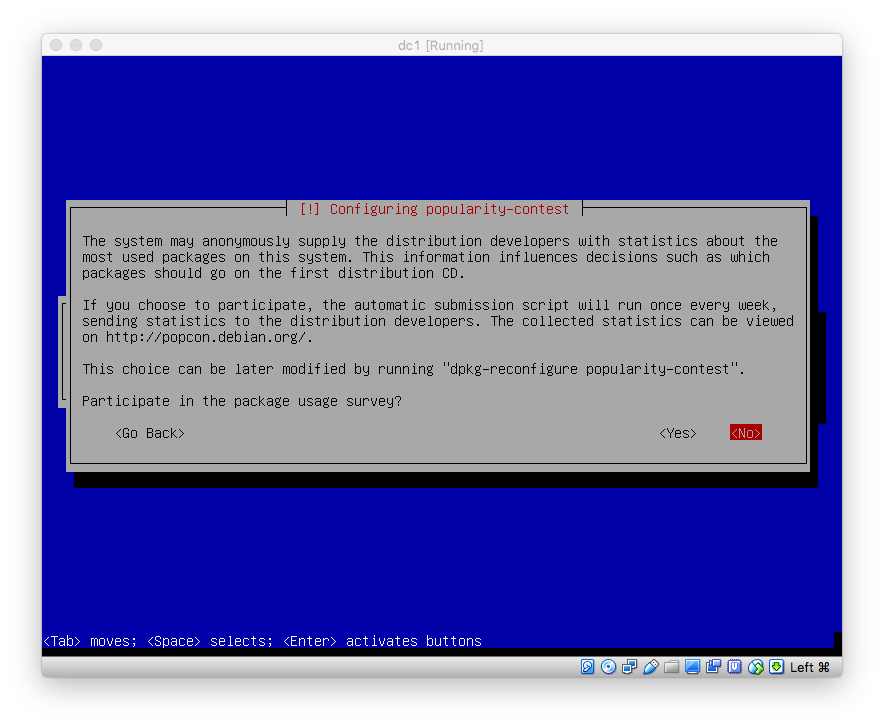

Vous avez accès à internet si l’écran suivant apparait :

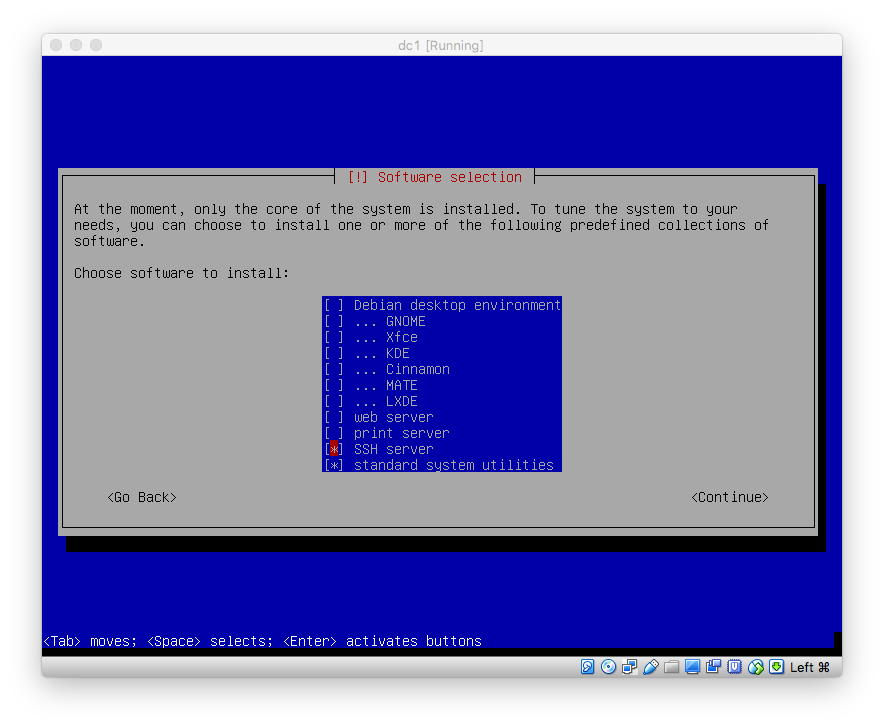

Dans le taskselector, nous choisissons un installation minimale, « SSH server » et « Standard System »:

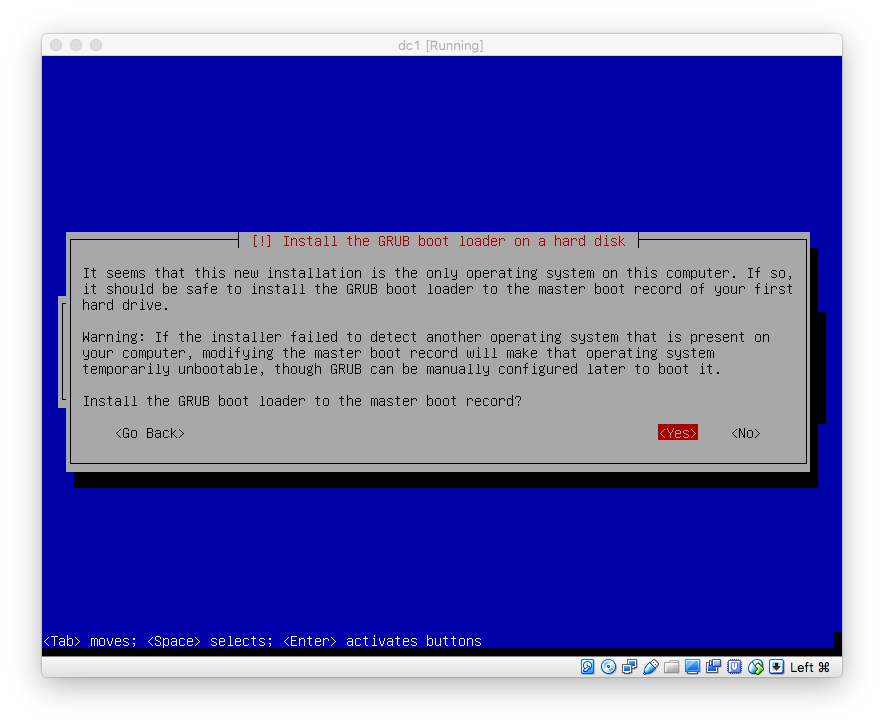

Installer le grub sur le master boot :

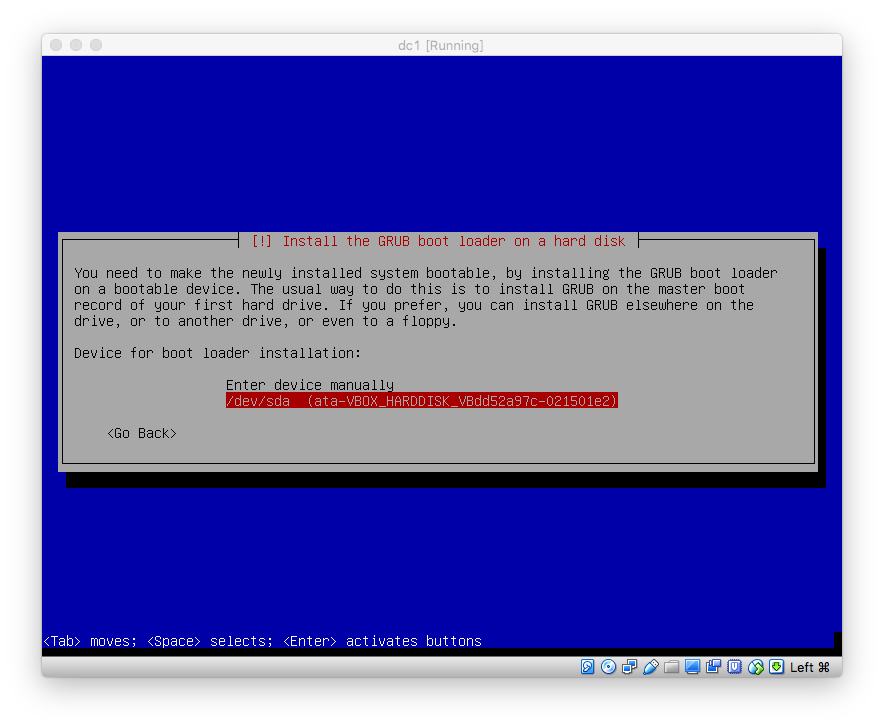

Pour la VM sélectionner /dev/sda :

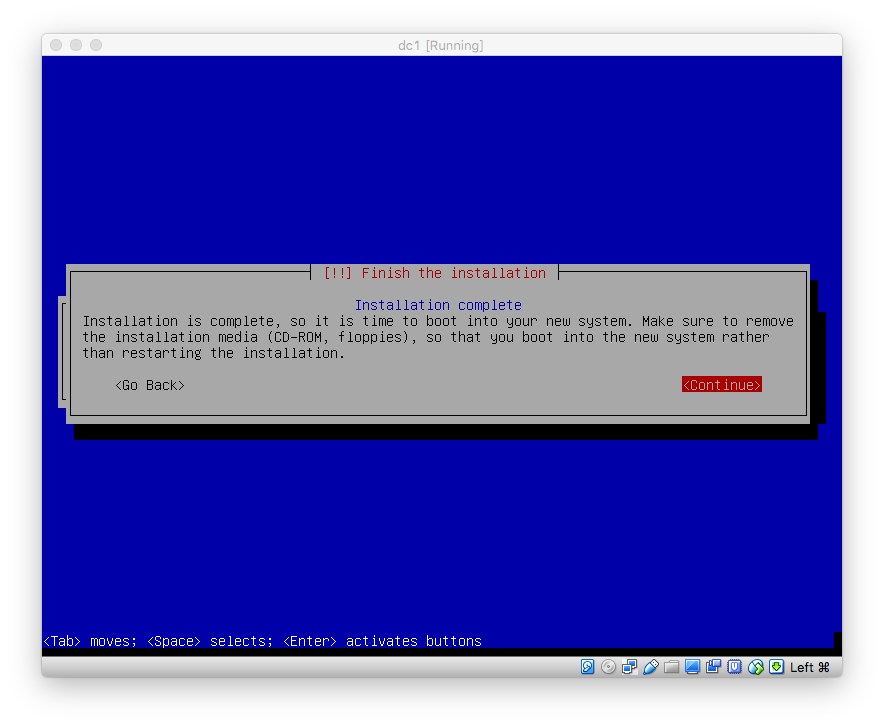

Installation terminée, vous pouvez rebooter :

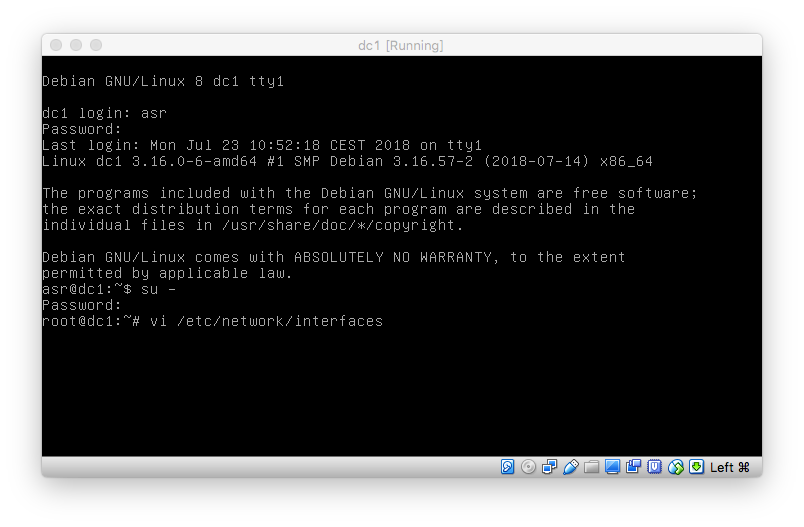

Une fois la machine virtuelle est redémarré, connectez-vous sur la console VirtualBox via le compte « asr »

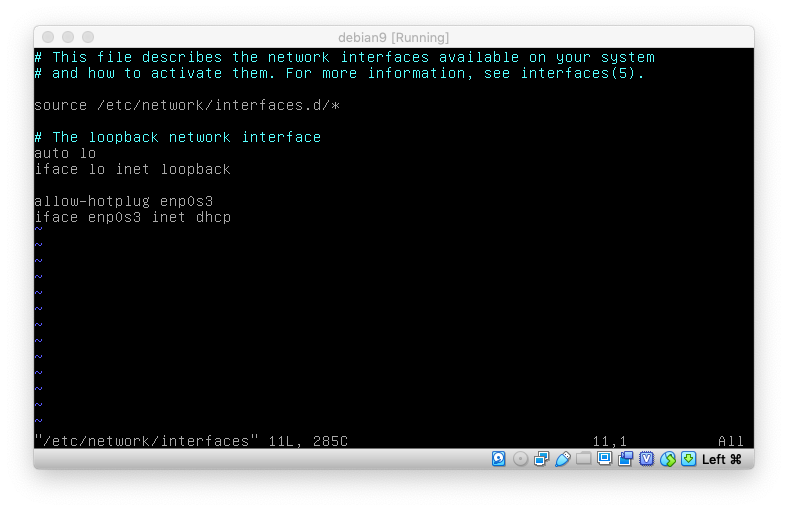

Vérifier le fichier « /etc/network/interfaces » avec les paramètres suivants :

$ sudo -i

dc1old:~# more /etc/network/interfaces

...

auto lo

iface lo inet loopback

allow-hotplug enp0s3

iface enp0s3 inet dhcp

...

Quitter la console Virtualbox, rebooter la VM et depuis votre poste client lancer votre logiciel ssh favoris (Putty, MobaXterm, Client SSH Windows 10), connectez-vous à l’adresse @IP : 10.X.X.X avec le compte « asr ».

$ ssh -p 2221 asr@127.0.0.1

$ sudo -i

dc1old:~#

Installation du service OpenLDAP

dc1old:~# apt-get install slapd ldap-utils samba-doc

Reading package lists... Done

Building dependency tree

Reading state information... Done

The following extra packages will be installed:

libltdl7 libodbc1 libperl5.20 libslp1

Suggested packages:

libsasl2-modules-gssapi-mit libsasl2-modules-gssapi-heimdal libmyodbc odbc-postgresql tdsodbc unixodbc-bin slpd openslp-doc

The following NEW packages will be installed:

ldap-utils libltdl7 libodbc1 libperl5.20 libslp1 samba-doc slapd

0 upgraded, 7 newly installed, 0 to remove and 0 not upgraded.

Need to get 2,228 kB of archives.

After this operation, 6,402 kB of additional disk space will be used.

Do you want to continue ? [Y/n]

Lors de l’installation du paquet slapd, le mot de passe de l’administrateur et le domaine à gérer (ex : formation.fr) sont demandés. Ce dernier est stocké directement dans la base LDAP.

| Questions | Réponses |

| --- | --- |

| Mot de passe de l’administrateur| Pa$$w0rd |

Remarque : La base de données est initialisée dans « /var/lib/ldap ». Si vous souhaitez changer la racine de votre arbre ldap, il faudra arrêter le service ldap (service slapd stop), supprimer le dossier « /var/lib/ldap » et de re-configurer le paquet avec la commande :

dc1old:~# dpkg-reconfigure slapd

Par défaut, la configuration du serveur LDAP est géré par des injections LDIF stocké dans le répertoire « /etc/ldap/slapd.d ». LDAP fonctionne avec des schémas, présents dans le répertoire « /etc/ldap/schema/ ».

Pour coupler SaMBa avec OpenLDAP il faut ajouter le schéma approprié avec les commandes suivantes :

dc1old:~# cp /usr/share/doc/samba-doc/examples/LDAP/samba.schema.gz /etc/ldap/schema/

dc1old:~# gunzip -d /etc/ldap/schema/samba.schema.gz

Pour des questions de facilité de compréhension et de gestion de l’annuaire nous allons garder l’ancien mode de configuration d’un annuaire LDAP. Nous allons déplacer le répertoire « /etc/ldap/slapd.d/ » et le remplacer par un unique fichier « /etc/ldap/slapd.conf » :

dc1old:~# /etc/init.d/slapd stop

[ ok ] Stopping slapd (via systemctl): slapd.service.

dc1old:~# cd /etc/ldap

dc1old:~# mv /etc/ldap/slapd.d/ /etc/ldap/slapd.d.ori/

dc1old:~# touch /etc/ldap/slapd.conf

dc1old:~# chown openldap:openldap /etc/ldap/slapd.conf

Configurer le fichier « /etc/ldap/slapd.conf » avec la configuration suivante complète :

dc1old:~# vi /etc/ldap/slapd.conf

#######################################################################

# Global Directives:

# TLS

#TLSCACertificateFile /etc/ssl/certs/ca-terena.pem

#TLSCertificateFile /etc/ssl/certs/moncerts.pem

#TLSCertificateKeyFile /etc/ssl/private/maclef.key

# Definition des schemas

include /etc/ldap/schema/core.schema

include /etc/ldap/schema/cosine.schema

include /etc/ldap/schema/nis.schema

include /etc/ldap/schema/inetorgperson.schema

include /etc/ldap/schema/samba.schema

# Fichier PID

pidfile /var/run/slapd/slapd.pid

# List of arguments that were passed to the server

argsfile /var/run/slapd/slapd.args

# Read slapd.conf(5) for possible values

# -1 enable all debugging

# 0 no debugging

# 1 trace function calls

# 2 debug packet handling

# 4 heavy trace debugging

# 8 connection management

# 16 print out packets sent and received

# 32 search filter processing

# 64 configuration file processing

# 128 access control list processing

# 256 stats log connections/operations/results

# 512 stats log entries sent

# 1024 print communication with shell backends

# 2048 print entry parsing debugging

# 4096 caching (unused)

# 8192 data indexing (unused)

# 16384 LDAPSync replication

loglevel 0

# Where the dynamically loaded modules are stored

modulepath /usr/lib/ldap

moduleload back_hdb

# The maximum number of entries that is returned for a search operation

sizelimit 1000

idletimeout 3600

# The tool-threads parameter sets the actual amount of cpu's that is used

# for indexing.

tool-threads 1

#######################################################################

# Specific Backend Directives for hdb:

# Backend specific directives apply to this backend until another

# 'backend' directive occurs

backend hdb

#######################################################################

# Specific Directives for database #1, of type hdb:

# Database specific directives apply to this databasse until another

# 'database' directive occurs

database hdb

suffix "dc=formation,dc=fr"

rootdn "cn=admin,dc=formation,dc=fr"

rootpw {SSHA}lDTQ09puaOA/rrul2igmGfI+lswd+EI1

# Where the database file are physically stored for database #1

directory "/var/lib/ldap"

# The dbconfig settings are used to generate a DB_CONFIG file the first

# time slapd starts. They do NOT override existing an existing DB_CONFIG

# file. You should therefore change these settings in DB_CONFIG directly

# or remove DB_CONFIG and restart slapd for changes to take effect.

# For the Debian package we use 2MB as default but be sure to update this

# value if you have plenty of RAM

dbconfig set_cachesize 0 2097152 0

# Sven Hartge reported that he had to set this value incredibly high

# to get slapd running at all. See http://bugs.debian.org/303057 for more

# information.

# Number of objects that can be locked at the same time.

dbconfig set_lk_max_objects 1500

# Number of locks (both requested and granted)

dbconfig set_lk_max_locks 1500

# Number of lockers

dbconfig set_lk_max_lockers 1500

# Indexing options for database #1

index objectClass eq

index uidNumber,gidNumber eq

index loginShell eq

index uid,cn pres,sub,eq

index sn pres,sub,eq

index mail pres,eq

index memberUID eq,sub

index member,uniqueMember eq

# SaMBa

index sambaSID eq

index sambaPrimaryGroupSID eq

index sambaGroupType eq

index sambaSIDList eq

index sambaDomainName eq

index default sub,eq

# Save the time that the entry gets modified, for database #1

lastmod on

# Checkpoint the BerkeleyDB database periodically in case of system

# failure and to speed slapd shutdown.

checkpoint 512 30

# ACL

# The userPassword by default can be changed by the entry owning it if they are authenticated.

# Others should not be able to see it, except the admin entry below

# These access lines apply to database #1 only

access to attrs=userPassword,shadowLastChange,SambaLMPassword,SambaNTPassword

by dn="cn=admin,dc=formation,dc=fr" write

by anonymous auth

by self write

by * none

access to dn.base="" by * read

# The admin dn has full write access, everyone else can read everything.

access to *

by dn="cn=admin,dc=formation,dc=fr" write

by * read

Relancer le service OpenLDAP et vérifier qu’il soit démarré :

dc1old:~# /etc/init.d/slapd start

[ ok ] Starting slapd (via systemctl): slapd.service.

dc1old:~# ps -ef | grep ldap

openldap 2273 1 0 07:41 ? 00:00:00 /usr/sbin/slapd -h ldap:/// ldapi:/// -g openldap -u openldap -f /etc/ldap/slapd.conf

dc1old:~# netstat -tupln | grep slapd

tcp 0 0 0.0.0.0:389 0.0.0.0:* LISTEN 2273/slapd

tcp6 0 0 :::389 :::* LISTEN 2273/slapd

dc1old:~# /etc/init.d/slapd status

● slapd.service - LSB: OpenLDAP standalone server (Lightweight Directory Access Protocol)

Loaded: loaded (/etc/init.d/slapd)

Active: active (running) since Thu 2019-09-19 17:13:12 CEST; 12s ago

Process: 1723 ExecStop=/etc/init.d/slapd stop (code=exited, status=0/SUCCESS)

Process: 1800 ExecStart=/etc/init.d/slapd start (code=exited, status=0/SUCCESS)

CGroup: /system.slice/slapd.service

└─1805 /usr/sbin/slapd -h ldap:/// ldapi:/// -g openldap -u openldap -f /etc/ldap/slapd.conf

Sep 19 17:13:12 debian8 systemd[1]: Starting LSB: OpenLDAP standalone server (Lightweight Directory Access Protocol)...

Sep 19 17:13:12 debian8 slapd[1804]: @(#) $OpenLDAP: slapd (Aug 18 2019 18:52:35) $

pbuilder@spike:/build/openldap-2.4.40+dfsg/debian/build/servers/slapd

Sep 19 17:13:12 debian8 slapd[1800]: Starting OpenLDAP: slapd.

Sep 19 17:13:12 debian8 systemd[1]: Started LSB: OpenLDAP standalone server (Lightweight Directory Access Protocol).

Remarque : Si vous souhaitez ajouter des index au fichier « /etc/ldap/slapd.conf » il vous faudra penser à réindexer le service :

dc1old:~# /etc/init.d/slapd stop dc1old:~# slapindex -v WARNING! Runnig as root! There's a fair chance slapd will fail to start. Check file permissions! indexing id=00000001 indexing id=00000007 indexing id=00000008 indexing id=00000009 dc1old:~# chown -R openldap:openldap /var/lib/ldap/ dc1old:~# /etc/init.d/slapd start

Une fois le serveur ldap démarré, il faut initialiser la base afin de contenir les informations nécessaire à la poursuite du TP :

Créer le fichier « /root/import_racine.ldif » :

Attention : il faut deux retours chariots à la fin des valeurs collées dans le fichier.

dc1old:~# vi /root/import_racine.ldif

dn: dc=formation,dc=fr

objectclass: dcObject

objectclass: organization

o: formation

dc: formation

dn: ou=users,dc=formation,dc=fr

objectclass: top

objectclass: organizationalUnit

ou: users

dn: ou=groups,dc=formation,dc=fr

objectclass: top

objectclass: organizationalUnit

ou: groups

dn: uid=jbrown,ou=users,dc=formation,dc=fr

objectclass: top

objectclass: person

objectclass: organizationalPerson

objectclass: inetOrgPerson

uid: jbrown

cn: James

sn: Brown

mail: jbrown@formation.fr

postalCode: 88441

userPassword: password

dn: uid=bwilson,ou=users,dc=formation,dc=fr

objectclass: top

objectclass: person

objectclass: organizationalPerson

objectclass: inetOrgPerson

uid: bwilson

cn: Bruce

sn: Wilson

mail: bwilson@formation.fr

postalCode: 66221

street: Elm 5

userPassword: password

jpegPhoto:: /9j/4AAQSkZJRgABAQAAAQABAAD/2wCEAAMDAwMDAwQEBAQFBQUFBQcHBgYHBwsICQgJCAsRCwwLCwwLEQ8SDw4PEg8bFRMTFRsfGhkaHyYiIiYwLTA+PlQBAwMDAwMDBAQEBAUFBQUFBwcGBgcHCwgJCAkICxELDAsLDAsRDxIPDg8SDxsVExMVGx8aGRofJiIiJjAtMD4+VP/CABEIAFIAWAMBIgACEQEDEQH/xAAdAAACAgMBAQEAAAAAAAAAAAAGCAUHAwQJAgAB/9oACAEBAAAAAElmzK1aOaraUmpiktrD10DayAIMkKunPQdk+hrZwkUNkMrM88VDtt7r7C1KCJtprbSBP2J6K+VDqUlwErkDnOm/HF9IPDaWQ+cP85sXS7OCj1Iybjj2zVvJA0b91BqJ1JuQDYfkuSWrGdFzsMsWkaIUGHh4IuY1glqtWrK8G89YeJk+ldfT1pHz9//EABoBAAIDAQEAAAAAAAAAAAAAAAUHAwYIBAD/2gAIAQIQAAAApKICefJOj5haleI6vyhC1+FEa9UydaFaD7hDLtU9jttBsCJni6f/xAAaAQADAQEBAQAAAAAAAAAAAAAFBgcDBAII/9oACAEDEAAAAF5+Mdc4X6LUuz2kyGquiYYI/PzvUctR8d5289ghjS48fuOK/wD/xAA5EAABAwIEBAMGAwcFAAAAAAABAgMEABEFBhIhEzFBURQiMgdCYXGBwSOhsRUkM3KCkdFSU2J04f/aAAgBAQABPwGHLbkIVbmjmPhSF60BSL2VUPDhLYLjL4KuotyP0NQPZq5iWBmUiWPGFarIV/DIHS/MGpeC4lhrnh5MdxLgJBuna/wPWsFyW2/kVaH2/wB7dK5LSyPMDbb6KtWD+zqBKypKTIZQJ89q4dPNG10f+1GydizuAPSSgstwlHiawQVnVby/LrTrfBOkqF6gyWmEJQSoKvfVYUiawVbrubc6bQEr4qSkKpDj/iEMKSdLoDYSm/XkRWSco+Bg4dORxo8lCyJcd1NgqxI68tjSG2Wm/wAFKUi97DYVi2GRcZh8F+9goLSR0IpC02TakqA2rE4acSgPw9WgPJ0qPYE71mL2fQJLanYiOGmJh5DKEep125IualtvxJDrDo0OtLKFjsQd6U8tJ2686deDa/Ii1/STvWU8KwDOOVoaZ8VPioV2VLQdC0WNwQRSU2QEk3sNyetPExzq9zr8KEwpulXTrTWJx0OLQp5IOskC/Sm5iFpSpCr3A/S9IeF9zQJPI2r2g5Tw3AWFS0uPOPzpay3q9KE8zc9Tvzpxv6HrWUcCh5hnmC/iQiv6bskp18XvbcVlXJE3K0xbrOJJfadFnGi2U/UG5peocqxPEmYrCtak3I2FTcckBwp1q9PIck87Hbn3oLllYWTvzvUbFpkE7XIv1+FYFizOIM60W18inqmmeIrnXtTaxmW82p2I61CYFkL2Ui6upI5XrhKS0nWL6VadQ95J7VkzKcZzEor4lsHgkL4KwSrWO1ulJdWbeUHbcjaluqAPkX+VZjxMLkur07Nk7cjYdjyvTSzJcceWLFe4+9Mt6x5eQNOBCiR8enSsqylxcSLSdR1g7X273pmVYedJT9Kx7L+G5mjBp911sp9KkqOx+KTsazDl+Rl3EBHcktvNKuptSFbEfEdCKyEGHNi+OKhZUGFNg/1JJ3BoSU99/lTuzZUs2FutZhaSZT5SggJVcG29r9bU1p8OhQuRalyHgBa4TyriWTfqayjEck4kp1CiA0j63VyplTqPKtQV89qnfsl5jhzyzw1/7igP7XrPOF4fgmMNrg4ozIjSFH8BCwtbI7E9u1ZCwvCpjrcyRKQHW3PLG1WJ+N/8U65o3sBSWCs8R3c9B2rN2BGWy7ISQDpsRb86SuRC1IlNLQb9ep+B60ZUbYnaokOXijwaYQdJ5q90bd6wDBF4JESlJC7+Zdhvc00W3htWbZmHYVhi3J8PxUVR0rb06t+l+3zrFXMLU6VQUvJJcWVBQ0pSOiUi6jt3Jpryea52r2c+KxKap9995TEVvyjWbFajtfvWsL+VKW1iBJQoKZbV03uof4qThEWWyriNJWee++9R8uYTH06YrYIH+kU9BaCNKU2t6aw93iJ0KO6axfFIOFSW1OSEsFwn1GwJHOsdbYzhlybEgy21ugC4QoG+nfSfnU6MAtY9JR7vfferqPQmsOzTOw9bDMdTLZTfhtcklZFrnufnWLe0HM+JLMbi+FSfIpDW3zuedZXQzGyxh/IDw4Wf6/Mo1h8pqbCaktnyOi6T8L1PxlqFj0OE5sJLK7fzDkKOlbYVWM4yzl7FY63dmJKTqI90o62r2pQXnDExpg8aK4gNmytkHoR8DTMx6MVLYdW2u1uo/NNL1JSt3UFq08qCVN+pR2pS9SiR32oyPElp824iLIc/5dlUjOstvLyMKCAAEFBdJ9y/Kms2QMNyvBjofC3ww2opQb8/MAfvWPY/IxzFvFqUW9B/BsfSByFSfaGpzAm+E4WZrTyF2725/Q9qx7NT+ZHY7i20t8JrTpBvc33NSJkzgmKH3THJ1cLUdN/lQTtvUSO2664FXA0LWr6C9KJJNConrP8AIaRzXTPo/t+tO/f71J9X0H6U1T1L+1QNncQ/6n3Ff//EACQQAQEAAgICAQQDAQAAAAAAAAERACExQVGBYXGRobEQwfDR/9oACAEBAAE/EFxCJHa+QcvGUwhESkN9fiYHv0VpOm0o9OFKc/OP0nyMqyNS7O0x2FTnAH6HHF+oMkQP6cPbVCpqdHusdzBsTjjKJKrAZwN411hOmhN3Q+OdYFicQWN6QTJzrwEHC7aJwbcdwysS/AW7GNhVpxF5hwesFHQhHh77IyY3UAIHQHgwuHXP36x4apQUBQcWcXJmcwJakbelduaVYQKsBS3eAVJyB+cQnvn1w6o9ZDI6pnUIiPfdxG9iCBQRXreNy18f2PjFCeB0fH3MMVGwtGz1hMB2JKPunWGBO9cLh1omlDTJZj6GlAPSm3RMCgLAgSfWedY3okyFyEYQWneraZLkQPZNfjHeyDpVdBP7dYuNwjIibANNDHmgaDAeXRptkBMDpGVE6Hqjvltx4aCVkJq9o4gOA4y6pRz7bXiMrUKoBArI5ZdacH0tDvKBFDsjg3oRL8G/tceEiW1Y6UAXW0jxK47AXAL0gOg3HkF1MeStC2JfnHWoCStw/wDe804AlIhCOmmMAu7jZ+Fw0B2U6H2hTGAuDJHQLuYV1xK4W0jhBExMKEcCV+5m01yqkMRn8VrZVUN24oNBOeYF1eI6cEGRpvfJrB+GQLVd9ZIRJROhHod4eCYNA8PTGhag8kNPJivYOADUtVxNVsC44dbHxjhJe2AYOXuc16+cQODu1ej3TF3gwCyreivI5JUksX4fesSG1rUxOwRWcCuJY2pBRrL0AQyrY62UfZjjgyEKuhQpIYLK9dtHzfVC4V2Gib2vOsI+EqqQI4gFwY1Py185FplUDmj8LU84jKWQGhYb+GYoKQdBVa8fLgkXPHI8s+uWSNh+pzh6/EJ6CF0MduPBMS2w88OjhgEW0VUC+Ht6xbrYBeevOWtwmrpdV6RSGDx83G9WqMDRe3oFCj2uUoN4FoGLoFWobz7guMGnj2W4jCzVWD1RwXq8VTsWxxafUEV2R2WOBoHSEnGyczAFEcmv43hrndLdMA4GT4cJ8xi4mEFtpKDrTMB0WxjaWEKwJpfaeX95xkQjKxHJ5FgWWx4WjvAwAztJmx6tsUyaoEOUrgVl3jsSC8V1lgV0fwbzc/pzg9R17zkOp+jGh6Z5/wDGuf2M4nvOf+9ZxOos/wD/xAAvEQABAwMCBQMDAwUAAAAAAAACAQMEAAUREiEGBxMxQSJRcSMzYRQygRUXQpGy/9oACAECAQE/AHIDLhl0i0+VQvHvXF3MCTaZ7kW0voatv+o1FP8ABcKBfhavPM+dcbZESOCsSQki49pzj0dk+Fqy81r3FkSBkfUbkzAdQjVS6I9lQUqw8SWzi6GRRjVSHTrBdiHPaisAEuUNa5mXmBDgLFC4lBubGHmCRDFT8YQsYwtQmHpkpBFOorpepPfPmoPAIq0RPvCCGKYRKv3B71pZV8fqte6ePmuVEmaxxMLDUkWmDTL45RNenslA5lNiT/aVzPmzJt7EHzJ1GQwKKONOd65cxYz9wdUw3ANqfaOQaiC6UHbHxVxYaGzTlfX6aNL37ZqG49CurT0UnWzE8obKay/hPNWtXpdqhSFdV7qsoqmrStqq+cj4WuYPB5SVfu7twJWmAXDKhnT7COKslxnW6cMtvIg0qIW22Pav7i2hwOq7EdF3VujZJiuI+MnrzDVuO30owEmtvuq/lVrh+2G1dbZLfbkDBceDW4iEmlM99SVFVhY7e6l6e5KhLTtmjXAFafQTbwuyjsua454JC4223QLXHajNhJQnhBNO2MZ/NWLl0/Luk39Q2rcQeu2Cki6s9gJK4e5ZXNqUSzxT9KXWbcHOC2T0qlcPWz+k2dmC+YPi1kQXTjLefShJ7pTUiO2pAaIqpjG2MJQft/irl+9Ka+4XwtJ9qmu4/NF99z4D/mv/xAAsEQACAQMCBAUDBQAAAAAAAAABAgMABBEFEgYhMUETFCIycVFSYRUzNGJy/9oACAEDAQE/AE09bmQ+F8kNWhcIsrs9wAYmHp+vMVYcIx291cO+JInQqoPXJ61c8MWzW6Rx5HhoQP7HHKtZ0W5tMJMMhjkN8V5B/uFcM2EodZDAjxMNpY9qtoRyIxtHUVLNawYyBQEM6+nGcVxVFB5F96bmHsI7ZokZ61wdEP0pJcDdJzPqzSnZESprWricTAktWgtNtBfJJ7GtRtYZonWRAQQeXatdsXtr90VNoxyAbIrhDXbaJYrKO1IZurA5yfqajYk7GwAwqWxikOSVNJFHbx5BBP4q9uikEojdC/hnCEg1LNHM5Zwuc9xWnRywSq8UrJjmDitP4ha2neS6kYnwiFB+7NXvFFtawxEOrTPtJUdgetapxVBDZFrdwZPSy5/PUGtS1iO7n8xEGQuPUuT1qEhgx25yerVb9Kv/AHU/8l/8VcftrSe5fmovYK//2Q==

dn: cn=ldap-user,ou=groups,dc=formation,dc=fr

objectclass: top

objectclass: groupOfNames

cn: ldap-user

member: uid=jbrown,ou=users,dc=formation,dc=fr

member: uid=bwilson,ou=users,dc=formation,dc=fr

dn: cn=ldap-admin,ou=groups,dc=formation,dc=fr

objectclass: top

objectclass: groupOfNames

cn: ldap-admin

member: uid=jbrown,ou=users,dc=formation,dc=fr

Ajouter votre fichier « /root/import.ldif » à l’annuaire OpenLDAP :

dc1old:~# ldapadd -x -D "cn=admin,dc=formation,dc=fr" -w 'Pa$$w0rd' -f /root/import_racine.ldif

adding new entry "ou=users,dc=formation,dc=fr"

adding new entry "ou=groups,dc=formation,dc=fr"

adding new entry "uid=jbrown,ou=users,dc=formation,dc=fr"

adding new entry "uid=bwilson,ou=users,dc=formation,dc=fr"

adding new entry "cn=ldap-user,ou=groups,dc=formation,dc=fr"

adding new entry "cn=ldap-admin,ou=groups,dc=formation,dc=fr"

Vérifier la bonne intégration des données importés :

dc1old:~# ldapsearch -x -b "dc=formation,dc=fr"

# extended LDIF

#

# LDAPv3

# base with scope subtree

# filter: (objectclass=*)

# requesting: ALL

#

....

....

# search result

search: 2

result: 0 Success

# numResponses: 8

# numEntries: 7

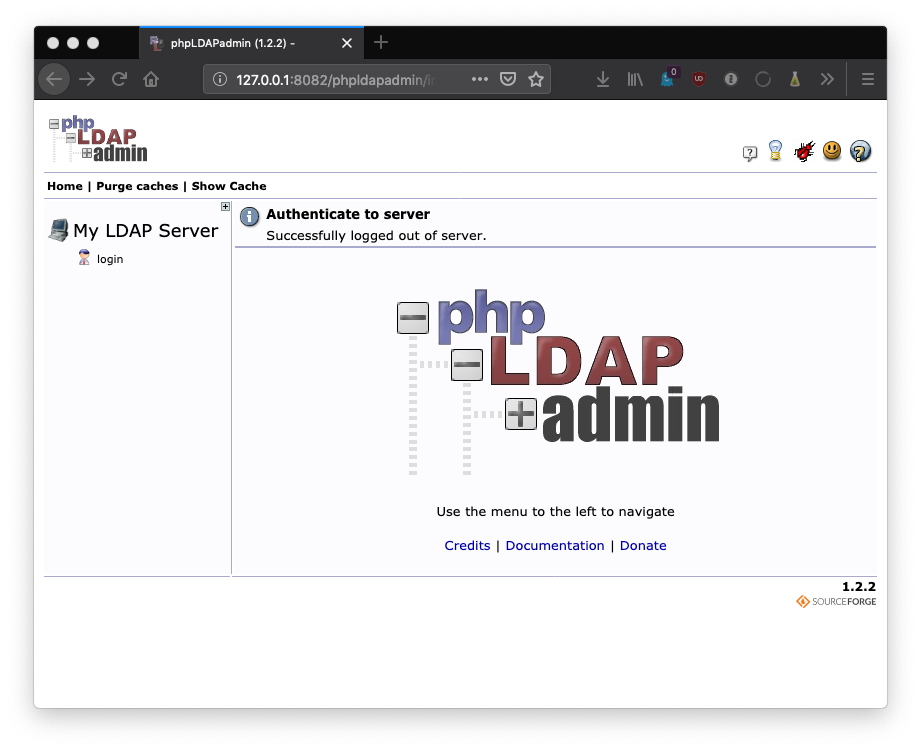

Attention : si vous avez des erreurs, il faut recommencer l’installation en purgeant la base avant de continuer la suite du TP. Vous pouvez également vérifier avec l’outil web phpldapadmin que nous installons par la suite.

Installation de phpldapadmin

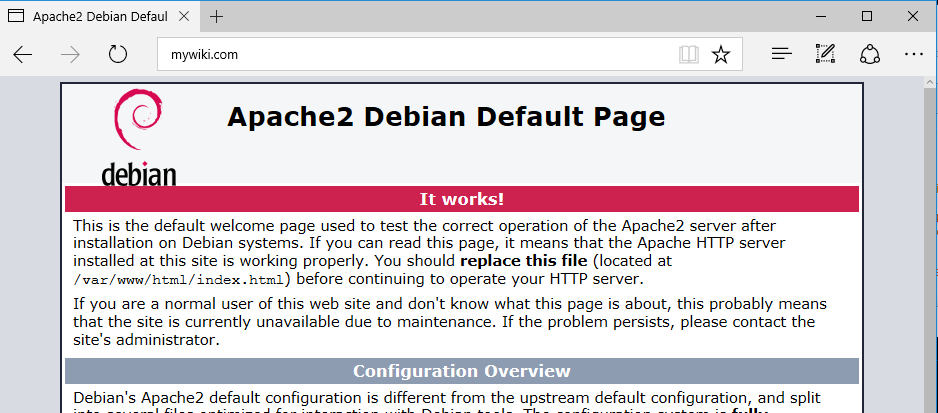

Pour consulter et modifier l’annuaire LDAP depuis un navigateur. Le paquet phpldapadmin permet de consulter et de modifier la base de données LDAP en mode Web. Ce logiciel n’est pas obligatoire mais peut faciliter la gestion de votre annuaire.

Pour l’installer executer la commande suivante :

dc1old:~# apt-get install phpldapadmin

Reading package lists... Done

Building dependency tree

Reading state information... Done

The following extra packages will be installed:

apache2 apache2-bin apache2-data apache2-utils libapache2-mod-php5 libapr1 libaprutil1 libaprutil1-dbd-sqlite3 libaprutil1-ldap liblua5.1-0 libonig2 libqdbm14 php5-cli php5-common

php5-json php5-ldap php5-readline ssl-cert

Suggested packages:

apache2-doc apache2-suexec-pristine apache2-suexec-custom php-pear php5-user-cache openssl-blacklist

The following NEW packages will be installed:

apache2 apache2-bin apache2-data apache2-utils libapache2-mod-php5 libapr1 libaprutil1 libaprutil1-dbd-sqlite3 libaprutil1-ldap liblua5.1-0 libonig2 libqdbm14 php5-cli php5-common

php5-json php5-ldap php5-readline phpldapadmin ssl-cert

0 upgraded, 19 newly installed, 0 to remove and 0 not upgraded.

Need to get 8,162 kB of archives.

After this operation, 33.2 MB of additional disk space will be used.

Do you want to continue? [Y/n]

Après l’installation, éditer les lignes 293,300 et 326 du fichier de configuration « /etc/phpldapadmin/config.php ».

dc1old:~# vi /etc/phpldapadmin/config.php

293 $servers->setValue('server','host','127.0.0.1');

300 $servers->setValue('server','base',array('dc=formation,dc=fr'));

326 $servers->setValue('login','bind_id','cn=admin,dc=formation,dc=fr');

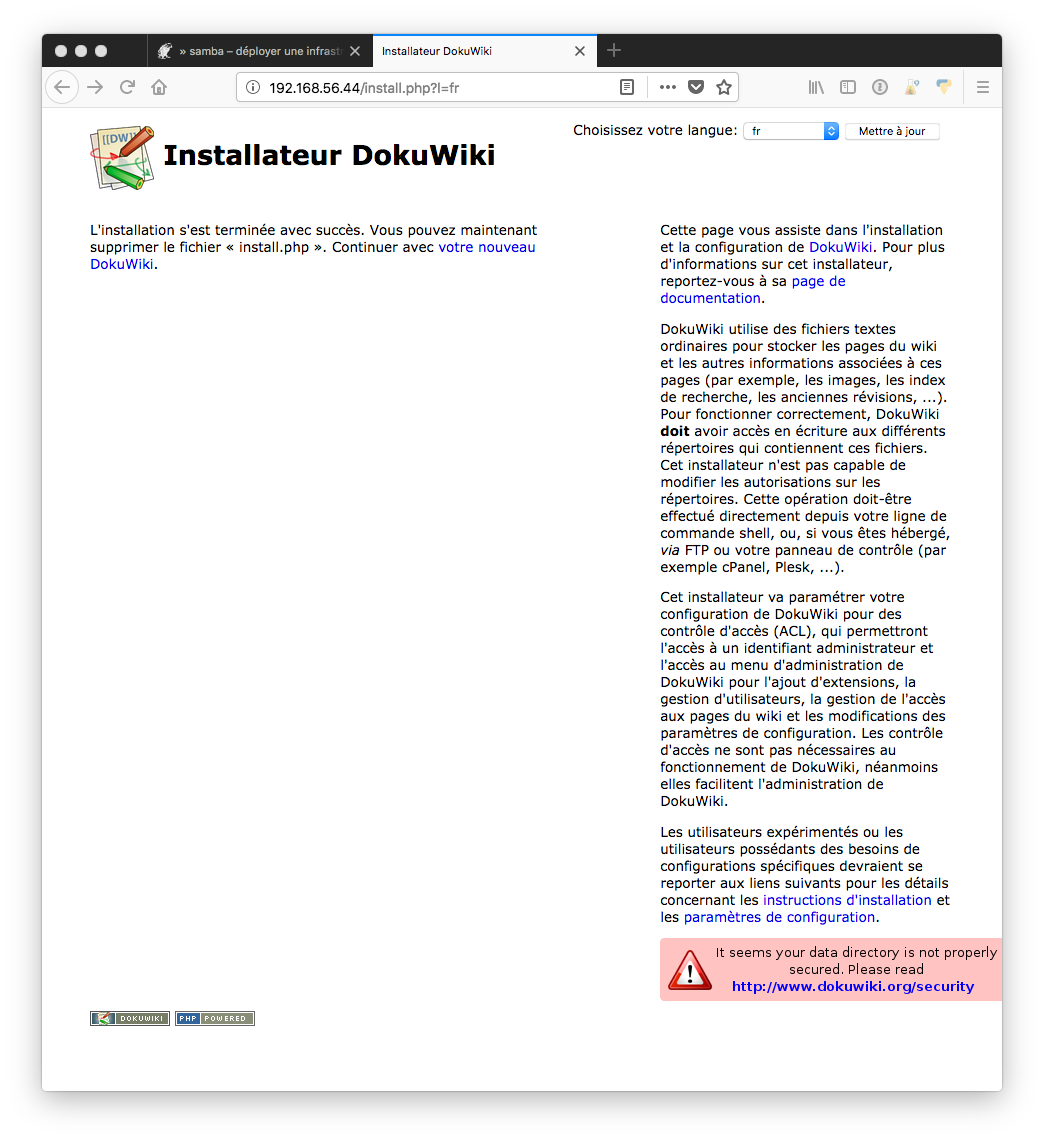

Accéder à l’interface web depuis votre navigateur : http://127.0.0.1:8082/phpldapadmin

Installation du service SaMBa

Installer SaMBa mode V3 depuis debian est un jeu d’enfant, il vous suffit de saisir la commande suivante :

dc1old:~# apt-get install samba smbldap-tools smbclient samba-common-bin

0 upgraded, 44 newly installed, 0 to remove and 0 not upgraded.

Need to get 12.9 MB of archives.

After this operation, 59.7 MB of additional disk space will be used.

Do you want to continue? [Y/n]

Arrêter le service afin de pouvoir la paramétrer correctement

dc1old:~# /etc/init.d/samba stop

Editer fichier de configuration SaMBa « /etc/samba/smb.conf » avec l’authentification LDAP et le partage du répertoire personnel de l’utilisateur :

dc1old:~# mv /etc/samba/smb.conf /etc/samba/smb.conf.ori

dc1old:~# vi /etc/samba/smb.conf

#======================= Global Definitions =======================

[global]

workgroup = formation.fr

netbios name = dc1

server string = Samba-LDAP DC1 Server

domain master = Yes

local master = Yes

domain logons = Yes

winbind use default domain = Yes

dns proxy = No

wins support = Yes

log file = /var/log/samba/log.%m

max log size = 1000

syslog = 0

panic action = /usr/share/samba/panic-action %d

security = user

logon path =

logon home =

# Desactivation du partage imprimante

printing = bsd

printcap name = /dev/null

#======================= Share Definitions =======================

[homes]

path = /home/%u

comment = Home Directories

valid users = %S

guest ok = no

browseable = no

writable = yes

create mask = 0700

directory mask = 2700

[netlogon]

comment = The domain logon service

path = /home/netlogon

public = no

writeable = no

browsable = no

Tester les paramètres du fichier « /etc/samba/smb.conf » et vérifier la présence de la ligne Server role: ROLE_DOMAIN_PDC :

dc1old:~# testparm -s

Load smb config files from /etc/samba/smb.conf

Processing section "[homes]"

Loaded services file OK.

Server role: **ROLE_DOMAIN_PDC**

...

...

Interconnection SaMBa et OpenLDAP

Récupération du SID du serveur SaMBa actif afin de pouvoir le renseigner dans les prochains fichiers de configuration.

dc1old:~# net getlocalsid

SID for domain DC1 is: S-1-5-21-2419060621-4054198091-1795147476

Ajouter les paramètres LDAP suivant au fichier de configuration « /etc/samba/smb.conf » dans la section [GLOBAL] :

# LDAP

ldap passwd sync = Yes

ldap ssl = off

passdb backend = ldapsam:ldap://127.0.0.1/

ldap admin dn = cn=admin,dc=formation,dc=fr

ldap suffix = dc=formation,dc=fr

ldap group suffix = ou=groups

ldap user suffix = ou=users

ldap machine suffix = ou=computers

add user script = /usr/sbin/smbldap-useradd -m "%u"

ldap delete dn = Yes

delete user script = /usr/sbin/smbldap-userdel "%u"

add machine script = /usr/sbin/smbldap-useradd -w "%u"

add group script = /usr/sbin/smbldap-groupadd -p "%g"

add user to group script = /usr/sbin/smbldap-groupmod -m "%u" "%g"

delete user from group script = /usr/sbin/smbldap-groupmod -x "%u" "%g"

set primary group script = /usr/sbin/smbldap-usermod -g "%g" "%u"

Suite à l’installation de SaMBa il faut lui renseigner le mot de passe admin de l’annuaire. La commande suivante permet d’indiquer ce mot de passe :

dc1old:~# smbpasswd -w 'Pa$$w0rd'

Setting stored password for "cn=admin,dc=formation,dc=fr" in secrets.tdb

Attention : si votre mot de passe possède des caractères spéciaux, il vous faudra les échapper avec des simples quotes.

Démarrage des services SaMBa et LDAP

dc1old:~# /etc/init.d/slapd restart && /etc/init.d/samba start

Le paquet « smbldap-tools » précédemment installé n’est pas directement opérationnel, il faut le configurer comme indiqué dans le « README.Debian » :

dc1old:~# zless /usr/share/doc/smbldap-tools/README.Debian.gz

Ce document demande de mettre en place deux fichiers de configuration dans « /etc/smbldap-tools » :

dc1old:~# zcat /usr/share/doc/smbldap-tools/examples/smbldap.conf.gz > /etc/smbldap-tools/smbldap.conf

dc1old:~# cp /usr/share/doc/smbldap-tools/examples/smbldap_bind.conf /etc/smbldap-tools/smbldap_bind.conf

Enfin, éditer les fichiers précédemment copiés dans « /etc/smbldap-tools » avec les exemples suivants ;

Dans le fichier « /etc/smbldap-tools/smbldap_bind.conf » renseigner, le nom et le mot de passe de l’administrateur LDAP.

dc1old:~# vi /etc/smbldap-tools/smbldap_bind.conf

slaveDN="cn=admin,dc=formation,dc=fr"

slavePw="Pa$$w0rd"

masterDN="cn=admin,dc=formation,dc=fr"

masterPw="Pa$$w0rd"

Dans le fichier « /etc/smbldap-tools/smbldap.conf », indiquer le bon domaine sur les lignes concernées et il faut également indiquer le SID trouvé précédemment :

Attention : chaque VM a son propre identifiant !

dc1old:~# mv /etc/smbldap-tools/smbldap.conf /etc/smbldap-tools/smbldap.conf.ori

dc1old:~# vi /etc/smbldap-tools/smbldap.conf

SID="S-1-5-21-2419060621-4054198091-1795147476"

sambaDomain="formation.fr"

#slaveLDAP="ldap://ldap.example.com/"

#masterLDAP="ldap://ldap.example.com/"

#ldapTLS="1"

#verify="require"

#cafile="/etc/smbldap-tools/ca.pem"

#clientcert="/etc/smbldap-tools/smbldap-tools.example.com.pem"

#clientkey="/etc/smbldap-tools/smbldap-tools.example.com.key"

suffix="dc=formation,dc=fr"

usersdn="ou=users,${suffix}"

computersdn="ou=computers,${suffix}"

groupsdn="ou=groups,${suffix}"

idmapdn="ou=idmap,${suffix}"

sambaUnixIdPooldn="sambaDomainName=${sambaDomain},${suffix}"

scope="sub"

password_hash="SSHA"

password_crypt_salt_format="%s"

userLoginShell="/bin/bash"

userHome="/home/%U"

userHomeDirectoryMode="700"

userGecos="System User"

defaultUserGid="513"

defaultComputerGid="515"

skeletonDir="/etc/skel"

shadowAccount="1"

defaultMaxPasswordAge="45"

#userSmbHome="\\PDC-SRV\%U"

#userProfile="\\PDC-SRV\profiles\%U"

#userHomeDrive="H:"

userScript="logon.bat"

mailDomain="formation.fr"

with_smbpasswd="0"

smbpasswd="/usr/bin/smbpasswd"

with_slappasswd="0"

slappasswd="/usr/sbin/slappasswd"

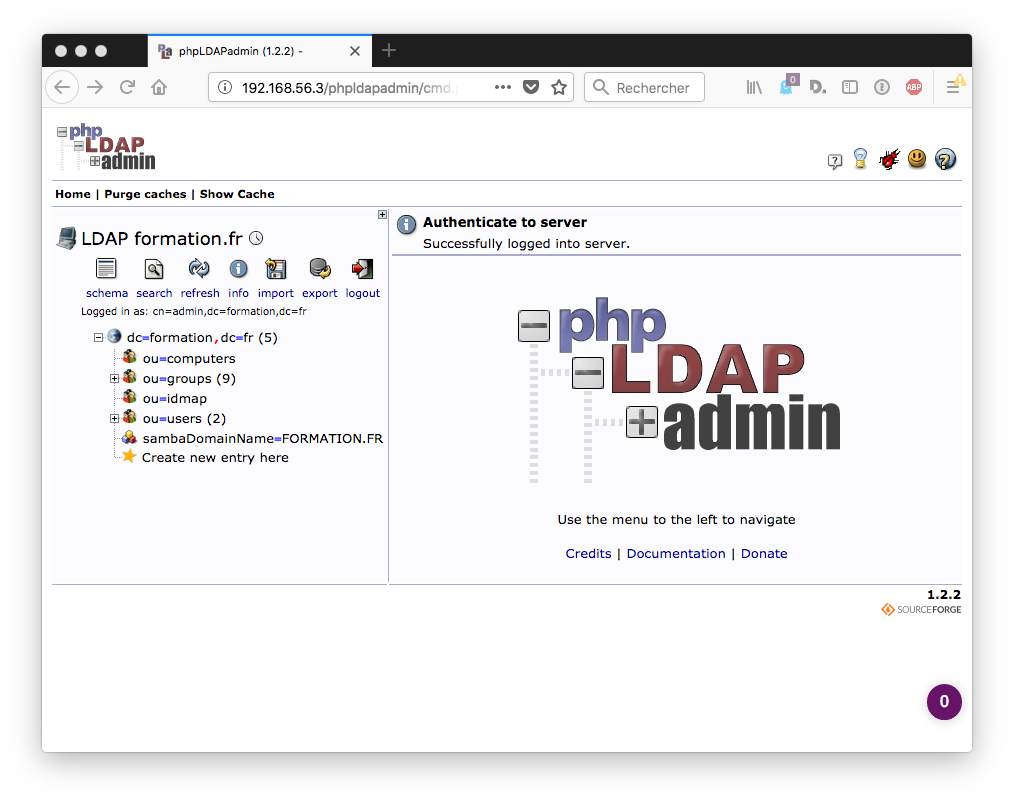

Initialisation de la base de données LDAP

La commande suivante va permettre de créer l’architecture de l’annuaire LDAP avec les informations de votre structure renseignées dans le fichier « /etc/smbldap-tools/smbldap.conf »

dc1old:~# smbldap-populate

Populating LDAP directory for domain formation.fr (S-1-5-21-3234176791-4107811042-2478210050)

(using builtin directory structure)

adding new entry: dc=formation,dc=fr

adding new entry: ou=users,dc=formation,dc=fr

adding new entry: ou=groups,dc=formation,dc=fr

adding new entry: ou=computers,dc=formation,dc=fr

adding new entry: ou=idmap,dc=formation,dc=fr

adding new entry: sambaDomainName=cnrs,dc=formation,dc=fr

adding new entry: uid=root,ou=users,dc=formation,dc=fr

adding new entry: uid=nobody,ou=users,dc=formation,dc=fr

adding new entry: cn=Domain Admins,ou=groups,dc=formation,dc=fr

adding new entry: cn=Domain Users,ou=groups,dc=formation,dc=fr

adding new entry: cn=Domain Guests,ou=groups,dc=formation,dc=fr

adding new entry: cn=Domain Computers,ou=groups,dc=formation,dc=fr

adding new entry: cn=Administrators,ou=groups,dc=formation,dc=fr

adding new entry: cn=Account Operators,ou=groups,dc=formation,dc=fr

adding new entry: cn=Print Operators,ou=groups,dc=formation,dc=fr

adding new entry: cn=Backup Operators,ou=groups,dc=formation,dc=fr

adding new entry: cn=Replicators,ou=groups,dc=formation,dc=fr

Please provide a password for the domain root:

Changing UNIX and samba passwords for root

New password: Pa$$w0rd

Retype new password: Pa$$w0rd

Si tout se passe bien, vous devez normalement saisir deux fois le mot de passe root à la fin. Pour résumer, cette commande crée :

- Les différentes OU (Organisation Unit) qui contiendront les Computers, Users et Groups

- Deux UID : root et nobody qui seront dans OU = Users

- Plusieurs CN (Common Name): Les groupes qui seront dans OU = Groups

Remarque : Si par hasard vous avez mal configuré l’outil smbldap-tools et donc mal peuplé votre base, executer les commandes suivantes afin de relancer la procédure précédente;

# /etc/init.d/slapd stop && /etc/init.d/samba stop # rm -rf /var/lib/slapd/* # rm -rf /var/lib/ldap/* # rm /var/lib/samba/secrets.tdb # /etc/init.d/slapd start && /etc/init.d/samba start

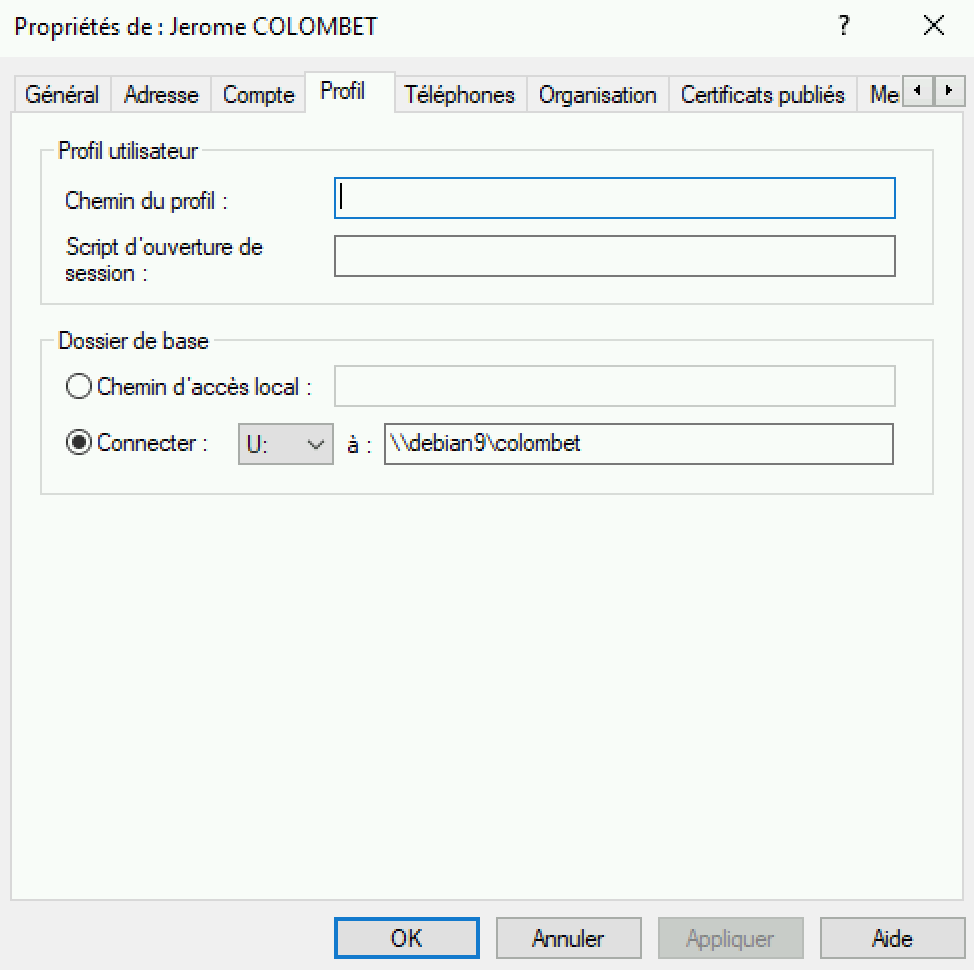

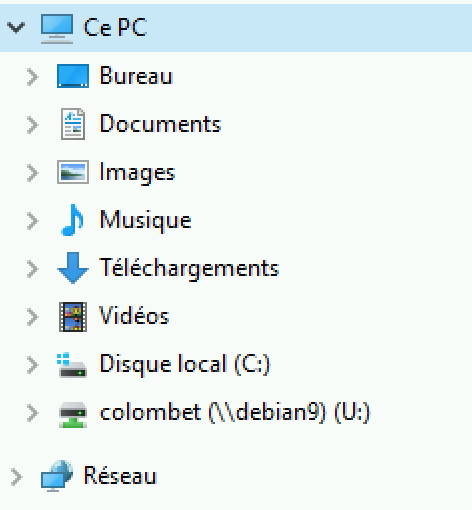

Ajout des utilisateurs

La base de données vide n’ayant pas grand intérêt, il s’agit maintenant d’y importer des utilisateurs, des groupes, des services et des hôtes. Vous avez 2 possibilités afin d’y parvenir :

* Manuellement en utilisant la commande « smbldap-useradd »

* En récupérant les informations depuis les fichiers (/etc/passwd, /etc/group, /etc/services, /etc/hosts, etc.)

Remplissage de l’annuaire : en mode manuel

Nous pouvons tester l’ajout d’un utilisateur. Cela se fait grâce à la commande « smbldap-useradd » :

dc1old:~# ln -s /usr/sbin/smbldap-passwd /usr/sbin/smbldap-passwd.cmd

dc1old:~# smbldap-useradd -a -P colombet

Si vous avez loupé la concordance des password :

dc1old:~# smbldap-passwd colombet

- -a : désigne un utilisateur

- -c : Information Gecos : Le nom entier

- -m : Créé le répertoire personnel

- -P : création du mot de passe

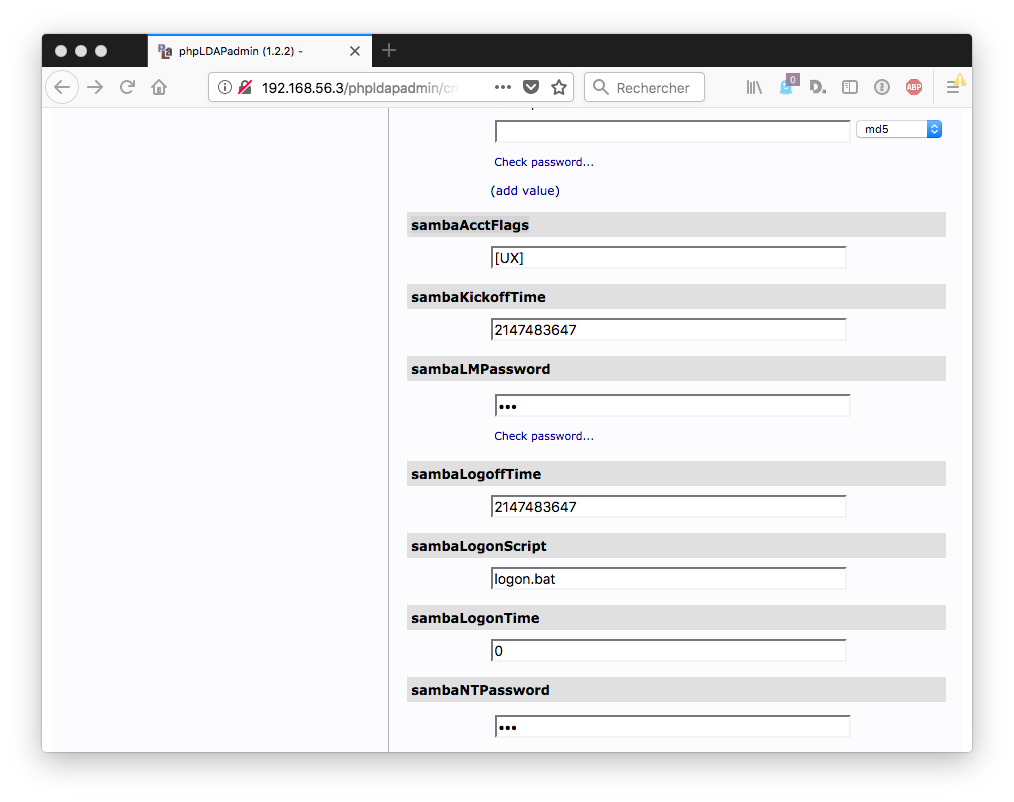

Après la création du compte et pour éviter que le mot de passe expire au bout de 3 semaines, il faut supprimer l’attribut « SambaPwdMustChange » avec par exemple l’interface web « phpldapadmin » ou ajouter la lettre « X » à l’attribut « sambaAcctFlags » qui contient déjà « U ».

- D: Desactivé

- U: Utilisateur

- W: Ordinateur

- X: Le mot de passe n’expire pas

Editer la fiche de l’utilisateur précédemment créé :

Les commandes suivantes sont essentiels pour l’administration d’un utilisateur en CLI:

Afficher la fiche complète d’un utilisateur en ligne de commande

dc1old:~# smbldap-usershow colombet

dn: uid=colombet,ou=users,dc=formation,dc=fr

objectClass: top,person,organizationalPerson,posixAccount,shadowAccount,inetOrgPerson,sambaSamAccount

cn: colombet

sn: colombet

uid: colombet

uidNumber: 1000

gidNumber: 513

homeDirectory: /home/colombet

loginShell: /bin/bash

gecos: System User

givenName: colombet

sambaLogonTime: 0

sambaLogoffTime: 2147483647

sambaKickoffTime: 2147483647

sambaPwdCanChange: 0

displayName: colombet

sambaSID: S-1-5-21-974850198-1505400730-1293609509-3000

sambaPrimaryGroupSID: S-1-5-21-974850198-1505400730-1293609509-513

sambaLogonScript: logon.bat

sambaPwdMustChange: 1536311362

sambaPwdLastSet: 1532423362

sambaNTPassword: 92937945B518814341DE3F726500D4FF

sambaLMPassword: 727E3576618FA1754A3B108F3FA6CB6D

sambaAcctFlags: [U]

userPassword: {SSHA}iCSo/PYs7avk0YhOuWuZZmiiAEdLVkRT

shadowLastChange: 17736

shadowMax: 45

Changer le mot de passe de l’utilisateur

dc1old:~# smbldap-passwd colombet

Supprimer l’utilisateur (ne pas faire dans le TP)

dc1old:~# smbldap-userdel colombet

Remplissage de l’annuaire : en mode migrationtool

Le paquet Debian « migrationtools » offre un ensemble de scripts permettant de récupérer les informations depuis les annuaires (/etc/passwd, /etc/group, /etc/services, /etc/hosts, etc.), afin de les intégrer dans l’annuaire LDAP.

dc1old:~# apt-get install migrationtools

Reading package lists... Done

Building dependency tree

Reading state information... Done

The following NEW packages will be installed:

migrationtools

0 upgraded, 1 newly installed, 0 to remove and 0 not upgraded.

Après l’installation du paquet, il faut éditer le fichier « /etc/migrationtools/migrate_common.ph » aux lignes 50,58,61,71,74,86,96 et 97.

Vous devez activer les options IGNORE_UID_BELOW et IGNORE_GID_BELOW (les décommenter) et mettre à jour les champs comme dans l’exemple suivant. Penser à faire une copie du fichier avant de le modifier.

dc1old:~# cp /etc/migrationtools/migrate_common.ph /etc/migrationtools/migrate_common.ph.orig

dc1old:~# vi /etc/migrationtools/migrate_common.ph

...

50 $NAMINGCONTEXT{'hosts'} = "ou=computers";

58 $NAMINGCONTEXT{'passwd'} = "ou=users";

61 $NAMINGCONTEXT{'group'} = "ou=groups";

71 $DEFAULT_MAIL_DOMAIN = "formation.fr";

74 $DEFAULT_BASE = "dc=formation,dc=fr";

86 $DEFAULT_MAIL_HOST = "formation.fr";

96 $IGNORE_UID_BELOW = 1000;

97 $IGNORE_GID_BELOW = 100;

...

Dans cet exemple, nous allons utiliser seulement un morceau des outils « migrationtools » en réalisant un export en ldif du fichier « /etc/passwd ». Si vous souhaitez exporter plus d’information de vos anciennes bases, je vous invite à lire la documentation suivant au paragraphe 11.7.2 : https://debian-handbook.info/browse/fr-FR/stable/sect.ldap-directory.html.

Nous procédons à l’export du fichier « /etc/passwd » avec le script perl « migrate_passwd.pl » disponible dans le répertoire « /usr/share/migrationtools » :

dc1old:~# cd /usr/share/migrationtools

dc1old:~# ./migrate_passwd.pl /etc/passwd /root/password.formation.fr.ldif

Voici un exemple de contenu suite à l’export précédent :

root@dc1:~# more /root/password.formation.fr.ldif

dn: uid=asr,ou=users,dc=formation,dc=fr

uid: asr

cn: asr

objectClass: account

objectClass: posixAccount

objectClass: top

objectClass: shadowAccount

userPassword: {crypt}$6$ZkjEtQh1$8jja57HaSa0UacivoTPQWBn8NY/pEjuFGzA2HBFeqV96/kEiw2Uq6GSRJqSMQIPIW/dN/SVT6WpLPPyX4dX/91

shadowLastChange: 17735

shadowMax: 99999

shadowWarning: 7

loginShell: /bin/bash

uidNumber: 1000

gidNumber: 1000

homeDirectory: /home/asr

A ce stade, il nous est maintenant possible d’injecter directement le fichier ldif précédemment généré dans l’annuaire LDAP avec la commande ldapadd :

dc1old:~# ldapadd -x -D "cn=admin,dc=formation,dc=fr" -f password.formation.fr.ldif -W

Enter LDAP Password:

adding new entry "uid=asr,ou=users,dc=formation,dc=fr"

Remarque : Pour ajouter les attributs type numéro de bureau, adresse mail, numéro de téléphone à l’utilisateur, il faudra passer par « phpldapadmin » ou avec le logiciel « jxplorer ».

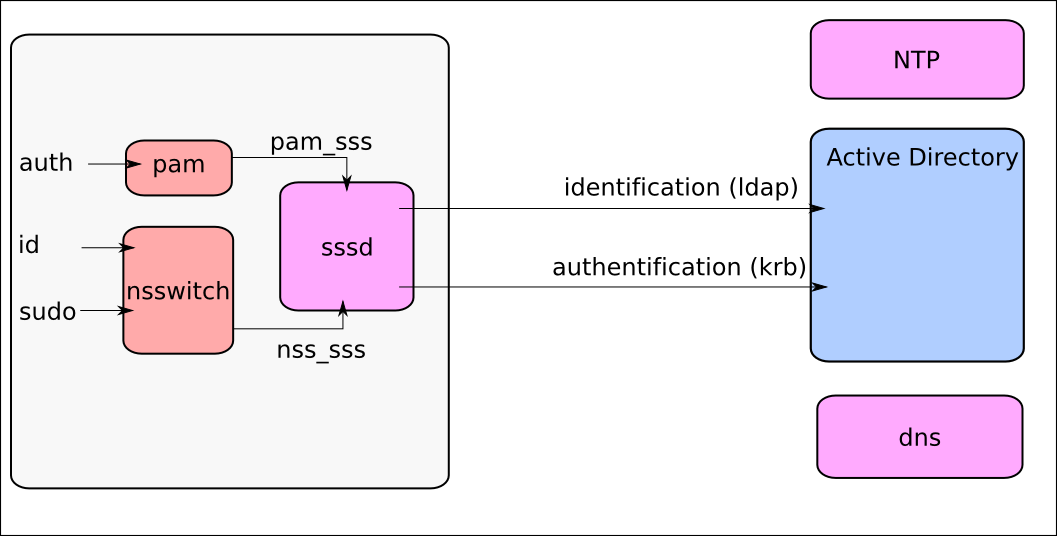

Authentification des utilisateurs sur linux avec libnss-ldap et libpam-ldap

Par défaut, l’authentification Unix se fait à l’aide du fichier « /etc/passwd ». Cependant, il est tout à fait possible d’indiquer au système de choisir une autre base d’authentification. Nous allons donc interfacer notre serveur à la base LDAP fraichement installé. Pour cela, nous allons installé un module NSS qui va permettre d’aller chercher les informations nécessaires à l’authentification dans le LDAP. Pour cela, nous avons besoin d’installer deux paquets qui s’interface avec PAM (Pluggable Authentication Modules) :

dc1old:~# apt-get install libnss-ldap libpam-ldap

Vérifier le fichier « /etc/libnss-ldap.conf » afin d’activer la directive « bind_policy soft » :

dc1old:~# egrep /etc/libnss-ldap.conf

base dc=formation,dc=fr

uri ldap://127.0.0.1/

ldap_version 3

rootbinddn cn=admin,dc=formation,dc=fr

bind_policy soft

Vérifier le fichier « /etc/pam_ldap.conf » :

dc1old:~# egrep /etc/pam_ldap.conf

base dc=formation,dc=fr

uri ldap://127.0.0.1/

ldap_version 3

rootbinddn cn=admin,dc=formation,dc=fr

pam_password crypt

Modifier le fichier « /etc/nsswitch.conf » comme-ci dessous (ajout de l’option ldap):

dc1old:~# egrep /etc/nsswitch.conf

passwd: compat ldap

group: compat ldap

shadow: compat ldap

...

Après avoir configuré l’ensemble des fichiers précédents et rebooté la VM, la liaison entre les utilisateurs LDAP et UNIX est effective. Vous pouvez vérifier le bon fonctionnement avec la commande suivante :

dc1old:~# getent passwd

colombet:x:1000:513:System User:/home/colombet:/bin/bash

dc1old:~# id colombet

uid=1000(colombet) gid=513(Domain Users) groups=513(Domain Users)

dc1old:~# mkdir /home/colombet

dc1old:~# chown colombet: /home/colombet/

La commande suivante permet de vérifier que cet utilisateur arrive bien à se connecter aux partages SaMBa :

~~# smbclient -L \dc1old -U colombet~~

dc1old:~# smbclient -L "$HOSTNAME" -U colombet

Enter colombet's password:

Domain=[FORMATION.FR] OS=[Windows X.X] Server=[Samba X.X.X-Debian]

Sharename Type Comment

--------- ---- -------

IPC$ IPC IPC Service (Samba-LDAP DC1OLD Server)

colombet Disk Home Directories

Domain=[FORMATION.FR] OS=[Windows X.X] Server=[Samba X.X.X-Debian]

Server Comment

--------- -------

DC1OLD Samba-LDAP DC1OLD Server

Workgroup Master

--------- -------

FORMATION.FR DC1OLD

En cas de problème, vous pouvez vider le cache nscd avec les commandes suivantes :